Konfigurieren der sicheren SIP-Signalisierung in Contact Center Enterprise

Download-Optionen

-

ePub (1.6 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie die SIP-Signalisierung (Session Initiation Protocol) in Contact Center Enterprise (CCE) für einen umfassenden Anruffluss gesichert wird.

Voraussetzungen

Die Erstellung und der Import von Zertifikaten werden in diesem Dokument nicht behandelt. Daher müssen Zertifikate für Cisco Unified Communication Manager (CUCM), Customer Voice Portal (CVP)-Anrufserver, Cisco Virtual Voice Browser (CVB) und Cisco Unified Border Element (CUBE) erstellt und in die entsprechenden Komponenten importiert werden. Wenn Sie selbstsignierte Zertifikate verwenden, muss der Zertifikataustausch zwischen verschiedenen Komponenten erfolgen.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- CCE

- CVP

- WÜRFEL

- CUCM

- CVB

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf Package Contact Center Enterprise (PCCE), CVP, CVVB und CUCM Version 12.6. Sie gelten jedoch auch für frühere Versionen.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle verstehen.

Konfigurieren

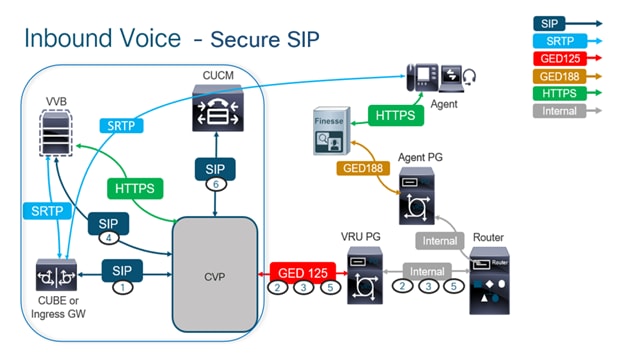

Das nächste Diagramm zeigt die Komponenten, die an der SIP-Signalisierung im Contact Center beteiligt sind, und einen umfassenden Anrufablauf. Wenn ein Sprachanruf beim System eingeht, erfolgt er zuerst über das Eingangs-Gateway oder CUBE. Starten Sie also sichere SIP-Konfigurationen für CUBE. Konfigurieren Sie anschließend CVP, CVVB und CUCM.

Aufgabe 1: Sichere CUBE-Konfiguration

Konfigurieren Sie in dieser Aufgabe CUBE, um die SIP-Protokollnachrichten zu sichern.

Erforderliche Konfigurationen:

- Konfigurieren eines Standard-Vertrauenspunkts für den SIP-Benutzer-Agenten (UA)

- Ändern der DFÜ-Peers zur Verwendung von TLS (Transport Layer Security)

Schritte:

- Öffnen Sie eine Secure Shell (SSH)-Sitzung mit CUBE.

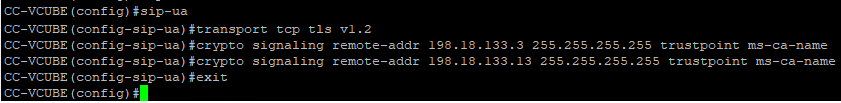

- Führen Sie diese Befehle aus, damit der SIP-Stack das CA-Zertifikat (Certificate Authority) des CUBE verwendet. CUBE stellt eine SIP-TLS-Verbindung vom/zum CUCM (198.18.133.3) und CVP (198.18.133.13) her.

conf t sip-ua transport tcp tls v1.2 crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name exit

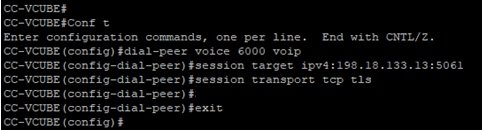

- Führen Sie diese Befehle aus, um TLS auf dem ausgehenden DFÜ-Peer für das CVP zu aktivieren. In diesem Beispiel wird das Dial-Peer-Tag 6000 verwendet, um Anrufe an das CVP weiterzuleiten.

Conf t dial-peer voice 6000 voip session target ipv4:198.18.133.13:5061 session transport tcp tls exit

Aufgabe 2: Sichere CVP-Konfiguration

Konfigurieren Sie bei dieser Aufgabe den CVP-Anrufserver zum Sichern der SIP-Protokollnachrichten (SIP TLS).

Schritte:

- Melden Sie sich an

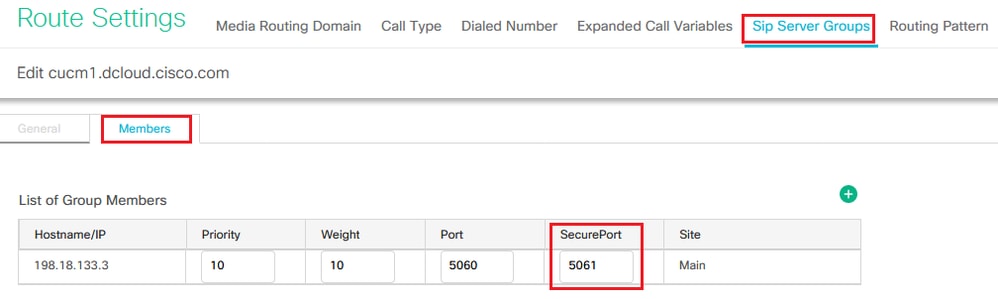

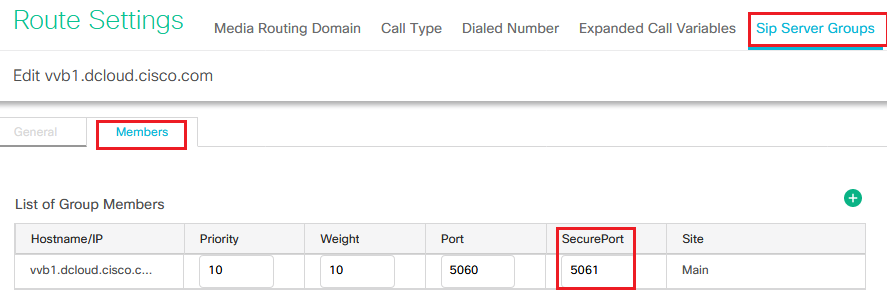

UCCE Web Administration. - Navigieren Sie zu

Call Settings > Route Settings > SIP Server Group.

Basierend auf Ihren Konfigurationen sind für CUCM, CVB und CUBE SIP-Servergruppen konfiguriert. Sie müssen für alle SIP-Ports 5061 als sichere Ports festlegen. In diesem Beispiel werden die folgenden SIP-Servergruppen verwendet:

cucm1.dcloud.cisco.comfür CUCMvvb1.dcloud.cisco.comfür CVVBcube1.dcloud.cisco.comfür CUBE

- Klicken Sie auf

cucm1.dcloud.cisco.comund dann imMembersRegisterkarte, die die Details der Konfiguration der SIP-Servergruppe anzeigt. FestlegenSecurePortzu5061und klicke aufSave.

- Klicken Sie auf

vvb1.dcloud.cisco.comund dann imMembersaus. Festlegen von SecurePort auf5061und klicke aufSave.

Aufgabe 3: Sichere CVVB-Konfiguration

Konfigurieren Sie bei dieser Aufgabe CVB zum Sichern der SIP-Protokollnachrichten (SIP TLS).

Schritte:

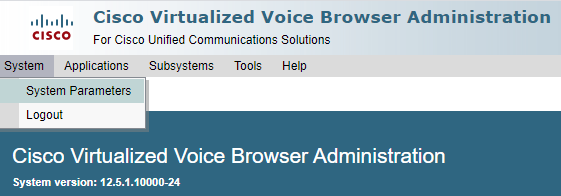

- Melden Sie sich an

Cisco VVB Administration - Navigieren Sie zu

System > System Parameters.

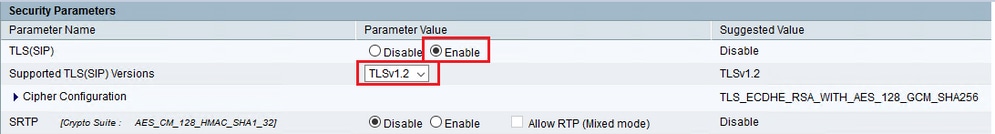

- Im

Security ParametersAbschnitt auswählenEnablefürTLS(SIP). BeibehaltenSupported TLS(SIP) versionalsTLSv1.2.

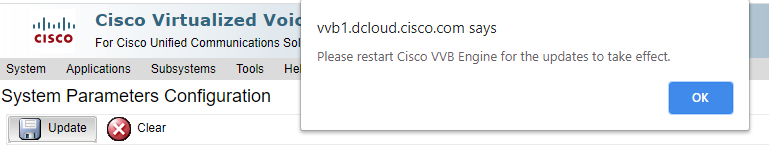

- Klicken Sie auf Aktualisieren. Klicken Sie auf

Okwenn Sie dazu aufgefordert werden, das CVVB-Modul neu zu starten.

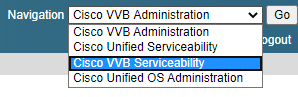

- Diese Änderungen erfordern einen Neustart der Cisco VB-Engine. Um das VVB-Modul neu zu starten, navigieren Sie zu

Cisco VVB Serviceabilitydann klickenGo.

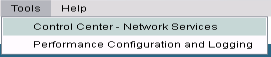

- Navigieren Sie zu

Tools > Control Center – Network Services.

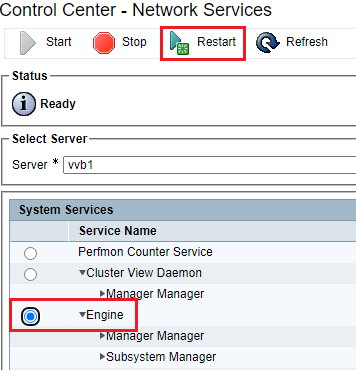

- Auswählen

Engineund klicke aufRestart.

Aufgabe 4: Sichere CUCM-Konfiguration

Führen Sie die folgenden Konfigurationen durch, um SIP-Nachrichten auf dem CUCM zu sichern:

- CUCM-Sicherheitsmodus auf "Gemischt" setzen

- Konfigurieren von SIP-Trunk-Sicherheitsprofilen für CUBE und CVP

- Zuordnen von SIP-Trunk-Sicherheitsprofilen zu entsprechenden SIP-Trunks

- Sichere Gerätekommunikation der Agenten mit CUCM

CUCM-Sicherheitsmodus auf "Gemischt" setzen

CUCM unterstützt zwei Sicherheitsmodi:

- Nicht sicherer Modus (Standardmodus)

- Gemischter Modus (sicherer Modus)

Schritte:

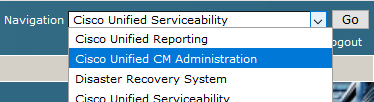

- Um den Sicherheitsmodus auf "Gemischter Modus" zu setzen, melden Sie sich an bei

Cisco Unified CM AdministrationSchnittstelle.

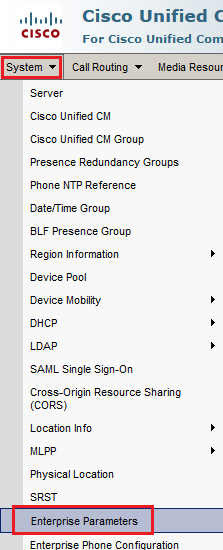

- Nachdem Sie sich erfolgreich beim CUCM angemeldet haben, navigieren Sie zu

System > Enterprise Parameters.

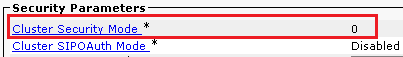

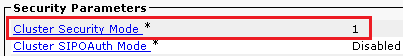

- Unterhalb des

Security ParametersCluster Security Modeist auf0.

- Wenn der Clustersicherheitsmodus auf 0 festgelegt ist, bedeutet dies, dass der Clustersicherheitsmodus auf "nicht sicher" festgelegt ist. Sie müssen den gemischten Modus über die CLI aktivieren.

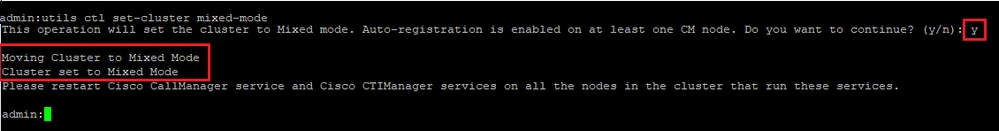

- Öffnen Sie eine SSH-Sitzung mit dem CUCM.

- Nachdem Sie sich über SSH erfolgreich beim CUCM angemeldet haben, führen Sie den folgenden Befehl aus:

utils ctl set-cluster mixed-mode

- Typ

yund klicke auf Eingabe, wenn du dazu aufgefordert wirst. Mit diesem Befehl wird der Cluster-Sicherheitsmodus auf den gemischten Modus festgelegt.

- Starten Sie neu, damit die Änderungen wirksam werden.

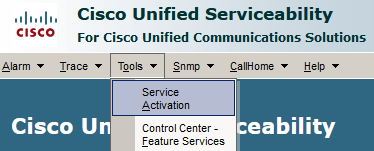

Cisco CallManagerundCisco CTIManagerservices. - Um die Dienste neu zu starten, navigieren Sie zu , und melden Sie sich an unter

Cisco Unified Serviceability

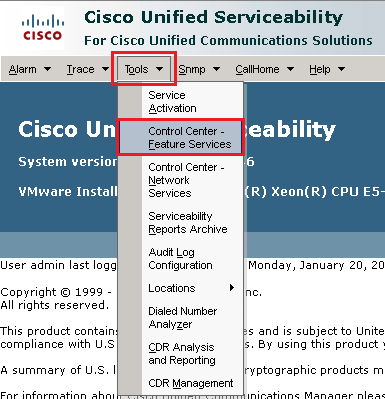

- Navigieren Sie nach der erfolgreichen Anmeldung zu

Tools > Control Center – Feature Services.

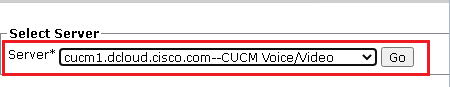

- Wählen Sie den Server aus, und klicken Sie auf

Go.

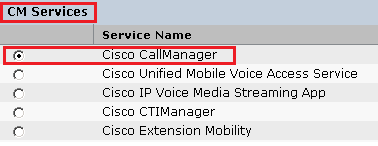

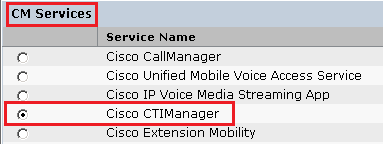

- Wählen Sie unter den CM-Services

Cisco CallManagerRestart-Taste oben auf der Seite.

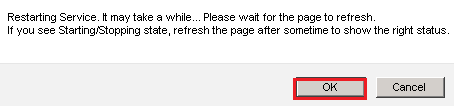

- Bestätigen Sie die Popup-Meldung, und klicken Sie auf

OK. Warten Sie, bis der Dienst erfolgreich neu gestartet wurde.

- Nach einem erfolgreichen Neustart von

Cisco CallManager, wählen Sie CiscoCTIManagerdann klickenRestartTaste zum NeustartenCisco CTIManagerServices.

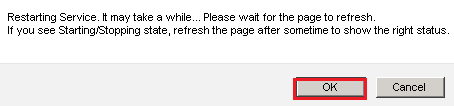

- Bestätigen Sie die Popup-Meldung, und klicken Sie auf

OK. Warten Sie, bis der Dienst erfolgreich neu gestartet wurde.

- Nachdem die Dienste erfolgreich neu gestartet wurden, überprüfen Sie, ob der Cluster-Sicherheitsmodus auf den gemischten Modus gesetzt ist, und navigieren Sie zur CUCM-Verwaltung, wie in Schritt 5 beschrieben. Überprüfen Sie dann die

Cluster Security Mode. Jetzt muss sie auf1.

Konfigurieren von SIP-Trunk-Sicherheitsprofilen für CUBE und CVP

Schritte:

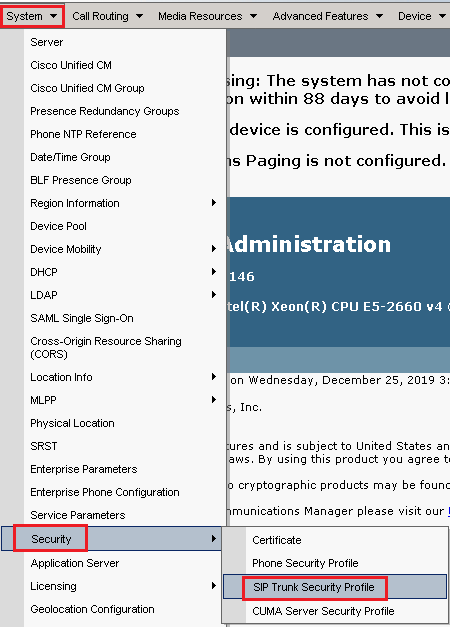

- Melden Sie sich an

CUCM administrationSchnittstelle. - Navigieren Sie nach der erfolgreichen Anmeldung bei CUCM zu

System > Security > SIP Trunk Security Profile

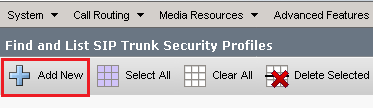

- Klicken Sie oben links auf

Add Newum ein neues Profil hinzuzufügen.

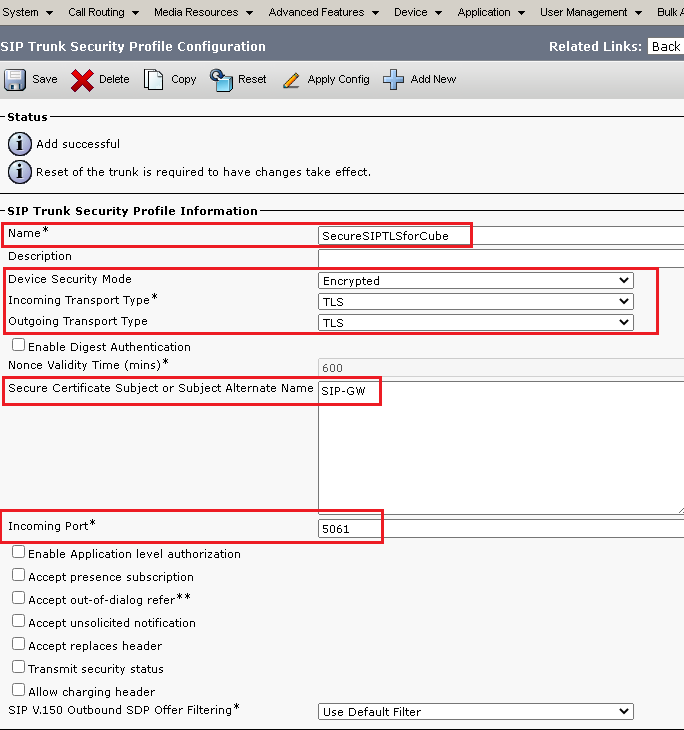

- Konfigurieren

SIP Trunk Security Profilewie in diesem Bild dargestellt, und klicken Sie dann aufSaveunten links auf der SeiteSaveIT.

5. Stellen Sie sicher, dass die Secure Certificate Subject or Subject Alternate Name auf den Common Name (CN) des CUBE-Zertifikats, da dieser übereinstimmen muss.

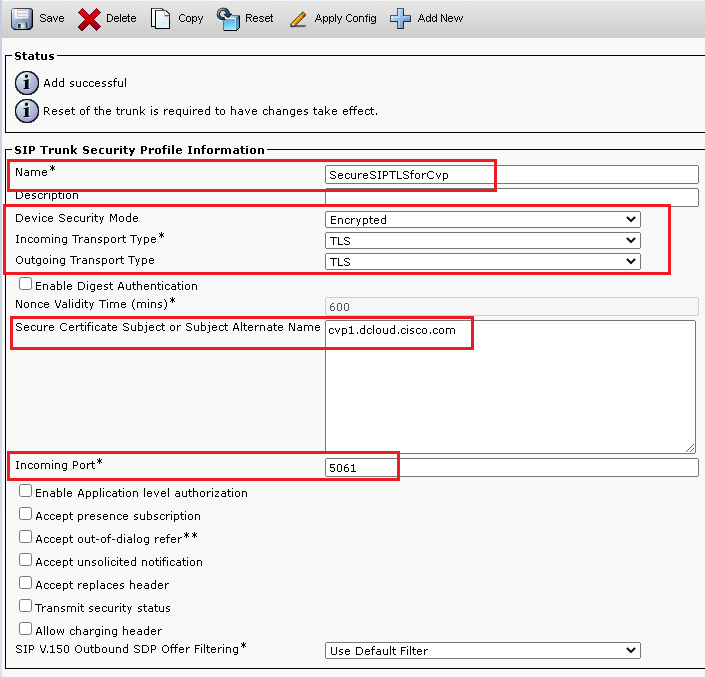

6. Klicken Sie Copy und ändern Sie die Name zu SecureSipTLSforCVP und Secure Certificate Subject auf die CN des CVP-Anrufserverzertifikats, da es übereinstimmen muss. Klicken Sie auf Save

Zuordnen von SIP-Trunk-Sicherheitsprofilen zu entsprechenden SIP-Trunks

Schritte:

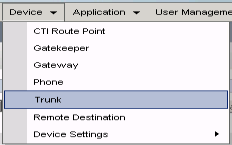

- Navigieren Sie auf der Seite "CUCM Administration" zu

Device > Trunk.

- Suchen Sie nach CUBE-Trunk. In diesem Beispiel lautet der CUBE-Trunk-Name

vCube. Klicken Sie aufFind.

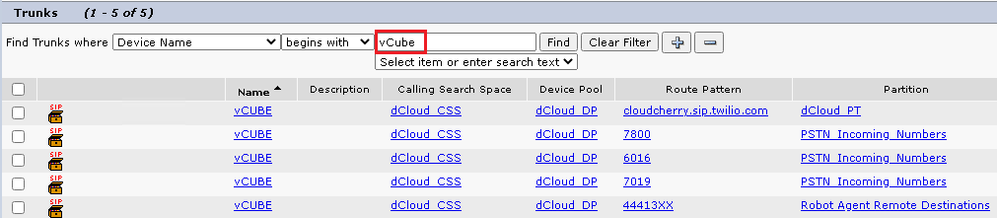

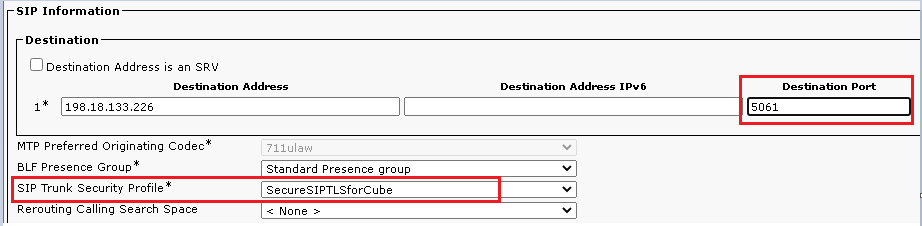

- Klicken Sie auf vCUBE, um die Konfigurationsseite für vCUBE-Trunks zu öffnen.

- Blättern Sie nach unten zu

SIP Informationund ändern Sie denDestination Portzu5061. - Ändern

SIP Trunk Security ProfilezuSecureSIPTLSForCube.

- Klicken Sie auf

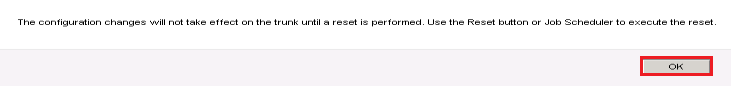

SaveRestumSaveund Änderungen anwenden.

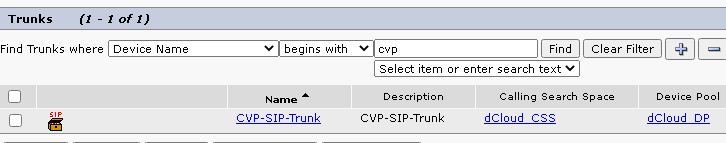

- Navigieren Sie zu

Device > Trunk, und suchen Sie nach CVP-Trunk. In diesem Beispiel lautet der Name des CVP-Trunkscvp-SIP-Trunk. Klicken Sie aufFind.

- Klicken Sie auf

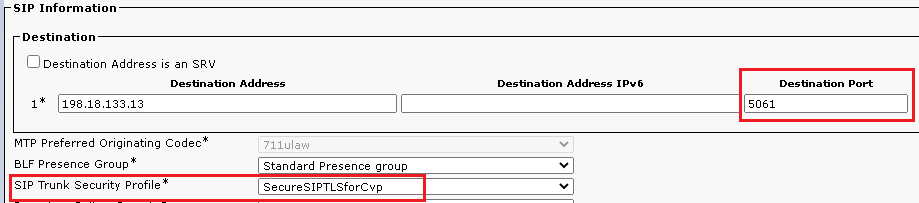

CVP-SIP-Trunk, um die Konfigurationsseite für CVP-Trunks zu öffnen. - Blättern Sie nach unten zu

SIP InformationAbschnitt und ÄnderungenDestination Portzu5061. - Ändern

SIP Trunk Security ProfilezuSecureSIPTLSForCvp.

- Klicken Sie auf

SavedannRestumsaveund Änderungen anwenden.

Sichere Gerätekommunikation der Agenten mit CUCM

Um Sicherheitsfunktionen für ein Gerät zu aktivieren, müssen Sie ein LSC (Locally Significant Certificate) installieren und diesem Gerät ein Sicherheitsprofil zuweisen. Das LSC verfügt über den öffentlichen Schlüssel für den Endpunkt, der durch den privaten CAPF-Schlüssel (Certificate Authority Proxy Function) signiert wird. Es ist nicht standardmäßig auf Telefonen installiert.

Schritte:

- Melden Sie sich an

Cisco Unified Serviceability Interface. - Navigieren Sie zu

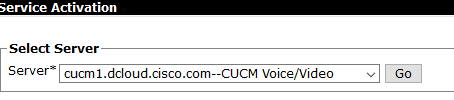

Tools > Service Activation.

- Wählen Sie den CUCM-Server aus, und klicken Sie auf

Go.

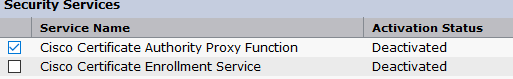

- Überprüfen

Cisco Certificate Authority Proxy Functionund klicke aufSaveum den Service zu aktivieren. Klicken Sie aufOkzur Bestätigung.

- Vergewissern Sie sich, dass der Dienst aktiviert ist, und navigieren Sie zu

Cisco Unified CM Administration.

- Nachdem Sie sich erfolgreich bei der CUCM-Verwaltung angemeldet haben, navigieren Sie zu

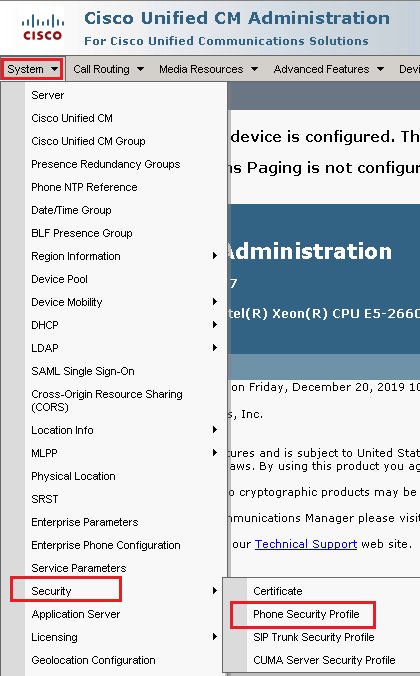

System > Security > Phone Security Profileum ein Gerätesicherheitsprofil für das Agentengerät zu erstellen.

- Suchen Sie die Sicherheitsprofile für den Gerätetyp Ihres Agenten. In diesem Beispiel wird ein Softphone verwendet. Wählen Sie deshalb

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. Klicken Sie aufCopy um dieses Profil zu kopieren.

um dieses Profil zu kopieren.

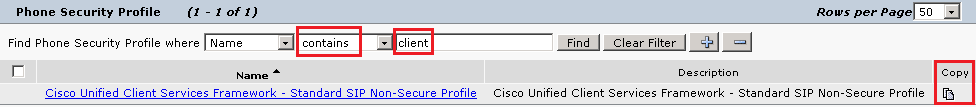

- Profil umbenennen in

Cisco Unified Client Services Framework - Secure Profile, ändern Sie die Parameter wie in diesem Bild dargestellt, und klicken Sie dann aufSaveoben links auf der Seite.

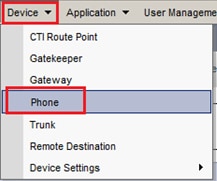

- Navigieren Sie nach der erfolgreichen Erstellung des Telefongeräteprofils zu

Device > Phone.

- Klicken Sie auf

Findum alle verfügbaren Telefone aufzulisten, und klicken Sie dann auf das Agententelefon. - Die Konfigurationsseite für Agententelefone wird geöffnet. Suchen

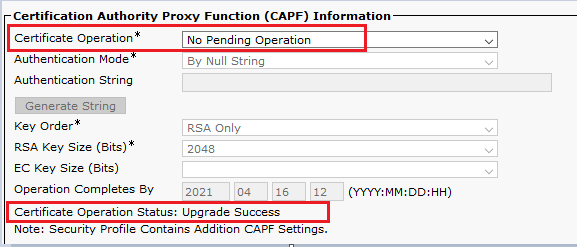

Certification Authority Proxy Function (CAPF) InformationAbschnitt. Um LSC zu installieren, stellen SieCertificate OperationzuInstall/UpgradeundOperation Completes byauf einen beliebigen Zeitpunkt in der Zukunft ändern.

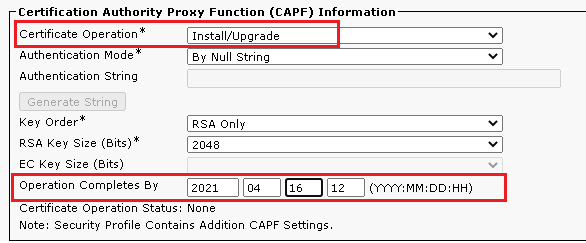

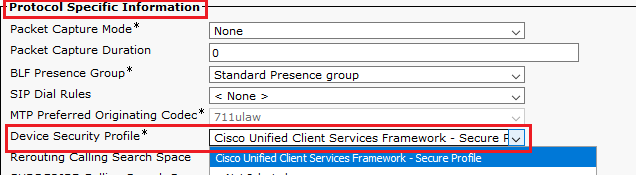

- Suchen

Protocol Specific InformationAbschnitt. ÄndernDevice Security ProfilezuCisco Unified Client Services Framework – Secure Profile.

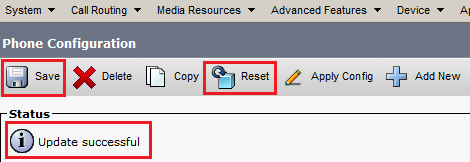

- Klicken Sie auf

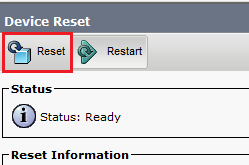

Saveoben links auf der Seite. Stellen Sie sicher, dass die Änderungen erfolgreich gespeichert wurden, und klicken Sie aufReset.

- Ein Popup-Fenster wird geöffnet, und klicken Sie auf

Resetum die Aktion zu bestätigen.

- Nachdem sich das Agent-Gerät erneut beim CUCM registriert hat, aktualisieren Sie die aktuelle Seite, und überprüfen Sie, ob das LSC erfolgreich installiert wurde. Überprüfen

Certification Authority Proxy Function (CAPF) InformationAbschnitt,Certificate Operationmuss auf eingestellt seinNo Pending OperationundCertificate Operation Statusist aufUpgrade Success.

- Siehe Schritte. 7-13, um andere Agenten und Geräte zu schützen, die Sie zum Sichern von SIP mit CUCM verwenden möchten.

Überprüfung

So prüfen Sie, ob die SIP-Signalisierung ordnungsgemäß gesichert ist:

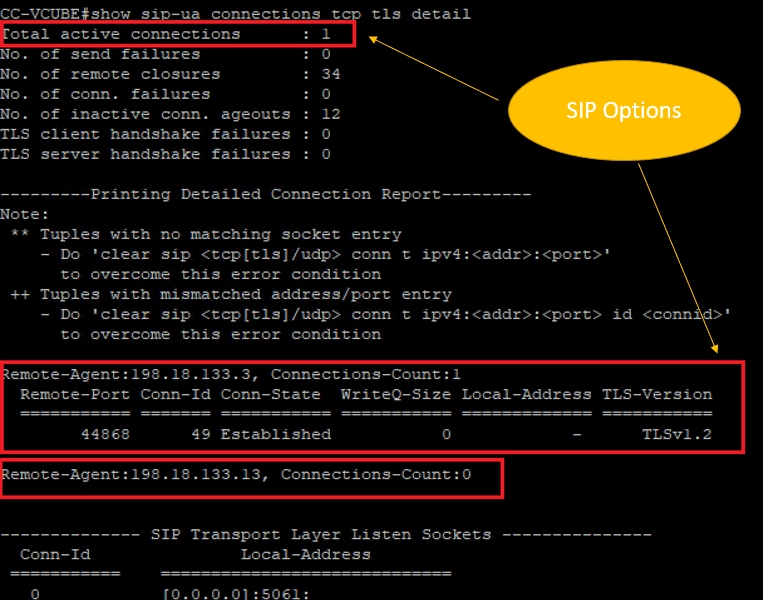

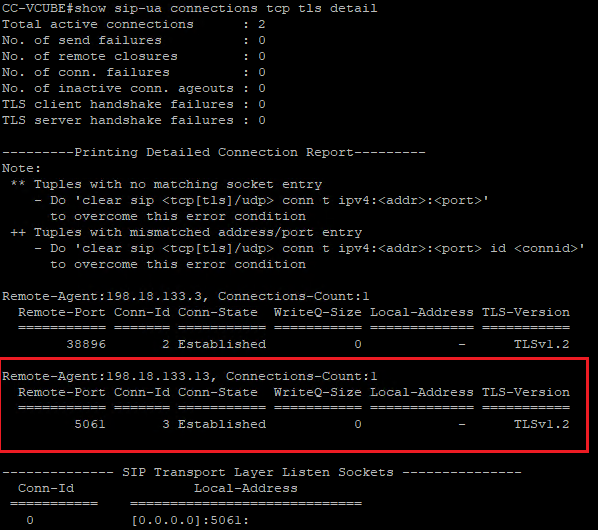

- Öffnen Sie eine SSH-Sitzung mit vCUBE, und führen Sie den Befehl aus.

show sip-ua connections tcp tls detail, und bestätigen Sie, dass derzeit keine TLS-Verbindung mit CVP (198.18.133.13) besteht.

Hinweis: Derzeit ist nur eine aktive TLS-Sitzung mit CUCM für SIP-Optionen auf CUCM aktiviert (198.18.133.3). Wenn keine SIP-Optionen aktiviert sind, besteht keine SIP-TLS-Verbindung.

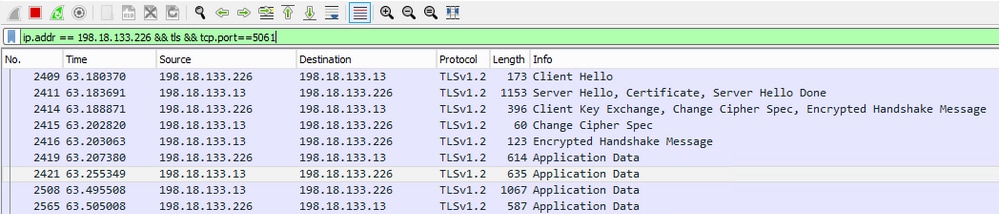

- Melden Sie sich bei CVP an, und starten Sie Wireshark.

- Tätigen Sie einen Testanruf an die Contact Center-Nummer.

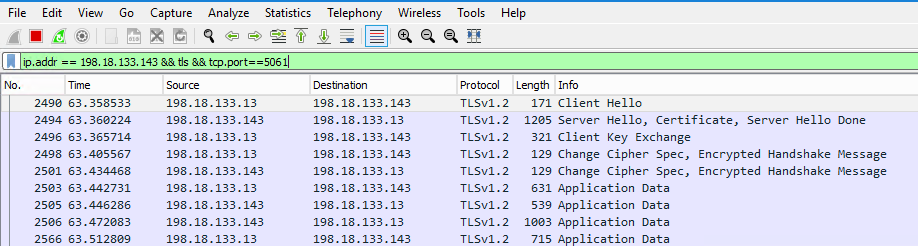

- Navigieren Sie zur CVP-Sitzung. Führen Sie in Wireshark diesen Filter aus, um die SIP-Signalisierung mit CUBE zu überprüfen:

ip.addr == 198.18.133.226 && tls && tcp.port==5061

Prüfen: Ist eine SIP-over-TLS-Verbindung hergestellt? Falls ja, bestätigt der Ausgang, dass SIP-Signale zwischen CVP und CUBE gesichert sind.

5. Überprüfen Sie die SIP-TLS-Verbindung zwischen CVP und CVVB. Führen Sie in derselben Wireshark-Sitzung den folgenden Filter aus:

ip.addr == 198.18.133.143 && tls && tcp.port==5061

Prüfen: Ist eine SIP-over-TLS-Verbindung hergestellt? Falls ja, bestätigt der Ausgang, dass SIP-Signale zwischen CVP und CVVB gesichert sind.

6. Sie können die SIP-TLS-Verbindung mit dem CVP auch von CUBE aus überprüfen. Navigieren Sie zur vCUBE SSH-Sitzung, und führen Sie diesen Befehl aus, um sichere SIP-Signale zu überprüfen:show sip-ua connections tcp tls detail

Prüfen: Wurde eine SIP-über-TLS-Verbindung mit dem CVP hergestellt? Falls ja, bestätigt der Ausgang, dass SIP-Signale zwischen CVP und CUBE gesichert sind.

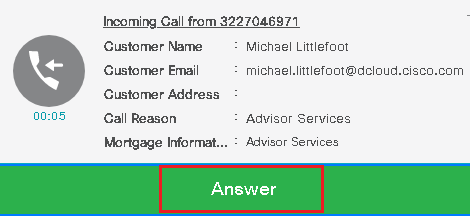

7. Derzeit ist der Anruf aktiv, und Sie hören Warteschleifenmusik, da kein Agent verfügbar ist, um den Anruf zu beantworten.

8. Stellen Sie den Mitarbeiter zur Verfügung, um den Anruf anzunehmen.

.

9. Agent wird reserviert und der Anruf wird an ihn/sie weitergeleitet. Klicken Sie auf Answer um den Anruf anzunehmen.

10. Anruf verbindet sich mit dem Agenten.

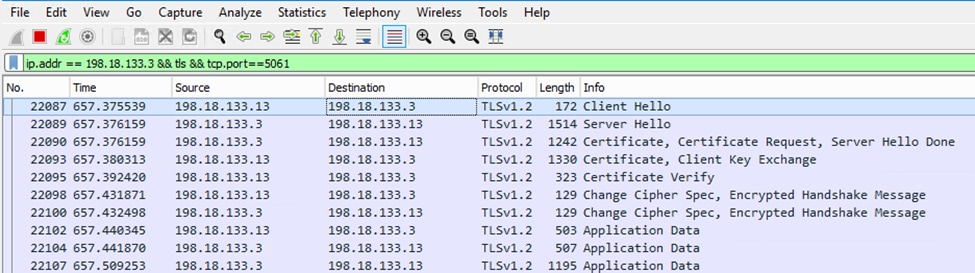

11. Um SIP-Signale zwischen CVP und CUCM zu überprüfen, navigieren Sie zur CVP-Sitzung, und führen Sie diesen Filter in Wireshark aus:ip.addr == 198.18.133.3 && tls && tcp.port==5061

Prüfen: Werden alle SIP-Kommunikationen mit CUCM (198.18.133.3) über TLS abgewickelt? Wenn ja, bestätigt der Ausgang, dass SIP-Signale zwischen CVP und CUCM gesichert sind.

Fehlerbehebung

Wenn TLS nicht eingerichtet ist, führen Sie die folgenden Befehle auf CUBE aus, um das Debuggen von TLS zur Fehlerbehebung zu aktivieren:

Debug ssl openssl errorsDebug ssl openssl msgDebug ssl openssl states

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

23-Nov-2022 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Mohamed MohassebTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback