简介

本文档介绍在无线客户端上启用/禁用快速漫游方法时的不同结果。

先决条件

要求

Cisco 建议您了解以下主题:

- IEEE 802.11 WLAN基础。

- IEEE 802.11 WLAN安全。

- IEEE 802.1X/EAP基础知识。

- IEEE 802.11r BSS快速过渡。

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科无线9800-L控制器IOS® XE 17.9.4

- Cisco Catalyst 9130AXI系列接入点。

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

本文档帮助您了解9800无线控制器上启用802.11r、802.11v和802.11k协议的区别。它还解释了禁用客户端时对客户端的影响。

802.11r、802.11v和802.11k都是802.11系列无线网络协议中的不同标准或修订。

802.11r:是基本服务集的快速转换,它引入一个新概念:与新AP的初始握手甚至在客户端漫游到目标接入点之前完成。它特别适用于不间断连接至关重要的环境,例如在IP语音或具有视频或持续流监控的实时流应用中。借助经过调整的802.11r网络,设备可以在接入点之间漫游,而不会出现网络连接中断或中断的情况。

802.11k:邻居列表和辅助漫游(Radio Resource Measurement,无线电资源测量)利用无线电资源管理功能提高无线网络的整体性能和可靠性。它优化了可用的无线电资源,使接入点能够收集和共享有关其无线电环境的信息。此信息包括信道使用情况、信号强度和干扰水平。然后,客户端设备可以使用它来做出关于要连接到哪个AP的更明智决策;这将实现更好的负载平衡、减少干扰和提高网络效率。

802.11v:是网络辅助节电,可帮助客户端延长电池寿命,从而延长休眠时间。此外,还重点介绍了如何提高无线网络的效率和管理水平。反过来,当客户端漫游时,这可以在网络基础设施和客户端设备之间实现更好的控制和协调。主要功能包括邻居报告、服务集转换、负载均衡和网络辅助节能。这些功能增强了客户端网络发现、选择和监控。它还允许接入点鼓励客户端设备漫游,而不是等待设备做出漫游决策。

802.11r侧重于无线接入点之间的无缝过渡,而802.11v则旨在增强网络管理功能。802.11k旨在优化无线电资源利用率,以获得更好的性能和可靠性。

本文档中的某些语句摘自了解Cisco Catalyst 9800系列无线控制器和对其进行故障排除第6章“802.11漫游”一节。

更高级别的安全漫游

如果在基本802.11开放系统身份验证基础上为SSID配置了L2更高级别的安全性,则初始关联和客户端漫游时需要更多帧。为802.11 WLAN标准化和实施的两种最常见安全方法如下:

- WPA/WPA2/WPA3 Personal:PSK用于验证客户端。

- WPA/WPA2/WPA3企业:可扩展身份验证协议(EAP)方法和802.1x用于验证无线客户端,即通过AAA服务器验证用户凭证(用户名和密码)、证书或令牌。

在本文档中,WPA2企业WLAN可与EAP-PEAP一起使用,以显示IEEE协议(802.11r、802.11k和802.11v)在使用方面的差异,以及它如何影响无线漫游尝试。

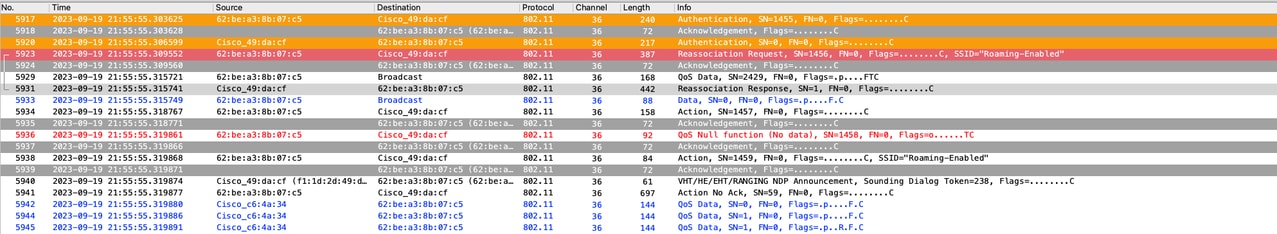

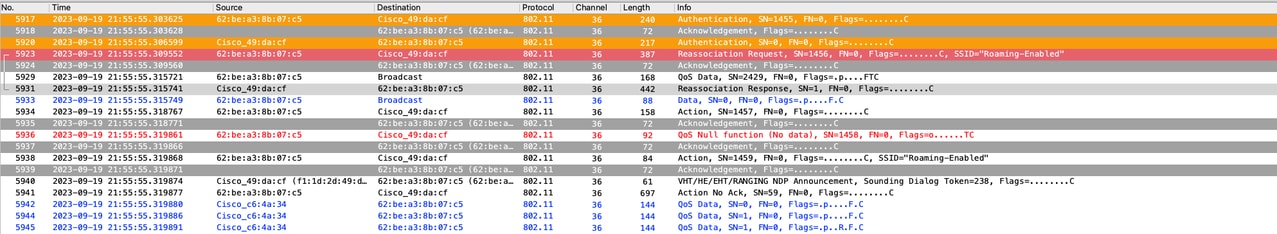

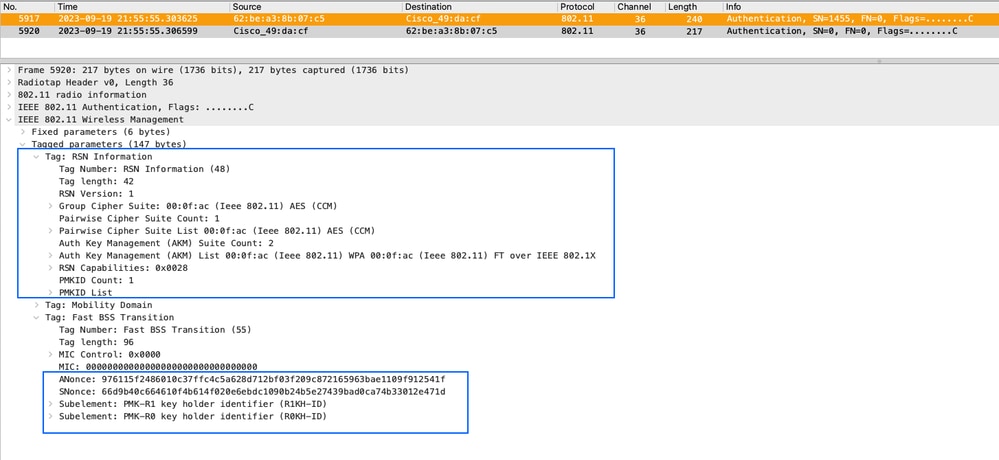

启用了快速漫游协议的SSID(802.11r、802.11k和802.11v)

默认WLAN配置默认启用每个协议。在实验中,无线客户端尝试在9130个接入点之间漫游。换句话说,由于您拥有WLAN的默认配置,除了802.11v和802.11k外,还启用了快速漫游,因此您会期待无缝漫游。以下是用于漫游的空中OTA捕获示例:

以下是此漫游事件的RA跟踪:

2023/09/19 21:54:25.912523930 {wncd_x_R0-0}{1}: [client-orch-sm] [15403]: (note): MAC: 62be.a38b.07c5 Re-Association received. BSSID 1416.9d7f.a22e, WLAN Roaming-Enabled, Slot 1 AP 1416.9d7f.a220, Rosalia-9130-1, old BSSID f01d.2d49.dacf

!--- Reassociation Request is received from the client.

2023/09/19 21:54:25.912882280 {wncd_x_R0-0}{1}: [dot11-validate] [15403]: (info): MAC: 62be.a38b.07c5 Dot11 validate dot11r pmkid. 11r PMKID match found

!--- Since 802.11r is enabled, WLC/AP were able to validate/use the PMKID

启用802.11r后,与新AP的初始握手将在客户端漫游到目标接入点之前完成。此概念称为快速过渡。初始握手允许客户端和接入点提前执行成对临时密钥(PTK)计算。在客户端响应重新关联请求或响应与新目标AP的交换后,这些PTK密钥将应用于客户端和接入点:

2023/09/19 21:54:25.913247615 {wncd_x_R0-0}{1}: [dot11] [15403]: (note): MAC: 62be.a38b.07c5 Association success. AID 2, Roaming = True, WGB = False, 11r = True, 11w = False Fast roam = True

!--- Reassociation Response is sent to the client.

2023/09/19 21:53:59.692212232 {wncd_x_R0-0}{1}: [client-orch-state] [15403]: (note): MAC: 62be.a38b.07c5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

!--- Client took an IP address and moved to run state.

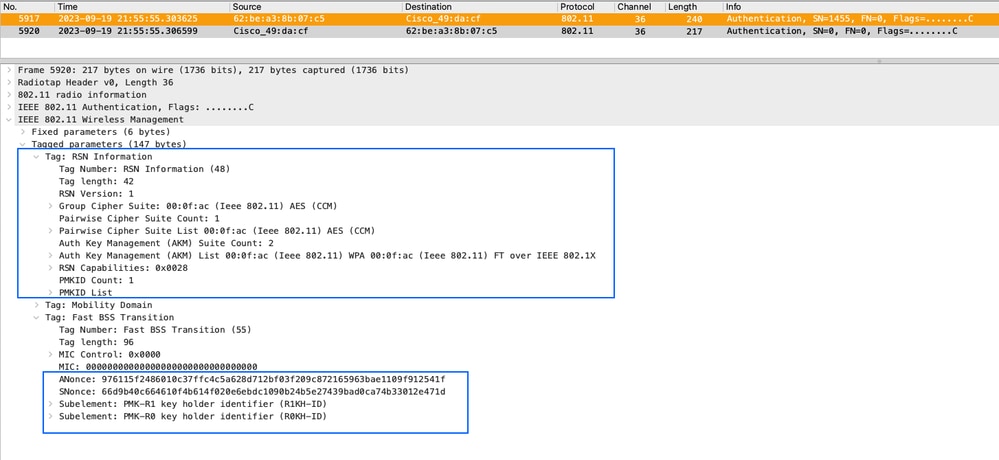

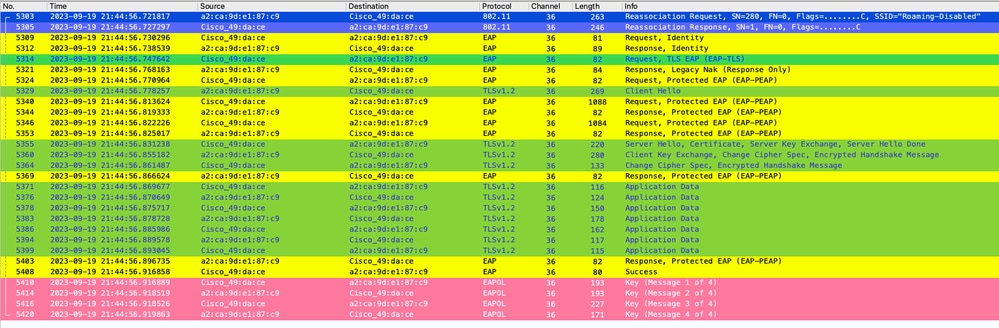

禁用快速漫游协议的SSID(802.11r、802.11k和802.11v)

在此场景中,所有协议在802.1x SSID上均被禁用,在这种情况下,每次无线客户端在接入点之间漫游时,客户端都会经历完全身份验证,下图显示空中交换的示例,在该示例中,您会看到客户端无法跳过EAP交换。因此,由于未启用任何快速漫游方法,因此会进行完全重新身份验证:

空中协议已禁用

空中协议已禁用

以下是此漫游事件的控制器RA跟踪的摘要:

2023/09/19 21:44:47.425575500 {wncd_x_R0-0}{1}: [client-orch-sm] [15403]: (note): MAC: a2ca.9de1.87c9 Re-Association received. BSSID 1416.9d7f.a22f, WLAN Roaming-Disabled, Slot 1 AP 1416.9d7f.a220, Rosalia-9130-1, old BSSID f01d.2d49.dace

!--- Reasscoiation Request is received from the client.

2023/09/19 21:44:47.425980179 {wncd_x_R0-0}{1}: [dot11-validate] [15403]: (ERR): MAC: a2ca.9de1.87c9 Failed to Dot11 validate dot11i pmkids. No matching pmkid for the pmk available in cache.

!--- Since none of the roam methods are enabled, WLC/AP could not find any PMKID available.

2023/09/19 21:44:47.426252733 {wncd_x_R0-0}{1}: [dot11] [15403]: (note): MAC: a2ca.9de1.87c9 Association success. AID 1, Roaming = True, WGB = False, 11r = False, 11w = False Fast roam = False

!--- Reasscoiation Response is sent to the client.

2023/09/19 21:44:47.444466744 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 5, EAP-Type = Identity

2023/09/19 21:44:47.444469338 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] EAP Packet - REQUEST, ID : 0x1

2023/09/19 21:44:47.444481064 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] EAPOL packet sent to client

2023/09/19 21:44:47.471913767 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 13, EAP-Type = Identity

2023/09/19 21:44:47.471916029 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] EAP Packet - RESPONSE, ID : 0x1

2023/09/19 21:44:47.475646582 {wncd_x_R0-0}{1}: [radius] [15403]: (info): RADIUS: Received from id 1812/103 10.201.234.195:0, Access-Challenge, len 129

2023/09/19 21:44:47.627108647 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 39, EAP-Type = PEAP

2023/09/19 21:44:47.627110791 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] EAP Packet - REQUEST, ID : 0x5c

2023/09/19 21:44:47.631319121 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] EAP Packet - RESPONSE, ID : 0x5c

2023/09/19 21:44:47.657492378 {wncd_x_R0-0}{1}: [radius] [15403]: (info): RADIUS: Received from id 1812/183 10.201.234.195:0, Access-Accept, len 297

2023/09/19 21:44:47.657840708 {wncd_x_R0-0}{1}: [dot1x] [15403]: (info): [a2ca.9de1.87c9:capwap_90000002] Received an EAP Success

!--- Full Reauthentication EAP exchange packets.

2023/09/19 21:44:47.658787303 {wncd_x_R0-0}{1}: [client-keymgmt] [15403]: (info): MAC: a2ca.9de1.87c9 EAP key M1 Sent successfully

2023/09/19 21:44:47.662831295 {wncd_x_R0-0}{1}: [client-keymgmt] [15403]: (info): MAC: a2ca.9de1.87c9 M2 Status: EAP key M2 validation success

2023/09/19 21:44:47.662931971 {wncd_x_R0-0}{1}: [client-keymgmt] [15403]: (info): MAC: a2ca.9de1.87c9 EAP key M3 Sent successfully

2023/09/19 21:44:47.665864464 {wncd_x_R0-0}{1}: [client-keymgmt] [15403]: (info): MAC: a2ca.9de1.87c9 M4 Status: EAP key M4 validation is successful

!--- 4-way handshake in order to compute the PTK/GTK keys.

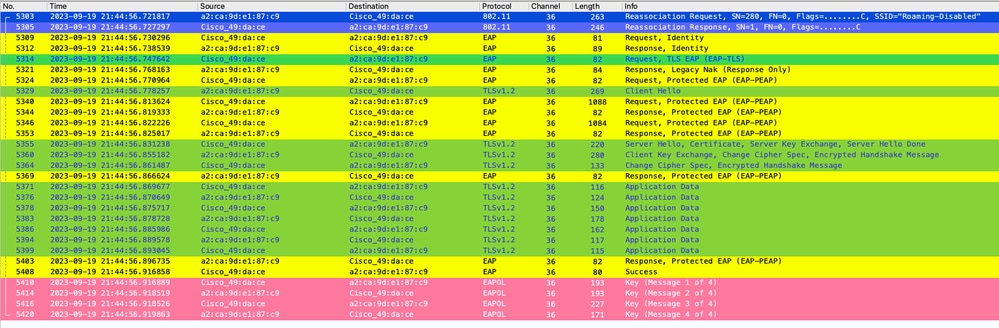

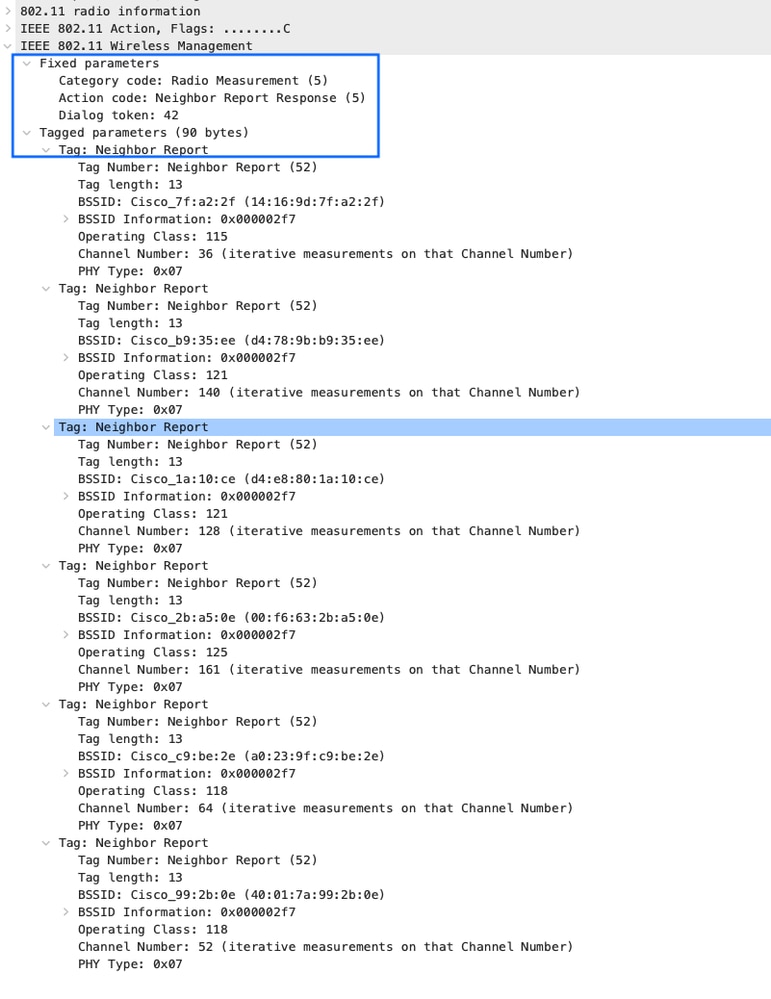

已启用802.11k的SSID

802.11k标准允许客户端请求邻居报告,其中包含可作为服务集内漫游最佳候选的AP的相关信息。这使客户端能够在决定移动到其他接入点之前避免被动或主动RF扫描。C9800支持称为11k辅助漫游的功能,该功能可创建并向802.11k客户端提供优化的邻居列表。802.11k邻居列表按需生成,并且对于不同AP上的两个客户端可以不同,因为WLC会考虑与被包围的AP的单个客户端RF关系。

不支持82.11k协议的客户端不发送邻居列表请求。这可实现预测优化,从而帮助这些客户。结果,邻接列表存储在C9800上的移动台软件数据结构中。

客户端仅在与通告信标中的RM功能信息元素(IE)的接入点关联后才发送邻居列表请求。下图是客户端与接入点关联后802.11k操作帧的示例:

空中邻居报告

空中邻居报告

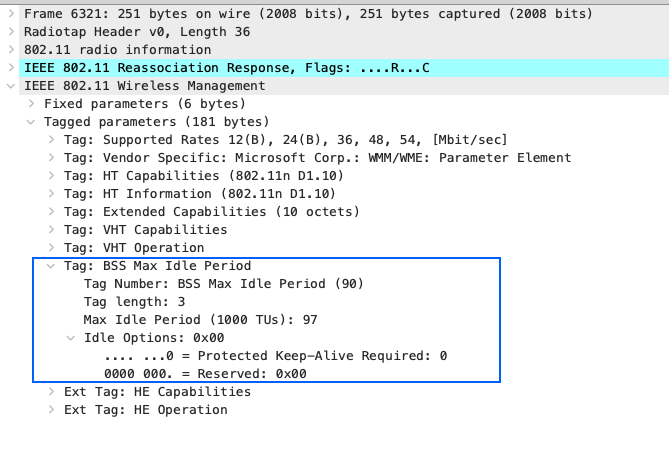

启用802.11v的SSID

在802.11v标准中,无线网络管理的两项主要增强功能包括:

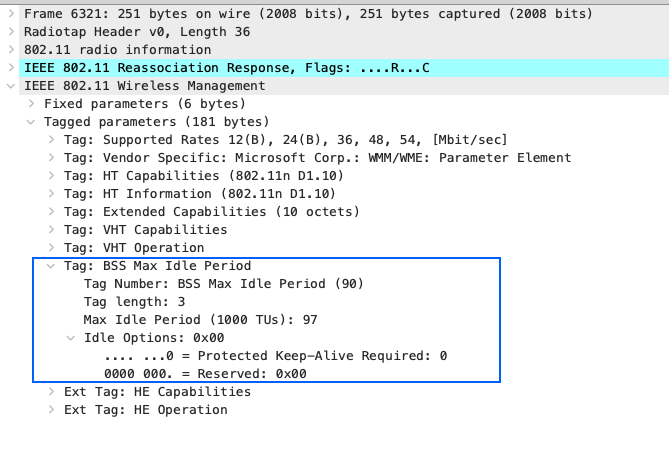

如果接入点在一段时间内未从无线客户端收到帧,则它会假定客户端离开网络并取消关联。BSS最长空闲时间是AP无需接收任何帧即可保持客户端关联的时间长度(客户端可以保持休眠,这样可以节省电池)。该值通过关联和重新关联响应帧发送到无线客户端。下图显示来自接入点的重新关联响应中的值,其中BSS最大空闲周期以时间单位指定。每当单位等于1.024毫秒时:

空中BSS期间值

空中BSS期间值

- 网络辅助漫游:使无线基础设施能够建议客户端漫游远离其当前接入点。这为客户端提供了可在同一扩展服务集(ESS)中漫游的接入点列表。

802.11v BSS过渡管理帧在以下三种场景中进行交换:

- 请求请求:在过渡到新的接入点之前,客户端能够发送802.11v BSS过渡管理查询,以找出要重新关联的接入点的更好选项,以及客户端连接的当前AP,并以BSS过渡管理请求做出响应,提供要漫游到的候选接入点的列表。

2. 主动负载均衡请求:一种功能,允许AP在同一控制器上的接入点之间对客户端进行负载均衡,以避免AP过载。当客户端计数超过为AP配置的负载均衡阈值时,任何尝试与AP关联的新客户端都会被拒绝,并显示状态为17 (AP忙)的关联响应。通常,被拒绝的客户端会尝试关联到同一已加载AP,即使客户端收到关联拒绝后也是如此,即从RSSI的角度来看,该AP是其最佳选择。例如,假设一个AP服务的会议室中有40个用户。使用802.11v BSS过渡管理查询,可以更顺利地处理负载均衡故障,其中AP将候选无线接入点列表发送到漫游目的地。

3. 未经请求的优化漫游请求:无线客户端需要扫描RF并漫游到信号最高的AP。但是,某些客户端已显示粘滞行为,即使用与其关联的AP,即使邻居AP提供更强的信号。这称为粘性客户端问题。为了解决此问题,9800控制器支持称为优化漫游的功能,在该功能中监控客户端数据包的RSSI和数据速率,并主动取消关联客户端。802.11v BSS过渡管理请求增强了优化的漫游,它告知客户端即将解除关联,并提供要漫游到的AP列表。

注意:从TAC经验来看,优化漫游并不适合所有网络。确保无线接入点之间的覆盖足够好,使此功能正常工作,否则,如果启用该功能,可能会出现更多问题。

802.11v BSS过渡管理请求在AP发送到客户端时只是一个建议。客户可以遵循建议或放弃建议。9800无线控制器提供了一个称为“即将取消关联”的配置选项,如果客户端在定义的时间窗口内未与另一个AP重新关联,则可以强制客户端取消关联。您只能在特定WLAN配置文件下通过bss-transition disassociation-important命令从CLI进行配置。

相关信息

空中BSS期间值

空中BSS期间值

反馈

反馈