FMC를 사용하여 원격 지사에 FTD 구축

이 문서에서는 원격 지사에서 FTD(Firepower Threat Defense)를 구축하는 방법을 설명합니다.

-

중앙 본사의 관리자가 FTD를 미리 구성한 다음 FTD를 원격 지사로 보냅니다.

-

지사 관리자가 FTD의 케이블을 연결하고 전원을 켭니다.

-

중앙 관리자가 FMC(Firepower Management Center)를 사용하여 FTD 구성을 완료합니다.

참고 |

이 기능을 사용하려면 Firepower 버전 6.7 이상이 필요합니다. |

이 문서에서는 Firepower 1010, 1100, 2100, ASA 5508-X 및 5516-X 및 ISA 3000에 대해 설명합니다.

참고 |

참고 |

원격 관리 작동 방식

FMC에서 인터넷을 통해를 FTD을(를) 관리할 수 있도록 하려면 관리 인터페이스 대신 FMC 관리용 외부 인터페이스를 사용합니다. 대부분의 원격 지사에서는 단일 인터넷 연결만 가능하므로 외부 FMC 액세스를 통해 중앙 집중식 관리가 가능합니다.

참고 |

예를 들어 FMC 내부에 내부 인터페이스가 있는 경우 모든 데이터 인터페이스를 FMC 액세스에 사용할 수 있습니다. 그러나 이 가이드는 주로 원격 지사에 대한 시나리오이므로 외부 인터페이스 액세스를 다룹니다. |

관리 인터페이스는 FTD 데이터 인터페이스와 별도로 구성된 특수 인터페이스이며 자체 네트워크 설정이 있습니다. 데이터 인터페이스에서 FMC 액세스를 활성화하더라도 관리 인터페이스 네트워크 설정은 계속 사용됩니다. 모든 관리 트래픽은 계속해서 관리 인터페이스에서 제공되거나 관리 인터페이스로 전송됩니다. 데이터 인터페이스에서 FMC 액세스를 활성화하면 FTD는 수신 인터페이스를 백플레인을 통해 관리 인터페이스로 전달합니다. 발신 관리 트래픽의 경우 관리 인터페이스는 백플레인을 통해 데이터 인터페이스로 트래픽을 전달합니다.

데이터 인터페이스에서의 FMC 액세스에는 다음과 같은 제한이 있습니다.

-

하나의 물리적 데이터 인터페이스에서만 FMC 액세스를 활성화할 수 있습니다. 하위 인터페이스 또는 EtherChannel은 사용할 수 없습니다.

-

이 인터페이스는 관리 전용일 수 없습니다.

-

라우팅 인터페이스를 사용하는 라우팅 방화벽 모드 전용입니다.

-

고가용성은 지원되지 않습니다. 이 경우에는 관리 인터페이스를 사용해야 합니다.

-

PPPoE는 지원되지 않습니다. ISP에 PPPoE가 필요한 경우 FTD와 WAN 모뎀 간에 PPPoE를 지원하는 라우터를 설치해야 합니다.

-

인터페이스는 전역 VRF에만 있어야 합니다.

-

별도의 관리 및 이벤트 전용 인터페이스를 사용할 수 없습니다.

-

SSH는 데이터 인터페이스에 대해 기본적으로 활성화되어 있지 않으므로 나중에 FMC를 사용하여 SSH를 활성화해야 합니다. 관리 인터페이스 게이트웨이가 데이터 인터페이스로 변경되므로, configure network static-routes 명령을 사용하여 관리 인터페이스에 대한 고정 경로를 추가하지 않는 한 원격 네트워크에서 관리 인터페이스로 SSH 연결할 수도 없습니다.

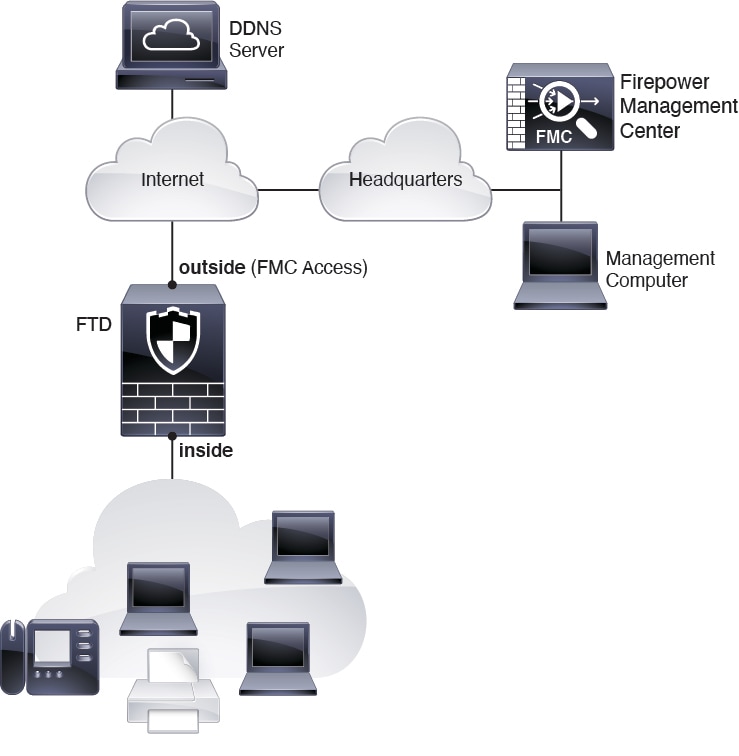

다음 그림에는 중앙 본사의 FMC 및 외부 인터페이스에 대한 FMC 액세스가 나와있는 FTD가 나와 있습니다.

FTD 또는 FMC는 인바운드 관리 연결을 허용하기 위해 또는 공용 IP 주소 또는 호스트 이름이 필요하며 초기 설정을 위해 이 IP 주소를 알아야 합니다. 변경 사항에 따라 DHCP IP 할당을 수용하도록 외부 인터페이스에 대해 DDNS(Dynamic DNS)를 선택적으로 구성할 수도 있습니다.

CLI를 사용한 중앙 관리자 사전 구성

초기 설정을 수행하려면 FTD CLI에 연결합니다. 초기 구성에 CLI를 사용하는 경우 관리 및 FMC 액세스 인터페이스 설정만 유지됩니다.

Before you begin

FMC의 초기 구성을 구축하고 실행합니다. FMC 시작 가이드를 참조하십시오. FTD를 설정하기 전에 FMC IP 주소 또는 호스트 이름을 알아야 합니다.

Procedure

| Step 1 |

디바이스 전원을 켭니다. |

||

| Step 2 |

콘솔 포트에서 또는 관리 인터페이스에 대한 SSH를 사용하여 FTD CLI에 연결합니다.이 인터페이스는 기본적으로 DHCP 서버에서 IP 주소를 가져옵니다. 이 절차를 수행하려면 관리 인터페이스 네트워크 설정을 변경해야 하므로 연결이 끊어지지 않도록 콘솔 포트를 사용하는 것이 좋습니다. 콘솔 포트는 FXOS CLI에 연결됩니다. SSH 세션은 FTD CLI에 직접 연결됩니다. |

||

| Step 3 |

사용자 이름 admin 및 비밀번호 Admin123으로 로그인합니다. 콘솔 포트에서 FXOS CLI에 연결합니다. FXOS에 처음 로그인하면 비밀번호를 변경하라는 메시지가 표시됩니다. 이 비밀번호는 SSH의 FTD 로그인에도 사용됩니다.

Example: |

||

| Step 4 |

콘솔 포트에서 FXOS에 연결한 경우 FTD CLI에 연결합니다. connect ftd Example: |

||

| Step 5 |

FTD에 처음 로그인할 경우, 최종 사용자 라이선스 계약(EULA)에 동의하고 SSH 연결을 사용 중인 경우 관리자 비밀번호를 변경하라는 메시지가 표시됩니다. 그러면 관리 인터페이스 설정에 대한 CLI 설정 스크립트가 표시됩니다. 데이터 인터페이스에서 FMC 액세스를 활성화하더라도 관리 인터페이스 네트워크 설정은 계속 사용됩니다.

기본값 또는 이전에 입력한 값이 괄호 안에 표시됩니다. 이전에 입력한 값을 승인하려면 Enter를 누릅니다. 다음 지침을 참조하십시오.

Example: |

||

| Step 6 |

FMC 액세스를 위한 외부 인터페이스를 구성합니다. configure network management-data-interface 그러면 외부 인터페이스에 대한 기본 네트워크 설정을 구성하라는 메시지가 표시됩니다. 이 명령 사용에 대한 자세한 내용은 다음을 참조하십시오.

Example:Example: |

||

| Step 7 |

(Optional) 특정 네트워크에서 FMC에 대한 데이터 인터페이스 액세스를 제한합니다. configure network management-data-interface client ip_address netmask 기본적으로 모든 네트워크가 허용됩니다. |

||

| Step 8 |

이 FTD를 관리할 FMC을(를) 식별합니다. configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE} reg_key [nat_id]

Example: |

||

| Step 9 |

원격 지사로 디바이스를 전송할 수 있도록 FTD을(를) 종료합니다. 시스템을 올바르게 종료하는 것이 중요합니다. 단순히 전원을 분리하거나 전원 스위치를 누르는 경우 파일 시스템이 심각하게 손상될 수 있습니다. 항상 백그라운드에서 많은 프로세스가 실행되므로 전원을 분리하거나 종료하면 Firepower 시스템이 정상적으로 종료되지 않는다는 점에 유의하십시오.

|

지사 설치

중앙 본사에서 FTD를받은 후에는 외부 인터페이스에서 인터넷에 액세스할 수 있도록 방화벽에 케이블을 연결하고 전원을 켜면 됩니다. 그러면 중앙 관리자가 구성을 완료할 수 있습니다.

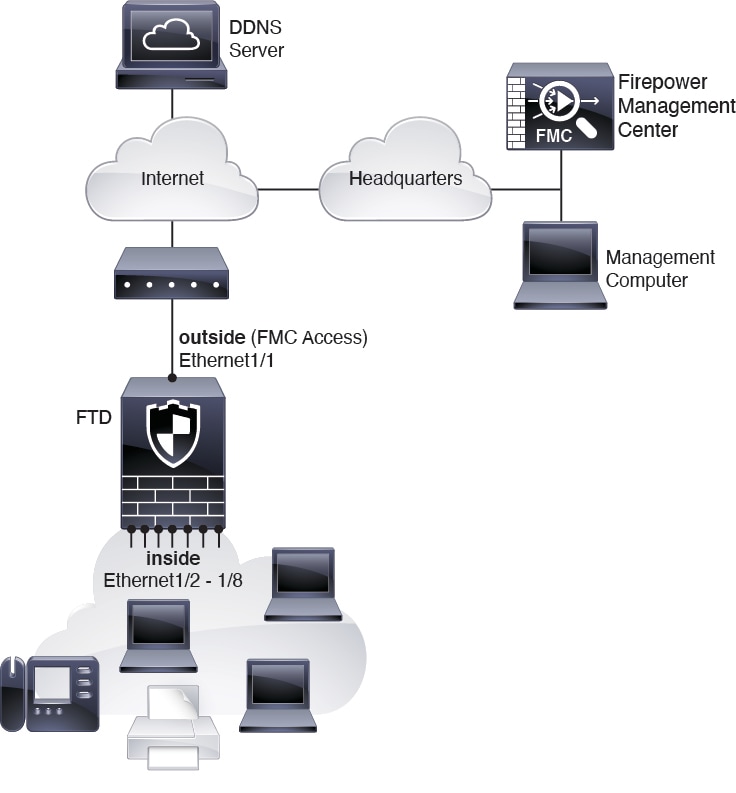

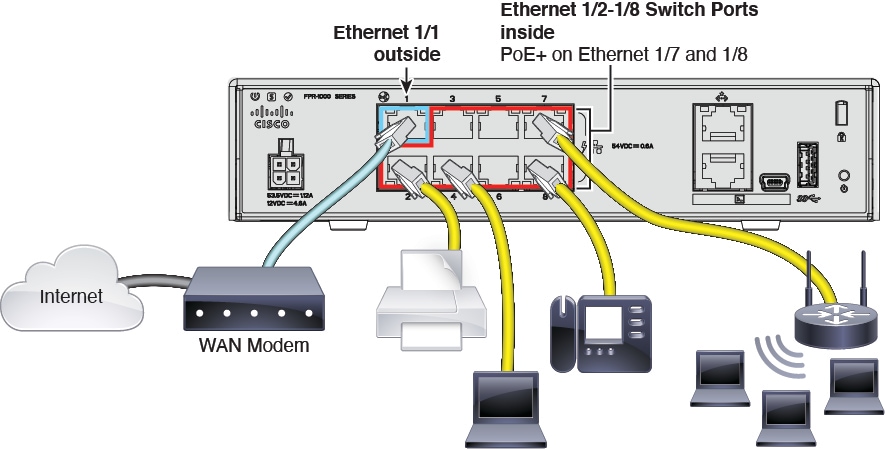

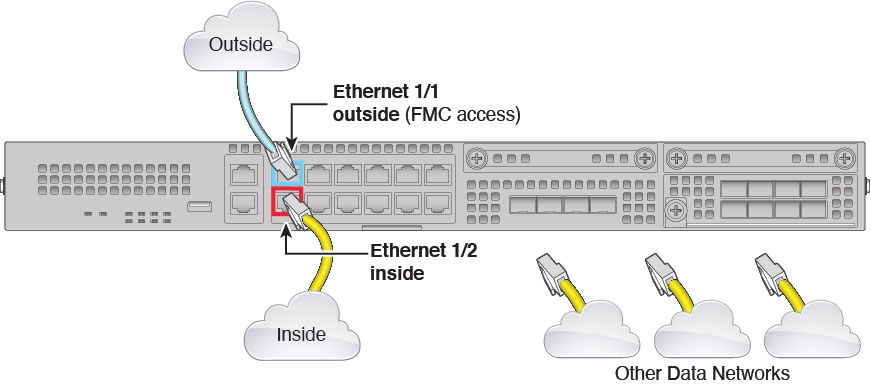

Firepower 1010 케이블 연결

FMC는 중앙 본사에 있으며 인터넷을 통해 FTD에 연결할 수 있습니다.

프로시저

| 단계 1 |

Firepower 1010 케이블을 연결합니다.

|

| 단계 2 |

디바이스 전원을 켭니다. |

| 단계 3 |

디바이스가 작동 중이며 FMC에 등록할 준비가 되었음을 중앙 관리자에게 알립니다. |

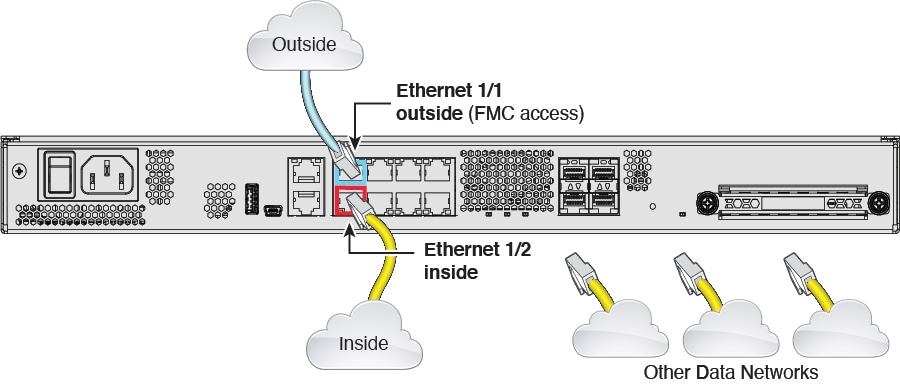

Firepower 1100 케이블 연결

FMC는 중앙 본사에 있으며 인터넷을 통해 FTD에 연결할 수 있습니다.

프로시저

| 단계 1 |

Firepower 1100 케이블을 연결합니다.

|

| 단계 2 |

디바이스 전원을 켭니다. |

| 단계 3 |

디바이스가 작동 중이며 FMC에 등록할 준비가 되었음을 중앙 관리자에게 알립니다. |

Firepower 2100 케이블 연결

FMC는 중앙 본사에 있으며 인터넷을 통해 FTD에 연결할 수 있습니다.

프로시저

| 단계 1 |

Firepower 2100 케이블을 연결합니다.

|

| 단계 2 |

디바이스 전원을 켭니다. |

| 단계 3 |

디바이스가 작동 중이며 FMC에 등록할 준비가 되었음을 중앙 관리자에게 알립니다. |

ASA 5508-X 또는 5516-X 케이블 연결

FMC는 중앙 본사에 있으며 인터넷을 통해 FTD에 연결할 수 있습니다.

프로시저

| 단계 1 |

ASA 5508-X 또는 5516-X 케이블을 연결합니다.

|

| 단계 2 |

디바이스 전원을 켭니다. |

| 단계 3 |

디바이스가 작동 중이며 FMC에 등록할 준비가 되었음을 중앙 관리자에게 알립니다. |

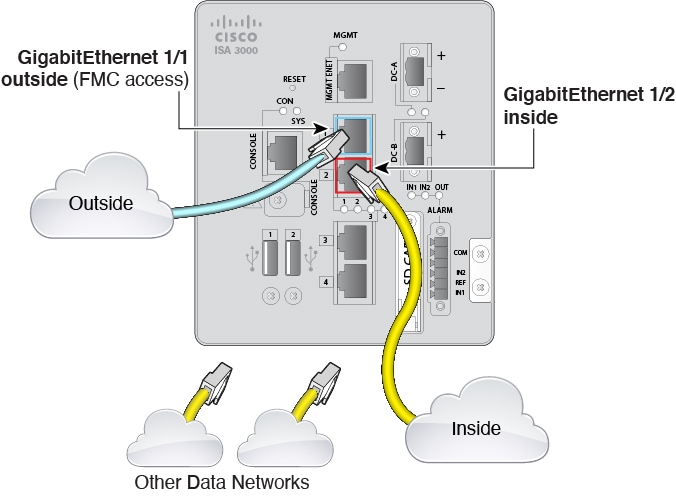

ISA 3000 케이블 연결

FMC는 중앙 본사에 있으며 인터넷을 통해 FTD에 연결할 수 있습니다.

프로시저

| 단계 1 |

ISA 3000 케이블을 연결합니다.

|

| 단계 2 |

디바이스 전원을 켭니다. |

| 단계 3 |

디바이스가 작동 중이며 FMC에 등록할 준비가 되었음을 중앙 관리자에게 알립니다. |

중앙 관리자 사후 구성

원격 지사 관리자가 외부 인터페이스에서 인터넷에 액세스할 수 있도록 FTD에 케이블을 연결하고 나면 FMC에 FTD을(를) 등록하고 디바이스의 구성을 완료할 수 있습니다.

에 로그인Firepower Management Center

FMC을 사용해 FTD를 구성하고 모니터링합니다.

시작하기 전에

지원되는 브라우저에 대한 자세한 내용은 사용 중인 버전의 릴리스 노트를 참조하십시오(https://www.cisco.com/go/firepower-notes 참조).

프로시저

| 단계 1 |

지원되는 브라우저를 사용해 다음 URL을 입력합니다. https://fmc_ip_address |

| 단계 2 |

사용자 이름 및 비밀번호를 입력합니다. |

| 단계 3 |

Log In(로그인)을 클릭합니다. |

Firepower Management Center 라이선스 얻기

모든 라이선스는 FMC를 통해 FTD에 제공됩니다. 다음 라이선스를 구매할 수 있습니다.

-

Threat—보안 인텔리전스 및 Cisco Firepower Next-Generation IPS

-

Malware—네트워크용 Advanced Malware Protection(AMP)

-

URL—URL 필터링

-

RA VPN—AnyConnect Plus, AnyConnect Apex 또는 AnyConnect VPN 전용

시작하기 전에

-

Cisco Smart Software Manager에서 마스터 계정을 만듭니다.

아직 어카운트가 없는 경우 새 어카운트 설정 링크를 클릭합니다. Smart Software Manager에서 조직의 마스터 계정을 만들 수 있습니다.

-

Cisco Smart Software Licensing 계정은 일부 기능(export-compliance 플래그를 사용하여 활성화됨)을 사용하려면 강력한 암호화(3DES/AES) 라이선스 자격을 얻어야 합니다.

프로시저

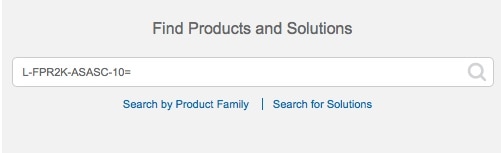

| 단계 1 |

Smart Licensing 계정에서 필요한 라이선스가 사용 가능한지 확인합니다. Cisco 또는 리셀러에서 디바이스를 구매한 경우 라이선스는 Smart Software License 계정에 연결되어 있어야 합니다. 그러나 라이선스를 직접 추가해야 하는 경우 Cisco Commerce Workspace에서 Find Products and Solutions(제품 및 솔루션 찾기) 검색 필드를 사용합니다. 다음 라이선스 PID를 검색합니다.

|

||

| 단계 2 |

아직 등록하지 않은 경우 FMC을 Smart Licensing 서버에 등록합니다. 등록하려면 Smart Software Manager에서 등록 토큰을 생성해야 합니다. 자세한 지침은 FMC구성 가이드를 참조하십시오. |

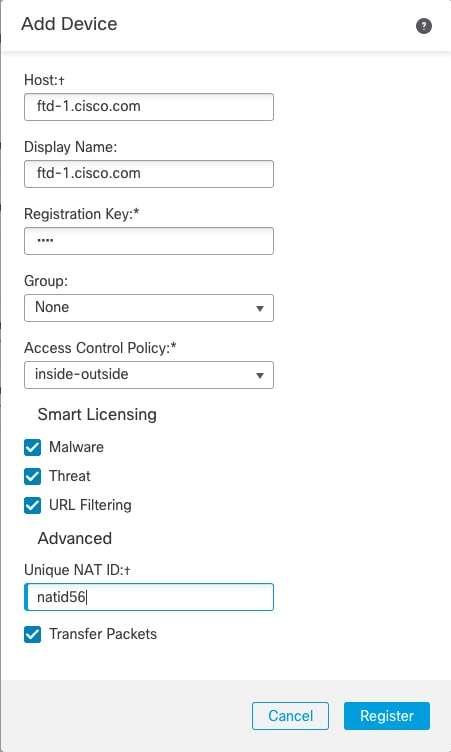

FTD을 FMC에 등록합니다.

FTD를 FMC에 수동으로 등록합니다.

시작하기 전에

-

FTD 초기 구성

-

FTD 관리 IP 주소 또는 호스트 이름 및 NAT ID

-

FMC 등록 키

-

프로시저

| 단계 1 |

FMC에서 를 선택합니다. |

| 단계 2 |

Add(추가) 드롭다운 메뉴에서 Add Device(디바이스 추가)를 선택합니다.  다음 매개변수를 설정합니다.

|

| 단계 3 |

Register(등록)를 클릭하여 등록을 확인합니다. 등록에 성공하면 디바이스가 목록에 추가됩니다. 오류가 발생하면 오류 메시지가 표시됩니다. FTD 등록에 실패하면 다음 항목을 확인하십시오.

자세한 문제 해결 정보는 https://cisco.com/go/fmc-reg-error를 참조하십시오. |

기본 보안 정책 구성

이 섹션에서는 다음 설정을 사용해 기본 보안 정책을 구성하는 방법에 대해 설명합니다.

-

내부 및 외부 인터페이스 - 내부 인터페이스에 고정 IP 주소를 할당하고, 외부 인터페이스에 DHCP를 사용합니다.

-

DHCP Server(DHCP 서버) - 클라이언트용 내부 인터페이스에서 DHCP 서버를 사용합니다.

-

Default route(기본 경로) - 외부 인터페이스를 통해 기본 경로를 추가합니다.

-

NAT - 외부 인터페이스에서 인터페이스 PAT를 사용합니다.

-

Access control(액세스 제어) - 내부에서 외부로 향하는 트래픽을 허용합니다.

기본 보안 정책을 구성하려면 다음 작업을 완료합니다.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

인터페이스 구성(6.5 이상)

스위치 포트에 대한 VLAN1 인터페이스를 추가하거나 스위치 포트를 방화벽 인터페이스로 변환하고 인터페이스를 보안 영역에 할당하거나, IP 주소를 설정합니다. 일반적으로 시스템이 의미 있는 트래픽을 전달하도록 최소 2개 이상의 인터페이스를 구성해야 합니다. 일반적으로 업스트림 라우터 또는 인터넷과 만나는 외부 인터페이스와 조직 네트워크에서 사용하는 하나 이상의 내부 인터페이스를 사용합니다. 기본적으로 Ethernet1/1은 외부용으로 사용할 수 있는 일반 방화벽 인터페이스이며, 나머지 인터페이스는 VLAN 1의 스위치 포트입니다. VLAN1 인터페이스를 추가한 후에는 이를 내부 인터페이스로 지정할 수 있습니다. 또는 다른 VLAN에 스위치 포트를 할당하거나 스위치 포트를 방화벽 인터페이스로 변환할 수 있습니다.

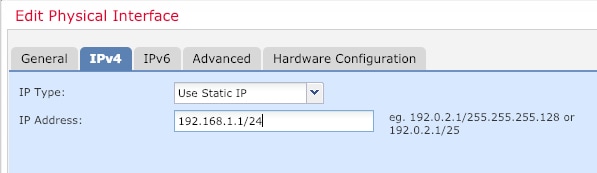

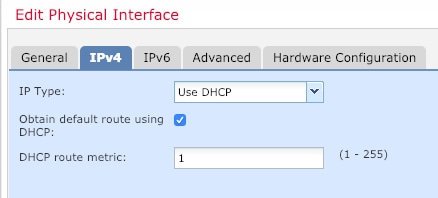

일반적인 에지 라우팅 상황의 경우, 내부 인터페이스에서 정적 주소를 정의하는 반면 ISP에서 온 DHCP를 통해 외부 인터페이스 주소를 가져옵니다.

다음 예에서는 DHCP를 사용하는 외부 인터페이스(Ethernet1/1)에서 고정 주소 및 라우팅 모드를 사용하여 내부 인터페이스(VLAN1)에 라우팅 모드를 구성합니다.

프로시저

| 단계 1 |

를 선택하고 디바이스의 수정( |

||

| 단계 2 |

Interfaces(인터페이스)를 클릭합니다.  |

||

| 단계 3 |

(선택 사항) SwitchPort(스위치포트) 열의 슬라이더를 클릭하여 비활성화( |

||

| 단계 4 |

스위치 포트를 활성화합니다. |

||

| 단계 5 |

Inside(내부) VLAN 인터페이스를 추가합니다. |

||

| 단계 6 |

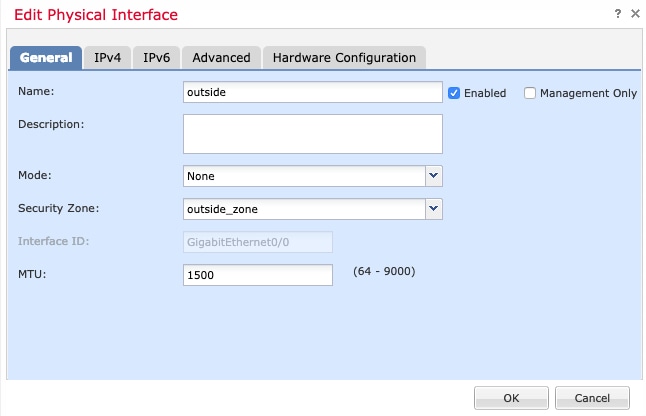

Outside(외부)로 사용하려는 Ethernet1/1에 수정( General(일반) 탭이 표시됩니다.

|

||

| 단계 7 |

Save(저장)를 클릭합니다. |

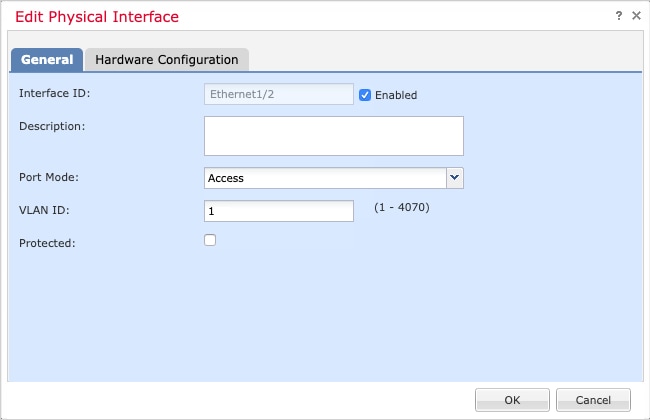

인터페이스 구성(6.4)

FTD 인터페이스를 활성화하고, 보안 영역에 이를 할당하며, IP 주소를 설정합니다. 일반적으로 시스템이 의미 있는 트래픽을 전달하도록 최소 2개 이상의 인터페이스를 구성해야 합니다. 일반적으로 업스트림 라우터 또는 인터넷과 만나는 외부 인터페이스와 조직 네트워크에서 사용하는 하나 이상의 내부 인터페이스를 사용합니다. 이런 인터페이스의 일부는 웹 서버와 같이 공개적으로 액세스할 수 있는 에셋을 배치하는 '비무장지대(DMZ)'로 사용하게 됩니다.

일반적인 에지 라우팅 상황의 경우, 내부 인터페이스에서 정적 주소를 정의하는 반면 ISP에서 온 DHCP를 통해 외부 인터페이스 주소를 가져옵니다.

다음 예에서는 DHCP를 사용하는 외부 인터페이스에서 고정 주소 및 라우팅 모드를 사용하여 인터페이스 내부에 라우팅 모드를 구성합니다.

프로시저

| 단계 1 |

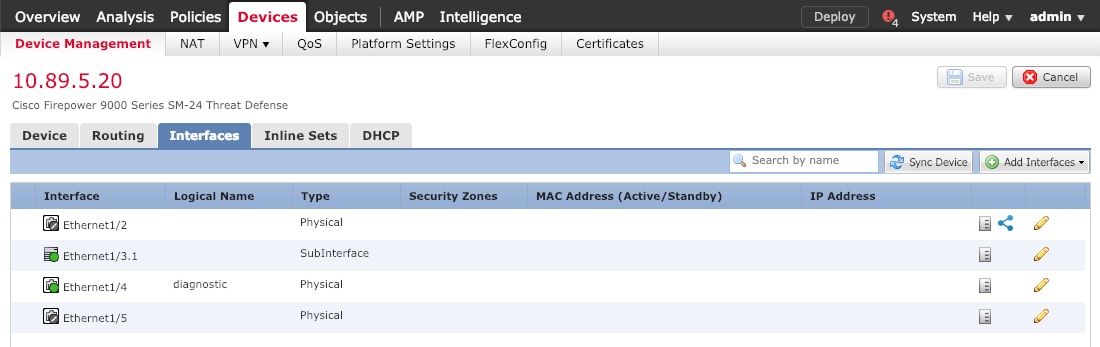

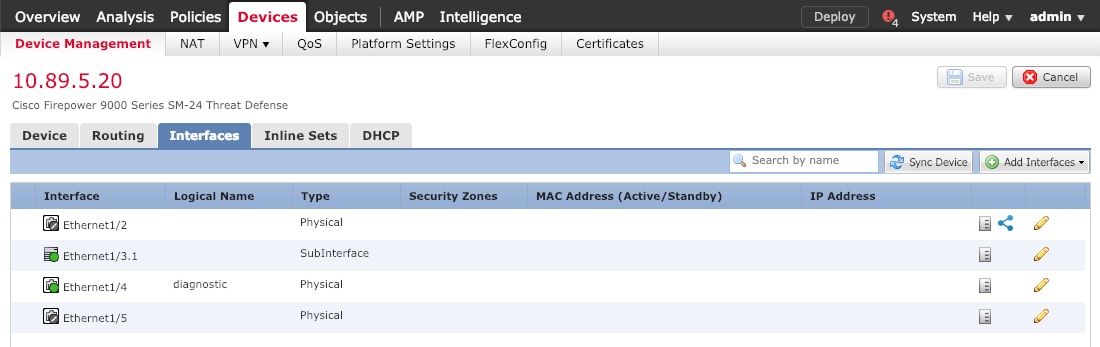

를 선택하고 방화벽에 대해 수정( |

||

| 단계 2 |

Interfaces(인터페이스)를 클릭합니다.  |

||

| 단계 3 |

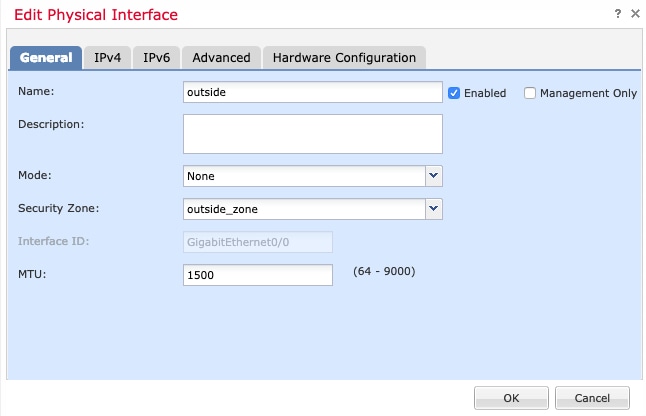

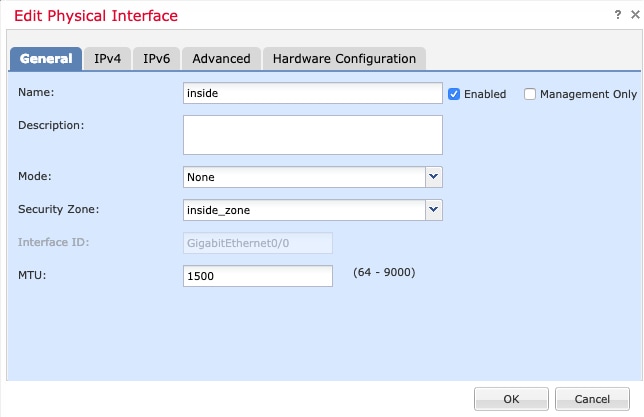

내부에 사용할 인터페이스의 수정( General(일반) 탭이 표시됩니다.  |

||

| 단계 4 |

외부에서 사용하려는 인터페이스의 수정( General(일반) 탭이 표시됩니다.

|

||

| 단계 5 |

Save(저장)를 클릭합니다. |

DHCP 서버 구성

클라이언트가 DHCP를 사용하여 FTD에서 IP 주소를 가져오게 하려면 DHCP 서버를 활성화합니다.

프로시저

| 단계 1 |

를 선택하고 디바이스의 수정( |

| 단계 2 |

를 선택합니다. |

| 단계 3 |

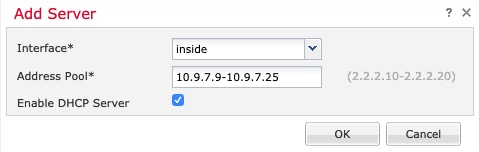

서버 페이지에서 Add(추가)를 클릭하고 다음 옵션을 설정합니다.

|

| 단계 4 |

OK(확인)를 클릭합니다. |

| 단계 5 |

Save(저장)를 클릭합니다. |

기본 경로 추가

기본 경로는 일반적으로 외부 인터페이스에서 접근 가능한 업스트림 라우터를 가리킵니다. 외부 인터페이스에 DHCP를 사용하는 경우 디바이스가 이미 기본 경로를 수신했을 수 있습니다. 수동으로 경로를 추가해야 하는 경우 이 절차를 완료합니다. DHCP 서버에서 기본 경로를 수신한 경우, 페이지의 IPv4 Routes(IPv4 경로) 또는 IPv6 Routes(IPv6 경로) 테이블에 표시됩니다.

프로시저

| 단계 1 |

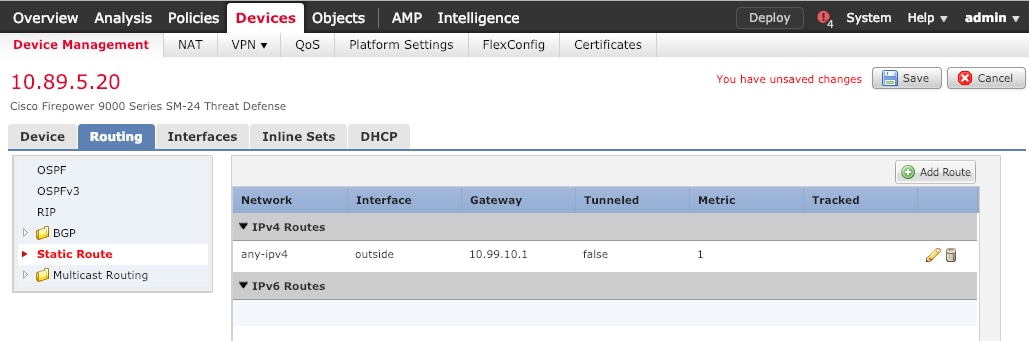

를 선택하고 디바이스의 수정( |

| 단계 2 |

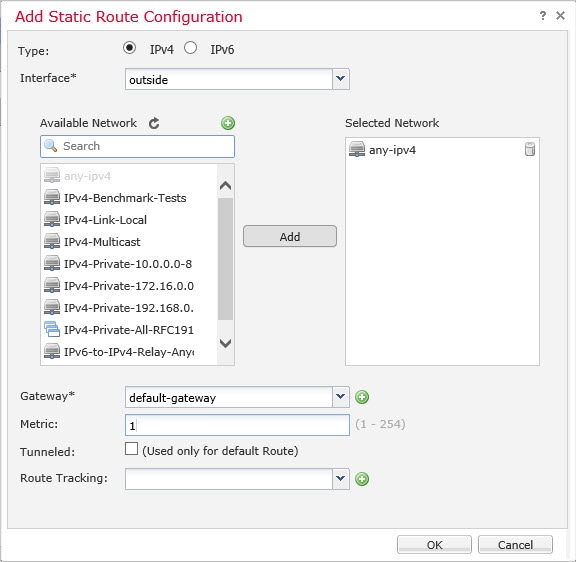

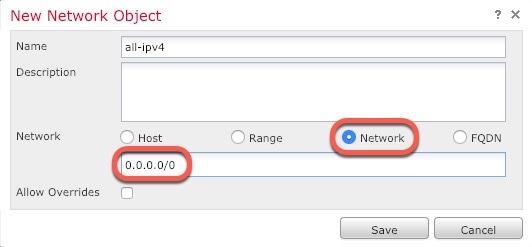

를 선택하고 Add Route(경로 추가)를 클릭해 다음을 설정합니다.

|

| 단계 3 |

OK(확인)를 클릭합니다. 경로가 고정 경로 테이블에 추가됩니다.  |

| 단계 4 |

Save(저장)를 클릭합니다. |

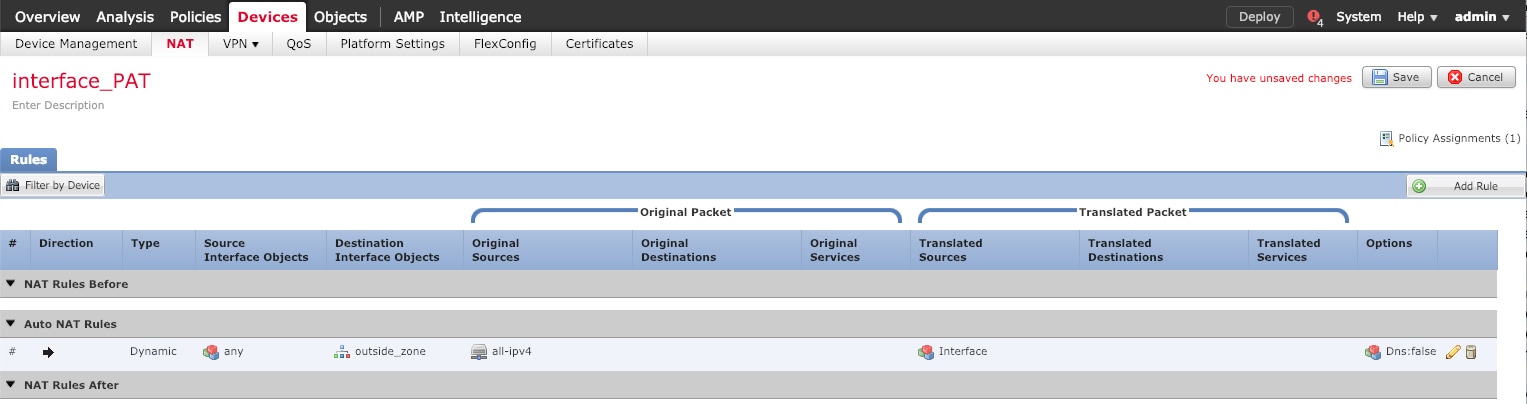

NAT 구성

일반적인 NAT 규칙은 내부 주소를 외부 인터페이스 IP 주소의 포트로 변환합니다. 이러한 유형의 NAT 규칙을 인터페이스 포트 주소 변환(PAT)이라고 합니다.

프로시저

| 단계 1 |

를 선택하고, 를 클릭합니다. |

||

| 단계 2 |

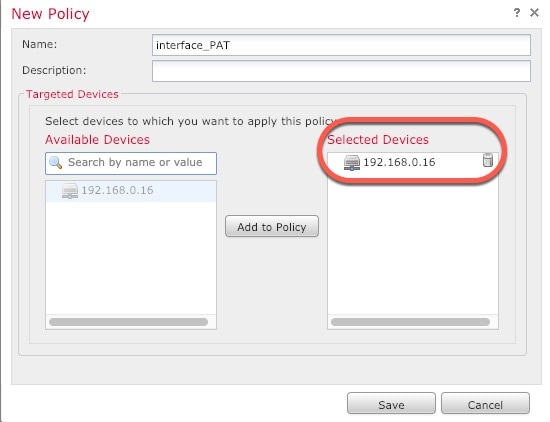

정책 이름을 지정하고, 정책을 사용할 디바이스를 선택한 뒤 Save(저장)를 클릭합니다.  정책이 FMC을 추가합니다. 계속해서 정책에 규칙을 추가해야 합니다. |

||

| 단계 3 |

Add Rule(규칙 추가)을 클릭합니다. Add NAT Rule(NAT 규칙 추가) 대화 상자가 나타납니다. |

||

| 단계 4 |

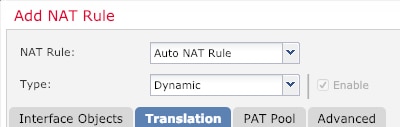

기본 규칙 옵션을 구성합니다.

|

||

| 단계 5 |

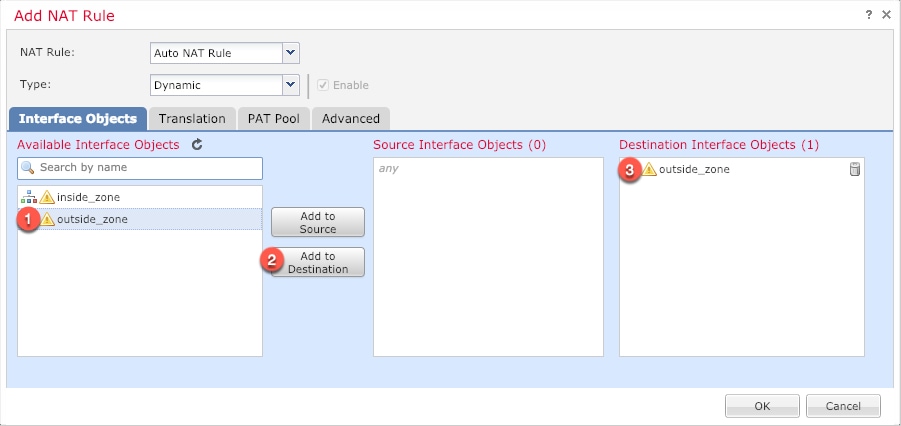

Interface Objects(인터페이스 개체) 페이지에서 Available Interface Objects(사용 가능한 인터페이스 개체) 영역의 외부 영역을 Destination Interface objects(대상 인터페이스 개체) 영역에 추가합니다.  |

||

| 단계 6 |

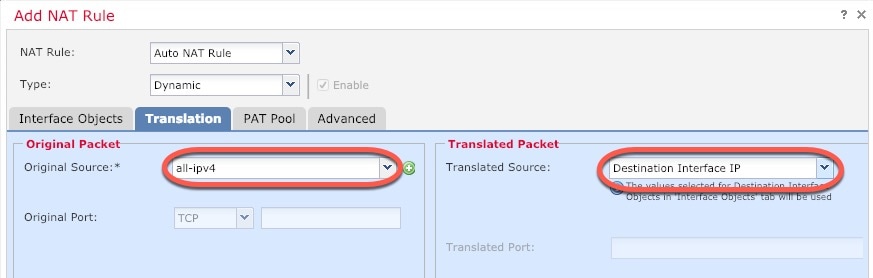

Translation(변환) 페이지에서 다음 옵션을 설정합니다.

|

||

| 단계 7 |

Save(저장)를 클릭하여 규칙을 저장하십시오. 규칙이 Rules(규칙) 테이블에 저장됩니다.  |

||

| 단계 8 |

변경 사항을 저장하려면 NAT 페이지에서 Save(저장)를 클릭합니다. |

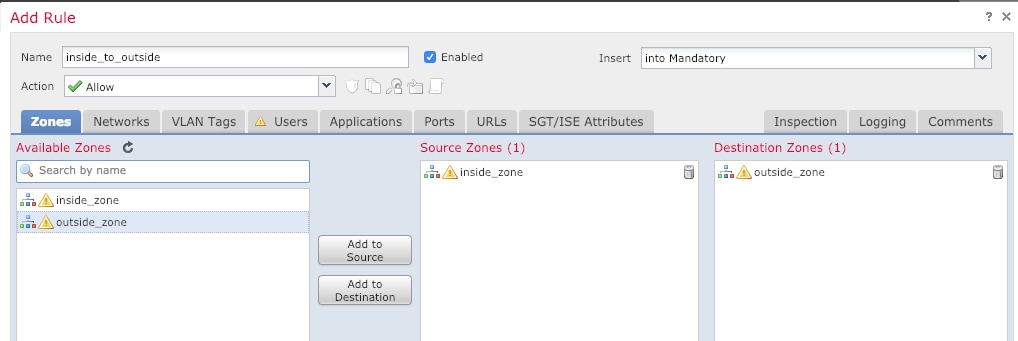

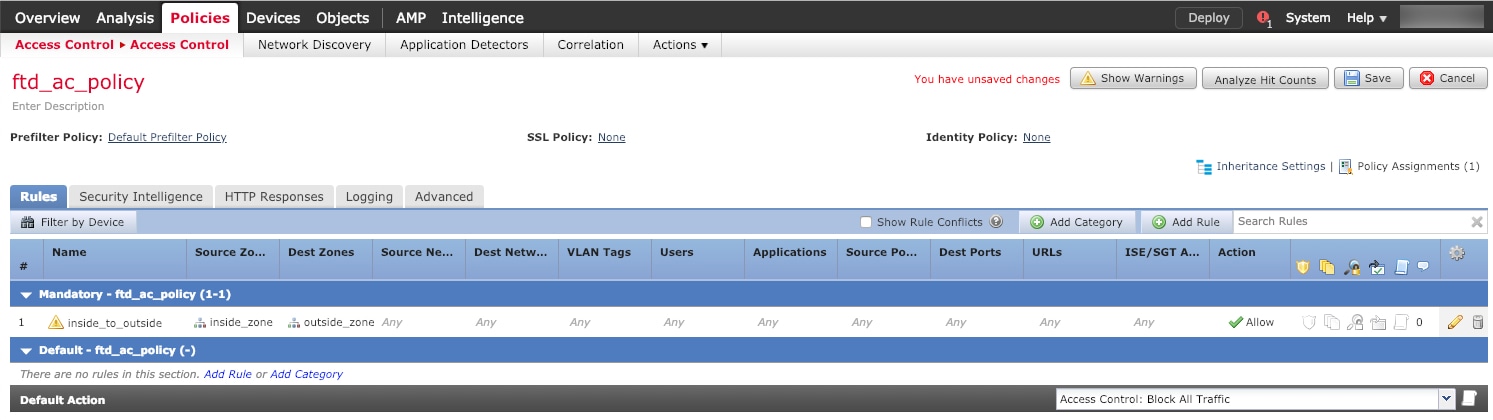

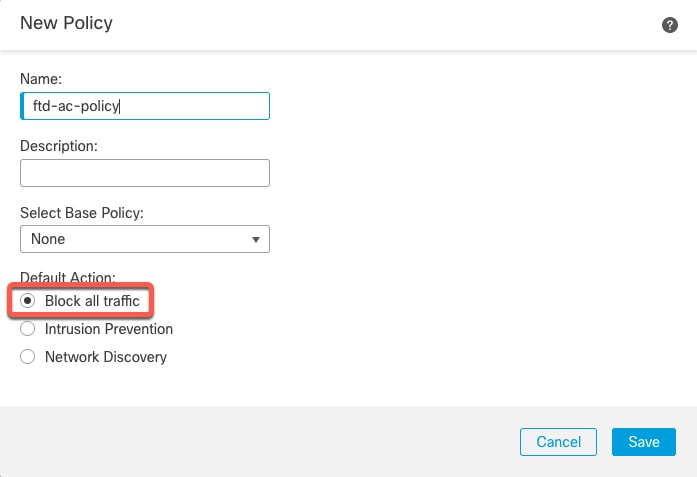

내부에서 외부로 트래픽을 허용합니다.

FMC을 사용해 FTD를 등록할 때 기본 액세스 컨트롤 정책인 Block all traffic(모든 트래픽 차단)을 생성했다면, 디바이스에 트래픽을 허용하기 위해 정책에 규칙을 추가해야 합니다. 다음 절차에서는 내부 영역에서 외부 영역으로 향하는 트래픽을 허용하는 규칙을 추가합니다. 다른 영역이 있는 경우에는 적절한 네트워크에 대한 트래픽을 허용하는 규칙을 추가해야 합니다.

고급 보안 설정 및 규칙을 구성하려면 FMC구성 가이드를 참조하십시오.

프로시저

| 단계 1 |

을 선택하고 FTD에 할당된 액세스 컨트롤 정책에 대해 수정( |

| 단계 2 |

Add Rule(규칙 추가)을 클릭하고 다음 매개변수를 설정합니다.

기타 설정은 변경하지 않습니다. |

| 단계 3 |

Add(추가)를 클릭합니다. 규칙이 Rules(규칙) 테이블에 추가됩니다.  |

| 단계 4 |

Save(저장)를 클릭합니다. |

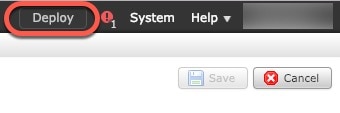

구성 구축

FTD에 설정 변경 사항을 구축합니다. 구축하기 전에는 디바이스에서 변경 사항이 활성 상태가 아닙니다.

프로시저

| 단계 1 |

우측 상단에서 Deploy(구축)를 클릭합니다.  |

| 단계 2 |

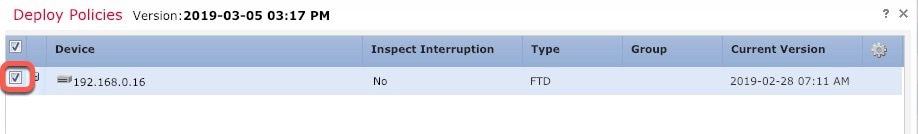

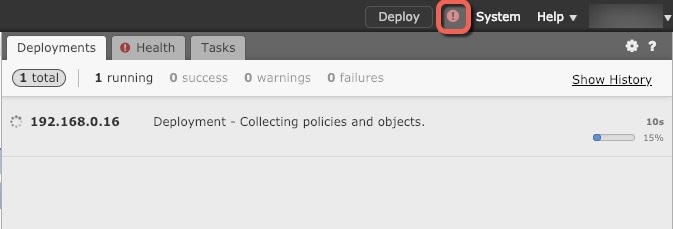

Deploy policy(정책 구축) 대화 상자에서 디바이스를 선택한 다음 Deploy(구축)를 클릭합니다.  |

| 단계 3 |

구축이 성공하는지 확인합니다. 메뉴 모음의 Deploy(구축) 버튼 오른쪽에 있는 아이콘을 클릭하여 구축 상태를 확인합니다.  |

데이터 인터페이스에서 관리 연결성 문제 해결

모델 지원—FTD

전용 관리 인터페이스를 사용하는 대신 FMC 관리용 데이터 인터페이스를 사용하는 경우, FMC에서 FTD에 대한 인터페이스 및 네트워크 설정을 변경할 때 연결이 중단되지 않도록 주의해야 합니다. FMC에 FTD를 추가한 후 관리 인터페이스 유형을 데이터에서 관리로 또는 관리에서 데이터로 변경하는 경우, 인터페이스 및 네트워크 설정이 올바르게 설정되지 않으면 관리 연결이 끊어질 수 있습니다.

이 주제는 관리 연결 끊김 문제를 해결하는 데 도움이 됩니다.

- 관리 연결 상태 보기

-

FMC의 페이지에서 관리 연결 상태를 확인합니다.

FTD CLI에서 관리 연결 상태를 확인하는 sftunnel-status-brief 명령을 입력합니다. sftunnel-status 명령을 사용하여 전체 정보를 볼 수도 있습니다.

작동 중지된 연결에 대해서는 다음 샘플 출력을 참조하십시오. 다음과 같은 피어 채널이나 하트비트 정보가 "연결"되지 않았습니다.

> sftunnel-status-brief PEER:10.10.17.202 Registration: Completed. Connection to peer '10.10.17.202' Attempted at Mon Jun 15 09:21:57 2020 UTC Last disconnect time : Mon Jun 15 09:19:09 2020 UTC Last disconnect reason : Both control and event channel connections with peer went down피어 채널 및 하트비트 정보가 표시되는 작동 중인 연결에 대한 다음 샘플 출력을 참조하십시오.

> sftunnel-status-brief PEER:10.10.17.202 Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '10.10.17.202' via '10.10.17.222' Peer channel Channel-B is valid type (EVENT), using 'eth0', connected to '10.10.17.202' via '10.10.17.222' Registration: Completed. IPv4 Connection to peer '10.10.17.202' Start Time: Wed Jun 10 14:27:12 2020 UTC Heartbeat Send Time: Mon Jun 15 09:02:08 2020 UTC Heartbeat Received Time: Mon Jun 15 09:02:16 2020 UTC - FTD 네트워크 정보 보기

-

FTD CLI에서 관리 및 FMC 액세스 데이터 인터페이스 네트워크 설정을 확인합니다.

show network

> show network ===============[ System Information ]=============== Hostname : 5516X-4 DNS Servers : 208.67.220.220,208.67.222.222 Management port : 8305 IPv4 Default route Gateway : data-interfaces IPv6 Default route Gateway : data-interfaces ======================[ br1 ]======================= State : Enabled Link : Up Channels : Management & Events Mode : Non-Autonegotiation MDI/MDIX : Auto/MDIX MTU : 1500 MAC Address : 28:6F:7F:D3:CB:8D ----------------------[ IPv4 ]---------------------- Configuration : Manual Address : 10.99.10.4 Netmask : 255.255.255.0 Gateway : 10.99.10.1 ----------------------[ IPv6 ]---------------------- Configuration : Disabled ===============[ Proxy Information ]================ State : Disabled Authentication : Disabled ======[ System Information - Data Interfaces ]====== DNS Servers : Interfaces : GigabitEthernet1/1 ===============[ GigabitEthernet1/1 ]=============== State : Enabled Link : Up Name : outside MTU : 1500 MAC Address : 28:6F:7F:D3:CB:8F ----------------------[ IPv4 ]---------------------- Configuration : Manual Address : 10.89.5.29 Netmask : 255.255.255.192 Gateway : 10.89.5.1 ----------------------[ IPv6 ]---------------------- Configuration : Disabled - FTD가 FMC에 등록되었는지 확인합니다.

-

FTD CLI에서 FMC 등록이 완료되었는지 확인합니다. 이 명령은 관리 연결의 현재 상태를 표시하지 않습니다.

show managers

> show managers Type : Manager Host : 10.89.5.35 Registration : Completed > - FMC ping

-

FTD CLI에서 다음 명령을 사용하여 데이터 인터페이스에서 FMC를 ping합니다.

ping fmc_ip

FTD CLI에서 다음 명령을 사용하여 관리 인터페이스에서 FMC를 ping합니다. 이 인터페이스는 백플레인을 통해 데이터 인터페이스로 라우팅되어야 합니다.

ping system fmc_ip

- FTD 내부 인터페이스에서 패킷 캡처

-

FTD CLI에서 내부 백플레인 인터페이스(nlp_int_tap)의 패킷을 캡처하여 관리 패킷이 전송되는지 확인합니다.

capture name interface nlp_int_tap trace detail match ip any any

show capture name trace detail

- 내부 인터페이스 상태, 통계 및 패킷 수 확인

-

FTD CLI에서 내부 백플레인 인터페이스, nlp_int_tap에 대한 정보를 참조하십시오.

show interace detail

> show interface detail [...] Interface Internal-Data0/1 "nlp_int_tap", is up, line protocol is up Hardware is en_vtun rev00, BW Unknown Speed-Capability, DLY 1000 usec (Full-duplex), (1000 Mbps) Input flow control is unsupported, output flow control is unsupported MAC address 0000.0100.0001, MTU 1500 IP address 169.254.1.1, subnet mask 255.255.255.248 37 packets input, 2822 bytes, 0 no buffer Received 0 broadcasts, 0 runts, 0 giants 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort 0 pause input, 0 resume input 0 L2 decode drops 5 packets output, 370 bytes, 0 underruns 0 pause output, 0 resume output 0 output errors, 0 collisions, 0 interface resets 0 late collisions, 0 deferred 0 input reset drops, 0 output reset drops input queue (blocks free curr/low): hardware (0/0) output queue (blocks free curr/low): hardware (0/0) Traffic Statistics for "nlp_int_tap": 37 packets input, 2304 bytes 5 packets output, 300 bytes 37 packets dropped 1 minute input rate 0 pkts/sec, 0 bytes/sec 1 minute output rate 0 pkts/sec, 0 bytes/sec 1 minute drop rate, 0 pkts/sec 5 minute input rate 0 pkts/sec, 0 bytes/sec 5 minute output rate 0 pkts/sec, 0 bytes/sec 5 minute drop rate, 0 pkts/sec Control Point Interface States: Interface number is 14 Interface config status is active Interface state is active - 라우팅 및 NAT 확인

-

FTD CLI에서 기본 경로(S *)가 추가되었고 관리 인터페이스(nlp_int_tap)에 대한 내부 NAT 규칙이 있는지 확인합니다.

show route

> show route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, + - replicated route SI - Static InterVRF Gateway of last resort is 10.89.5.1 to network 0.0.0.0 S* 0.0.0.0 0.0.0.0 [1/0] via 10.89.5.1, outside C 10.89.5.0 255.255.255.192 is directly connected, outside L 10.89.5.29 255.255.255.255 is directly connected, outside >show nat

> show nat Auto NAT Policies (Section 2) 1 (nlp_int_tap) to (outside) source static nlp_server_0_sftunnel_intf3 interface service tcp 8305 8305 translate_hits = 0, untranslate_hits = 6 2 (nlp_int_tap) to (outside) source static nlp_server_0_ssh_intf3 interface service tcp ssh ssh translate_hits = 0, untranslate_hits = 73 3 (nlp_int_tap) to (outside) source static nlp_server_0_sftunnel_ipv6_intf3 interface ipv6 service tcp 8305 8305 translate_hits = 0, untranslate_hits = 0 4 (nlp_int_tap) to (outside) source dynamic nlp_client_0_intf3 interface translate_hits = 174, untranslate_hits = 0 5 (nlp_int_tap) to (outside) source dynamic nlp_client_0_ipv6_intf3 interface ipv6 translate_hits = 0, untranslate_hits = 0 > - 다른 설정 확인

-

다른 모든 설정이 있는지 확인하려면 다음 명령을 참조하십시오. FMC의 페이지에서 이러한 명령을 많이 볼 수 있습니다.

show running-config sftunnel

> show running-config sftunnel sftunnel interface outside sftunnel port 8305show running-config ip-client

> show running-config ip-client ip-client outsideshow conn address fmc_ip

> show conn address 10.89.5.35 5 in use, 16 most used Inspect Snort: preserve-connection: 0 enabled, 0 in effect, 0 most enabled, 0 most in effect TCP nlp_int_tap 10.89.5.29(169.254.1.2):51231 outside 10.89.5.35:8305, idle 0:00:04, bytes 86684, flags UxIO TCP nlp_int_tap 10.89.5.29(169.254.1.2):8305 outside 10.89.5.35:52019, idle 0:00:02, bytes 1630834, flags UIO > - 성공적인 DDNS 업데이트 확인

-

FTD CLI에서 DDNS 업데이트에 성공했는지 확인합니다.

debug ddns

> debug ddns DDNS update request = /v3/update?hostname=domain.example.org&myip=209.165.200.225 Successfuly updated the DDNS sever with current IP addresses DDNS: Another update completed, outstanding = 0 DDNS: IDB SB total = 0업데이트가 실패하면 debug http 및 debug ssl 명령을 사용합니다. 인증서 검증에 실패한 경우, 다음을 통해 루트 인증서가 디바이스에 설치되어 있는지 확인합니다.

show crypto ca certificates trustpoint_name

DDNS 작업을 확인하려면 다음 명령을 사용하십시오.

show ddns update interface fmc_access_ifc_name

> show ddns update interface outside Dynamic DNS Update on outside: Update Method Name Update Destination RBD_DDNS not available Last Update attempted on 04:11:58.083 UTC Thu Jun 11 2020 Status : Success FQDN : domain.example.org IP addresses : 209.165.200.225 - FMC 로그 파일 확인

-

https://cisco.com/go/fmc-reg-error를 참조하십시오.

FMC가 연결을 상실할 경우 컨피그레이션을 롤백

FMC 관리를 위해 FTD에서 데이터 인터페이스를 사용하고 네트워크 연결에 영향을 주는 FMC에서 구성 변경 사항을 구축하는 경우 관리 연결을 복원할 수 있도록 FTD의 구성을 마지막으로 구축된 구성으로 롤백할 수 있습니다. 그런 다음 네트워크 연결이 유지되도록 FMC에서 구성 설정을 조정하고 다시 구축할 수 있습니다. 연결이 끊기지 않아도 롤백 기능을 사용할 수 있습니다. 이는 이 문제 해결 상황으로 제한되지 않습니다.

다음 지침을 참조하십시오.

-

이전 구축만 FTD에서 로컬로 사용할 수 있습니다. 이전 구축으로 롤백할 수 없습니다.

-

고가용성 또는 클러스터링 구축에서는 롤백이 지원되지 않습니다.

-

롤백은 FMC에서 설정할 수 있는 구성에만 영향을 미칩니다. 예를 들어 롤백은 FTD CLI에서만 구성할 수 있는 전용 관리 인터페이스와 관련된 로컬 구성에 영향을주지 않습니다. configure network management-data-interface 명령을 사용하여 마지막 FMC 구축 후 데이터 인터페이스 설정을 변경한 다음 롤백 명령을 사용하면 해당 설정이 유지되지 않습니다. 마지막으로 구축된 FMC 설정으로 롤백됩니다.

-

UCAPL/CC 모드는 롤백할 수 없습니다.

-

이전 구축 중에 업데이트된 OOB(Out of Band) SCEP 인증서 데이터는 롤백할 수 없습니다.

-

롤백 중에는 현재 구성이 지워지므로 연결이 삭제됩니다.

시작하기 전에

모델 지원—FTD

프로시저

| 단계 1 |

FTD CLI에서 이전 구성으로 롤백합니다. configure policy rollback 롤백 후 FTD는 롤백이 성공적으로 완료되었음을 FMC에 알립니다. FMC에서 구축 화면에는 구성이 롤백되었음을 알리는 배너가 표시됩니다. 롤백에 실패한 경우, 일반적인 구축 문제에 대한 https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw-virtual/215258-troubleshooting-firepower-threat-defense.html의 내용을 참조하십시오. 경우에 따라 FMC 관리 액세스가 복원된 후 롤백이 실패할 수 있습니다. 이 경우 FMC 구성 문제를 해결하고 FMC에서 다시 구축할 수 있습니다. 예: |

| 단계 2 |

관리 연결이 재설정되었는지 확인합니다. FMC의 페이지에서 관리 연결 상태를 확인합니다. FTD CLI에서 관리 연결 상태를 확인하는 sftunnel-status-brief 명령을 입력합니다. 연결을 다시 설정하는 데 10분 이상 걸릴 경우, 연결 문제를 해결해야 합니다. 데이터 인터페이스에서 관리 연결성 문제 해결의 내용을 참조하십시오. |

)

) )로 표시되면 스위치 포트(Ethernet1/2~1/8)의 스위치 포트를 비활성화합니다.

)로 표시되면 스위치 포트(Ethernet1/2~1/8)의 스위치 포트를 비활성화합니다.

)

)

피드백

피드백