NPS, Wireless LAN-Controller und Wireless-Netzwerke konfigurieren

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration des PEAP mit MS-CHAP-Authentifizierung mit dem Microsoft NPS als RADIUS-Server beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der Windows 2008-Installation

- Kenntnisse der Cisco Controller-Installation

Stellen Sie vor der Konfiguration sicher, dass die folgenden Anforderungen erfüllt sind:

- Installieren Sie Microsoft Windows Server 2008 auf jedem der Server im Testlabor.

- Aktualisieren Sie alle Service Packs.

- Einbau der Controller und Lightweight Access Points (LAPs)

- Konfigurieren Sie die neuesten Software-Updates.

Informationen zur Erstinstallation und -konfiguration der Cisco Wireless Controller der Serie 5508 finden Sie im Installationshandbuch für Cisco Wireless Controller der Serie 5500.

Hinweis: Dieses Dokument soll den Lesern ein Beispiel für die Konfiguration geben, die auf einem Microsoft-Server für die PEAP-MS-CHAP-Authentifizierung erforderlich ist. Die in diesem Dokument vorgestellte Microsoft Windows-Serverkonfiguration wurde in der Übung getestet und funktioniert wie erwartet. Wenn Sie Probleme mit der Konfiguration haben, wenden Sie sich an Microsoft. Das Cisco Technical Assistance Center (TAC) unterstützt keine Microsoft Windows-Serverkonfiguration.

Microsoft Windows 2008 Installations- und Konfigurationshandbücher finden Sie auf Microsoft Tech Net.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco 5508 Wireless Controller mit Firmware-Version 7.4

- Cisco Aironet 3602 Access Point (AP) mit LWAPP (Lightweight Access Point Protocol)

- Windows 2008 Enterprise Server mit installiertem NPS, CA (Certificate Authority), DHCP (Dynamic Host Control Protocol) und DNS (Domain Name System)

- Microsoft Windows 7-Client-PC

- Cisco Catalyst Switches der Serie 3560

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Dieses Dokument enthält eine Beispielkonfiguration für das Protected Extensible Authentication Protocol (PEAP) mit dem Microsoft Challenge Handshake Authentication Protocol (MS-CHAP) Version 2 für die Authentifizierung in einem Cisco Unified Wireless-Netzwerk mit dem Microsoft Network Policy Server (NPS) als RADIUS-Server.

PEAP-Übersicht

PEAP verwendet Transport Level Security (TLS), um einen verschlüsselten Kanal zwischen einem authentifizierten PEAP-Client, z. B. einem Wireless-Laptop, und einem PEAP-Authentifikator, z. B. Microsoft NPS oder einem beliebigen RADIUS-Server, zu erstellen. PEAP gibt keine Authentifizierungsmethode an, bietet jedoch zusätzliche Sicherheit für andere Extensible Authentication Protocols (EAPs) wie EAP-MS-CHAP v2, die über den von PEAP bereitgestellten TLS-verschlüsselten Kanal betrieben werden können. Der PEAP-Authentifizierungsprozess besteht aus zwei Hauptphasen.

PEAP Phase 1: TLS-verschlüsselter Kanal

Der Wireless-Client wird mit dem Access Point verknüpft. Eine IEEE 802.11-basierte Zuordnung bietet eine Authentifizierung mit offenem System oder gemeinsam genutztem Schlüssel, bevor eine sichere Zuordnung zwischen dem Client und dem Access Point erstellt wird. Nachdem die IEEE 802.11-basierte Verbindung zwischen dem Client und dem Access Point hergestellt wurde, wird die TLS-Sitzung mit dem Access Point ausgehandelt. Nachdem die Authentifizierung zwischen dem Wireless-Client und dem NPS erfolgreich abgeschlossen wurde, wird die TLS-Sitzung zwischen dem Client und dem NPS ausgehandelt. Der in dieser Verhandlung abgeleitete Schlüssel wird zur Verschlüsselung der gesamten nachfolgenden Kommunikation verwendet.

PEAP Phase 2: Kommunikation mit EAP-Authentifizierung

Die EAP-Kommunikation, die auch die EAP-Verhandlung umfasst, findet innerhalb des von PEAP innerhalb der ersten Stufe des PEAP-Authentifizierungsprozesses erstellten TLS-Kanals statt. Der NPS authentifiziert den Wireless-Client mit EAP-MS-CHAP v2. Die LAP und der Controller leiten nur Meldungen zwischen dem Wireless-Client und dem RADIUS-Server weiter. Der Wireless LAN Controller (WLC) und das LAP können diese Nachrichten nicht entschlüsseln, da sie nicht den TLS-Endpunkt bilden.

Die RADIUS-Nachrichtensequenz für einen erfolgreichen Authentifizierungsversuch (bei dem der Benutzer gültige kennwortbasierte Anmeldeinformationen mit PEAP-MS-CHAP v2 angegeben hat) ist:

- Der NPS sendet eine Identitätsanforderungsnachricht an den Client: EAP-Request/Identity.

- Der Client antwortet mit einer Identitätsantwort: EAP-Response/Identity.

- Der NPS sendet eine MS-CHAP v2-Bestätigungsmeldung: EAP-Request/EAP-Type=EAP MS-CHAP-V2 (Challenge).

- Der Client antwortet mit einer MS-CHAP v2-Herausforderung und Antwort: EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Antwort).

- Der NPS sendet ein MS-CHAP v2-Erfolgspaket zurück, wenn der Server den Client erfolgreich authentifiziert hat: EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (Success).

- Der Client antwortet mit einem MS-CHAP v2-Erfolgspaket, wenn der Client den Server erfolgreich authentifiziert hat: EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Success).

- Der NPS sendet einen TLV (EAP-type-length-value), der auf eine erfolgreiche Authentifizierung hinweist.

- Der Client antwortet mit einer EAP-TLV-Statuserfolgsmeldung.

- Der Server schließt die Authentifizierung ab und sendet eine EAP-Success-Nachricht im Nur-Text-Format. Wenn VLANs für die Client-Isolierung bereitgestellt werden, sind die VLAN-Attribute in dieser Meldung enthalten.

Konfigurieren

In diesem Abschnitt werden die Informationen zur Konfiguration von PEAP-MS-CHAP v2 angezeigt.

Hinweis: Verwenden Sie das Tool zur Befehlssuche, um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen abzurufen. Nur registrierte Cisco Benutzer können auf interne Tools und Informationen von Cisco zugreifen.

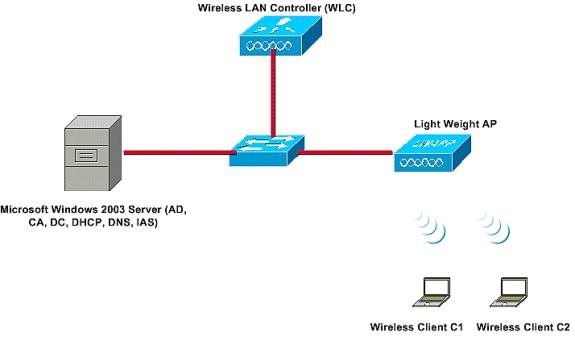

Netzwerkdiagramm

Bei dieser Konfiguration wird folgende Netzwerkkonfiguration verwendet:

Netzwerkdiagramm

Netzwerkdiagramm

In diesem Setup führt ein Microsoft Windows 2008-Server die folgenden Rollen aus:

- Domänencontroller für die Domäne

- DHCP/DNS-Server

- CA-Server

- NPS - zur Authentifizierung der Wireless-Benutzer

- Active Directory - zur Verwaltung der Benutzerdatenbank

Der Server ist wie dargestellt über einen Layer-2-Switch mit dem kabelgebundenen Netzwerk verbunden. Der WLC und die registrierte LAP werden ebenfalls über den Layer-2-Switch mit dem Netzwerk verbunden.

Die Wireless-Clients verwenden die Wi-Fi Protected Access 2 (WPA2) - PEAP-MS-CHAP v2-Authentifizierung, um eine Verbindung mit dem Wireless-Netzwerk herzustellen.

Konfigurationen

Das Ziel dieses Beispiels ist die Konfiguration des Microsoft 2008-Servers, des Wireless LAN Controllers und des Lightweight AP zur Authentifizierung der Wireless Clients mit PEAP-MS-CHAP v2-Authentifizierung. Dieser Prozess besteht aus drei Hauptschritten:

- Konfigurieren Sie Microsoft Windows 2008 Server.

- Konfigurieren des WLC und der APs mit geringem Gewicht

- Konfigurieren der Wireless-Clients

Konfigurieren von Microsoft Windows 2008 Server

In diesem Beispiel umfasst eine vollständige Konfiguration des Microsoft Windows 2008-Servers die folgenden Schritte:

- Konfigurieren Sie den Server als Domänencontroller.

- Installieren und Konfigurieren von DHCP-Services

- Installation und Konfiguration des Servers als CA-Server.

- Verbinden Sie Clients mit der Domäne.

- Installation des NPS

- Installieren eines Zertifikats

- Konfigurieren des NPS für die PEAP-Authentifizierung

- Hinzufügen von Benutzern zum Active Directory

Konfigurieren von Microsoft Windows 2008 Server als Domänencontroller

Führen Sie die folgenden Schritte aus, um den Microsoft Windows 2008-Server als Domänencontroller zu konfigurieren:

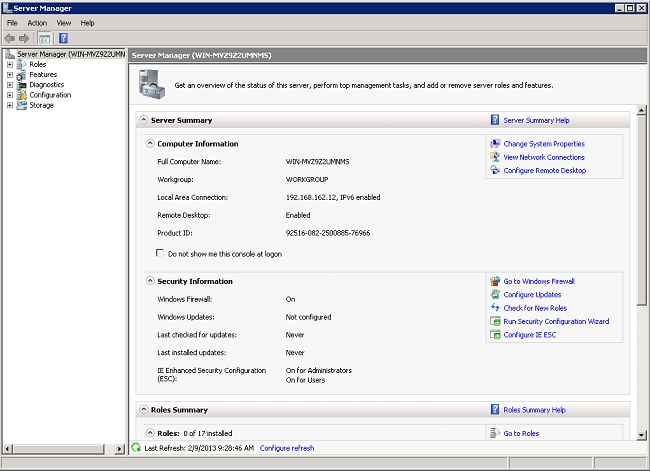

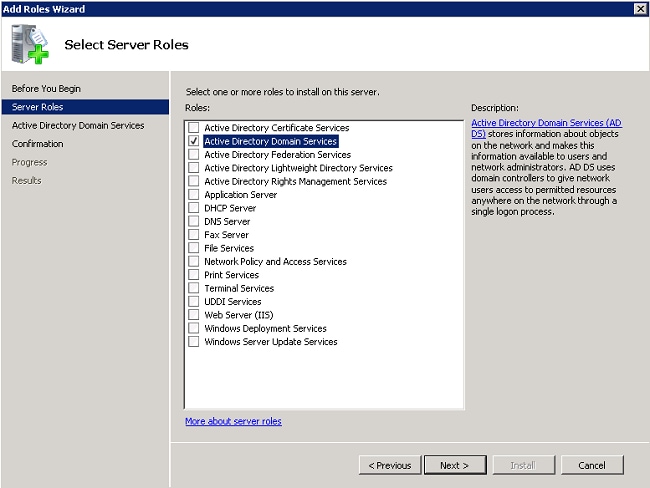

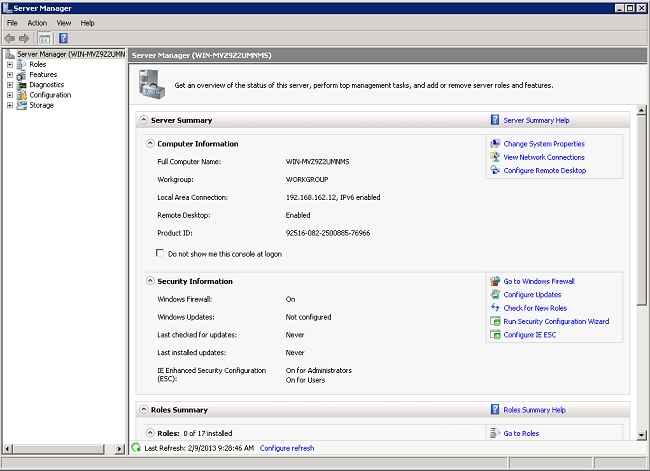

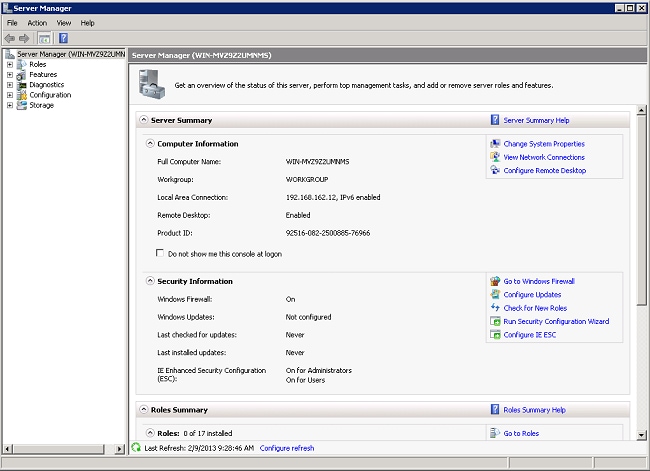

- Klicken Sie auf Start > Server Manager.

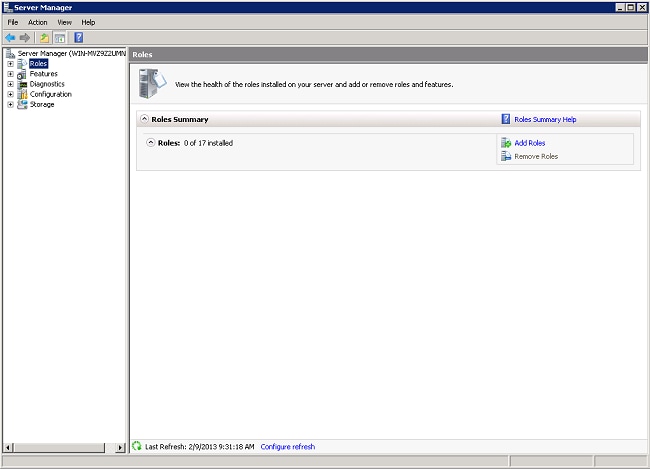

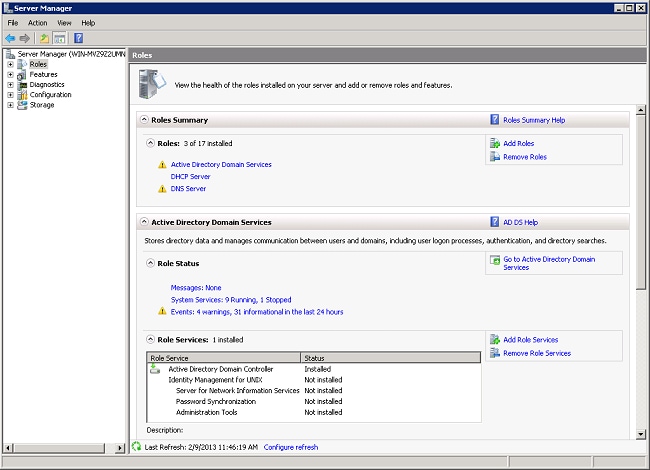

- Klicken Sie auf Rollen > Rollen hinzufügen.

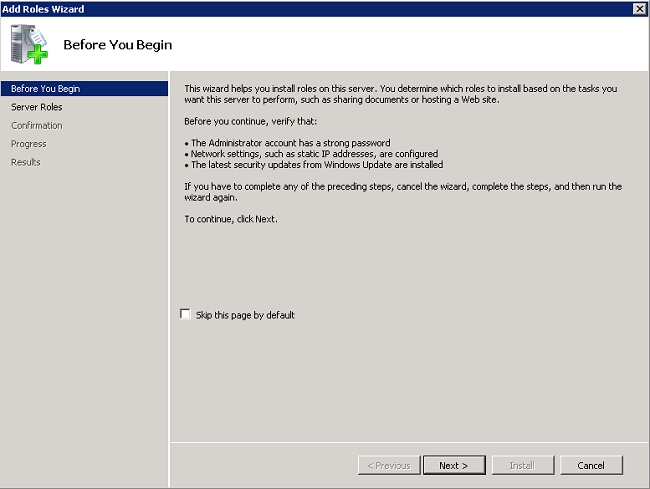

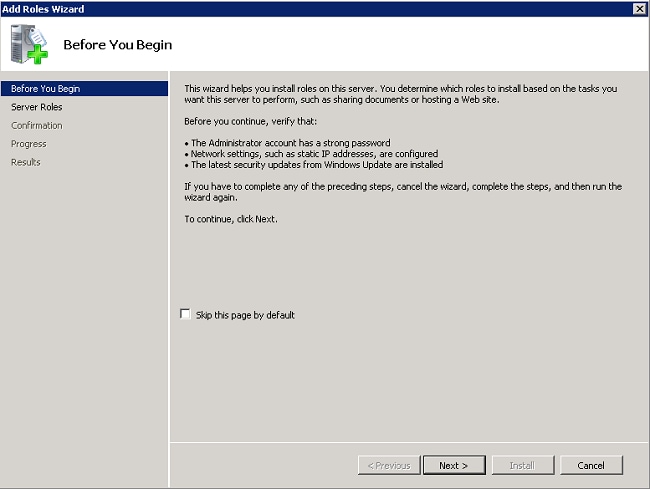

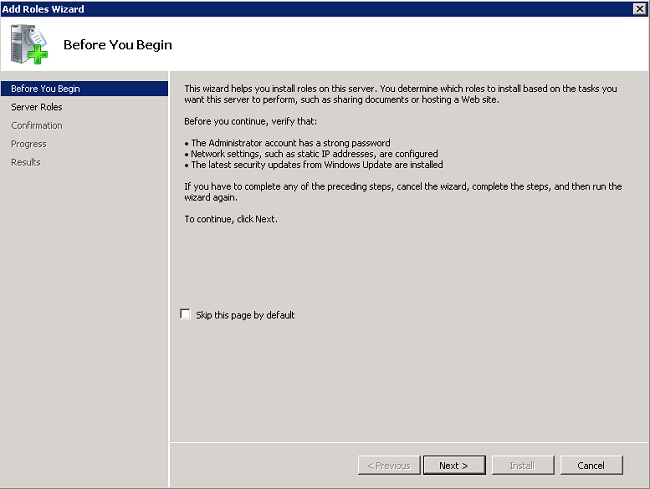

- Klicken Sie auf Next (Weiter).

- Wählen Sie den Dienst Active Directory-Domänendienste aus, und klicken Sie auf Weiter.

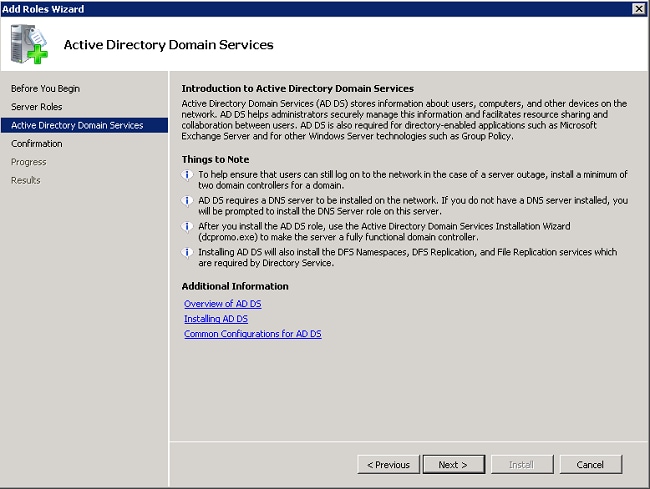

- Überprüfen Sie die Einführung in die Active Directory-Domänendienste, und klicken Sie auf Weiter.

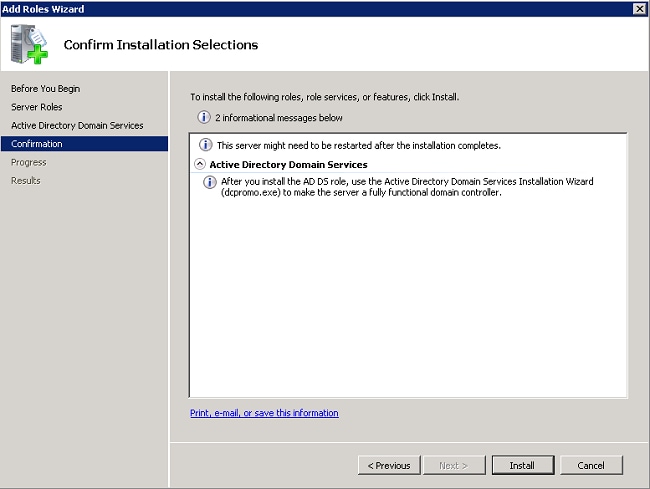

- Klicken Sie auf Installieren, um die Installation zu starten.

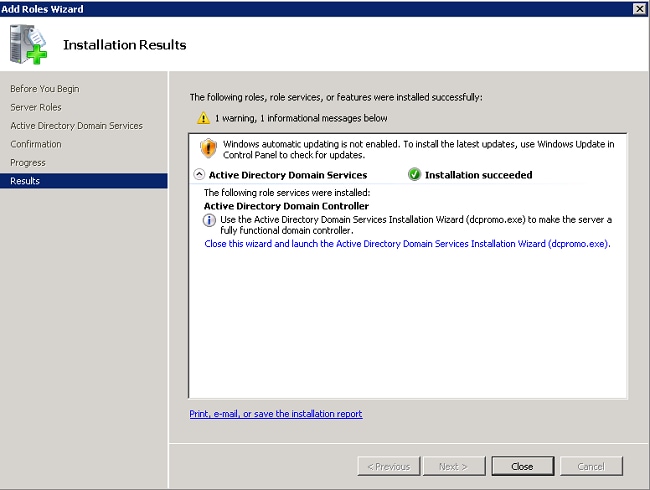

Die Installation wird fortgesetzt und abgeschlossen. - Klicken Sie auf Diesen Assistenten schließen, und starten Sie den Assistenten zum Installieren der Active Directory-Domänendienste (dcpromo.exe), um die Installation und Konfiguration von Active Directory fortzusetzen.

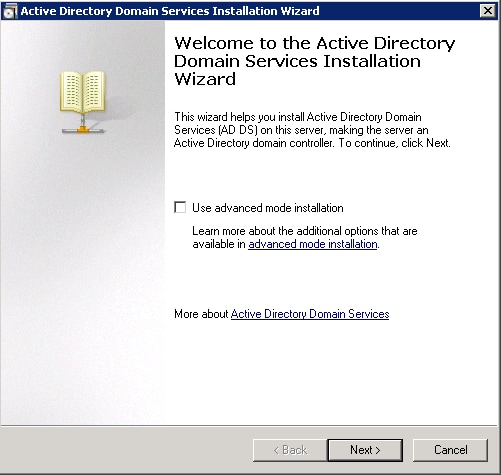

- Klicken Sie auf Weiter, um den Assistenten zum Installieren der Active Directory-Domänendienste auszuführen.

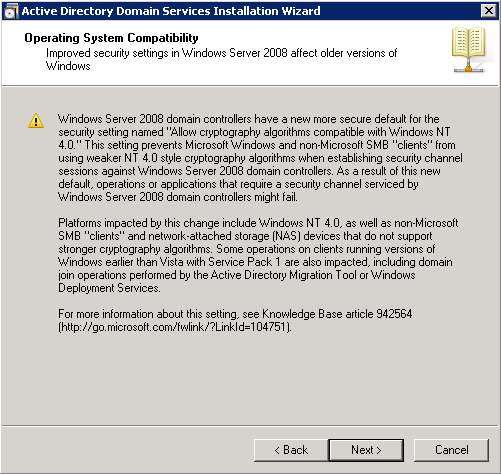

- Überprüfen Sie die Informationen zur Betriebssystemkompatibilität, und klicken Sie auf Weiter.

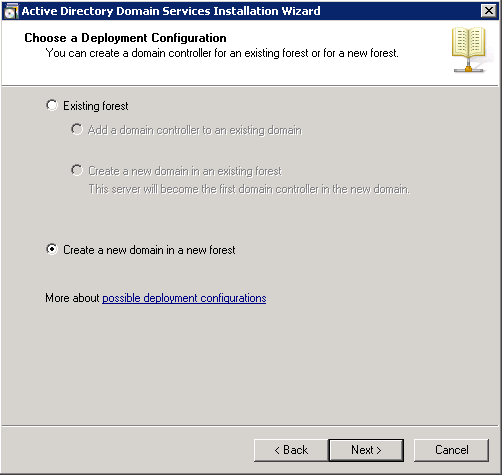

- Klicken Sie auf Eine neue Domäne in einer neuen Gesamtstruktur erstellen > Weiter, um eine neue Domäne zu erstellen.

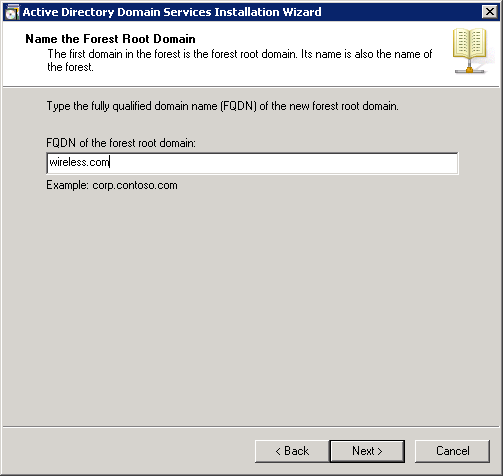

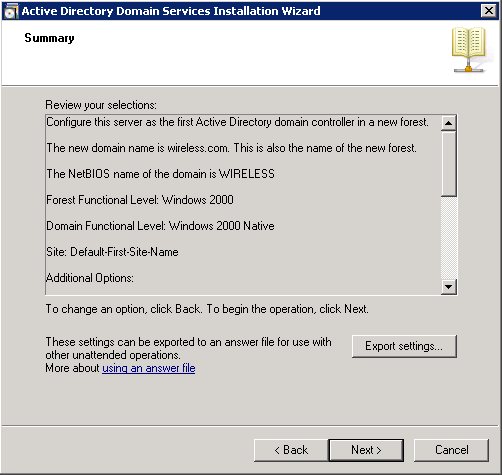

- Geben Sie den vollständigen DNS-Namen für die neue Domäne ein, und klicken Sie auf Weiter.

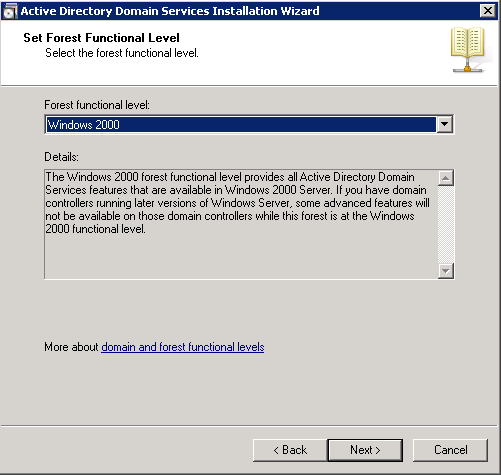

- Wählen Sie die Gesamtstrukturfunktionsebene für Ihre Domäne aus, und klicken Sie auf Weiter.

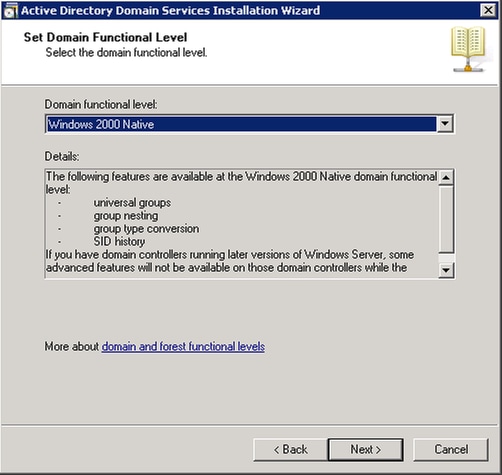

- Wählen Sie die funktionale Domänenebene für Ihre Domäne aus, und klicken Sie auf Weiter.

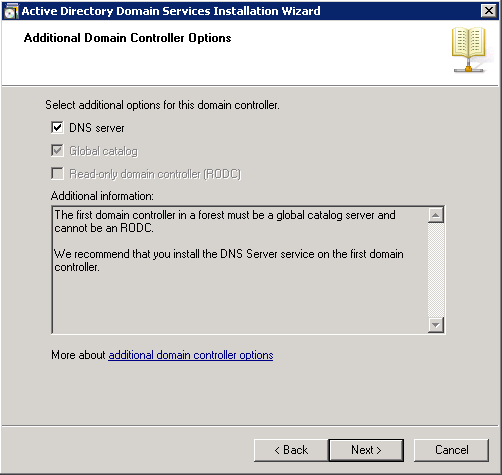

- Vergewissern Sie sich, dass der DNS-Server ausgewählt ist, und klicken Sie auf Weiter.

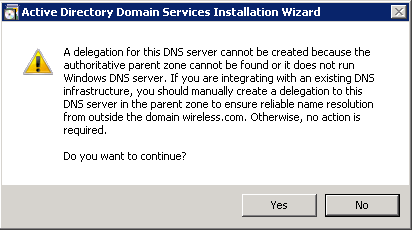

- Klicken Sie auf Ja, um mit dem Installationsassistenten eine neue Zone in DNS für die Domäne zu erstellen.

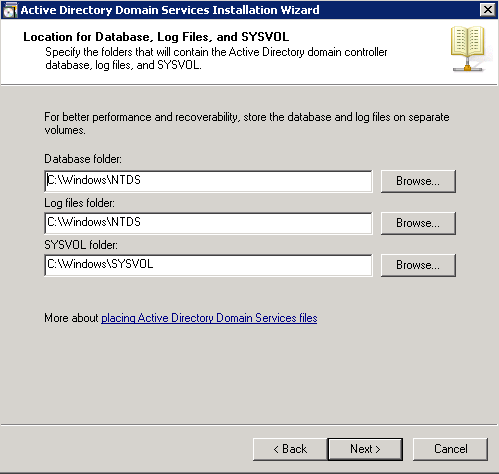

- Wählen Sie die Ordner aus, die Active Directory für die Dateien verwenden muss, und klicken Sie auf Weiter.

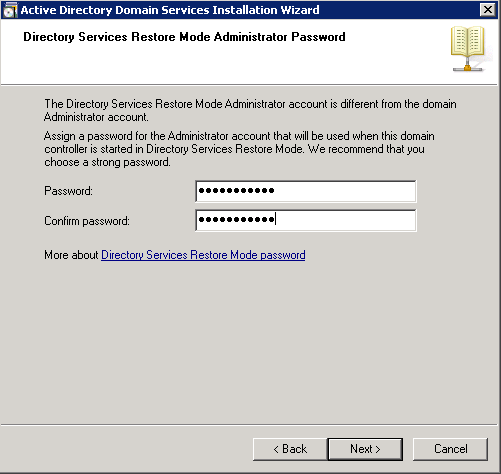

- Geben Sie das Administratorkennwort ein, und klicken Sie auf Weiter.

- Überprüfen Sie Ihre Auswahl, und klicken Sie auf Weiter.

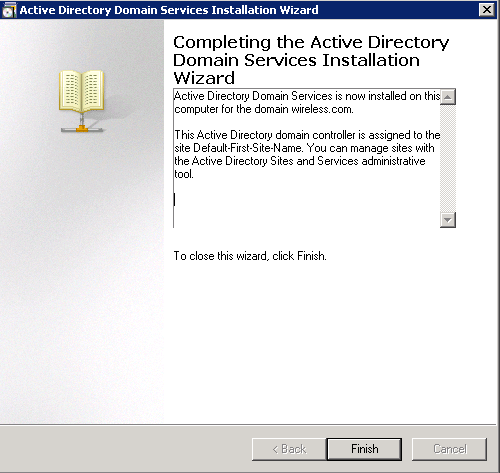

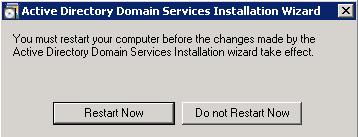

Die Installation wird fortgesetzt. - Klicken Sie auf Fertig stellen, um den Assistenten zu schließen.

- Starten Sie den Server neu, damit die Änderungen wirksam werden.

Installieren und Konfigurieren der DHCP-Dienste auf dem Microsoft Windows 2008 Server

Der DHCP-Dienst auf dem Microsoft 2008-Server wird verwendet, um den Wireless-Clients IP-Adressen bereitzustellen. Gehen Sie wie folgt vor, um DHCP-Dienste zu installieren und zu konfigurieren:

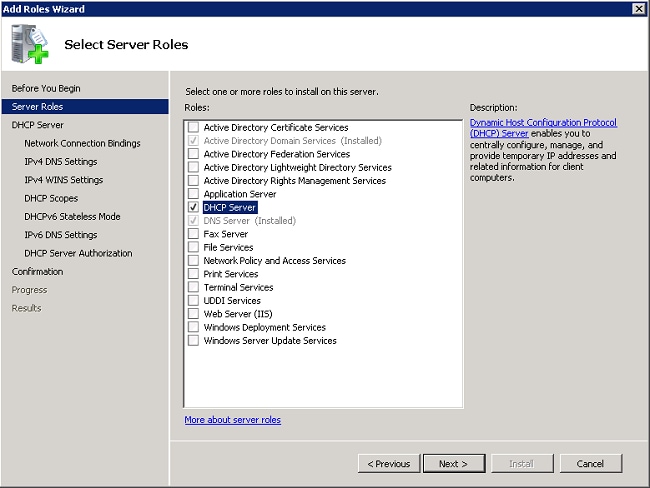

- Klicken Sie auf Start > Server Manager.

- Klicken Sie auf Rollen > Rollen hinzufügen.

- Klicken Sie auf Next (Weiter).

- Wählen Sie den Service DHCP-Server aus, und klicken Sie auf Weiter.

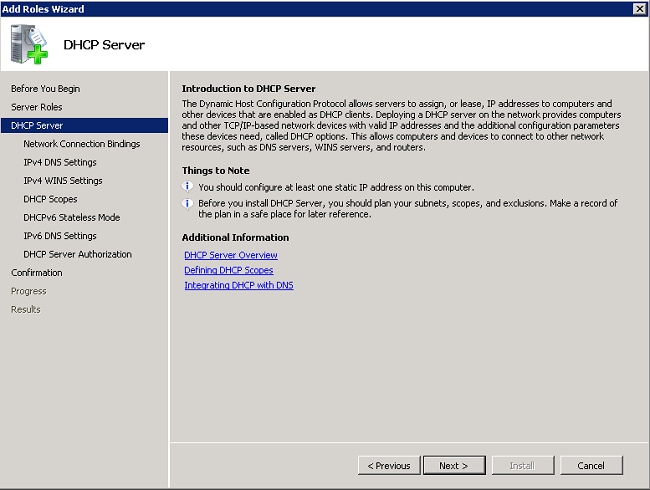

- Lesen Sie den Abschnitt Einführung in den DHCP-Server, und klicken Sie auf Weiter.

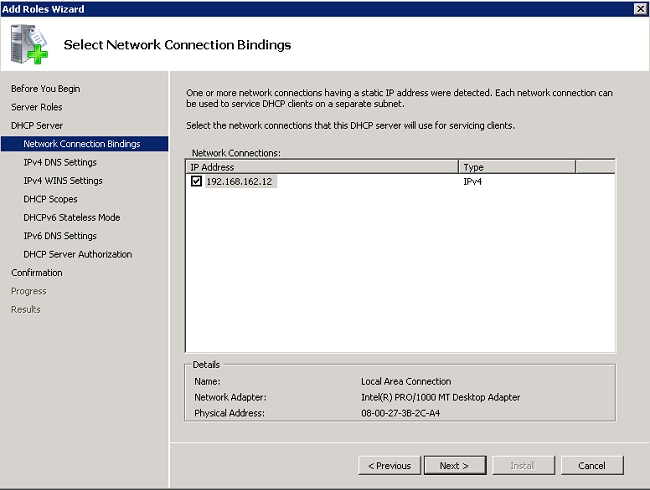

- Wählen Sie die Schnittstelle aus, die der DHCP-Server auf Anfragen überwachen muss, und klicken Sie auf Weiter.

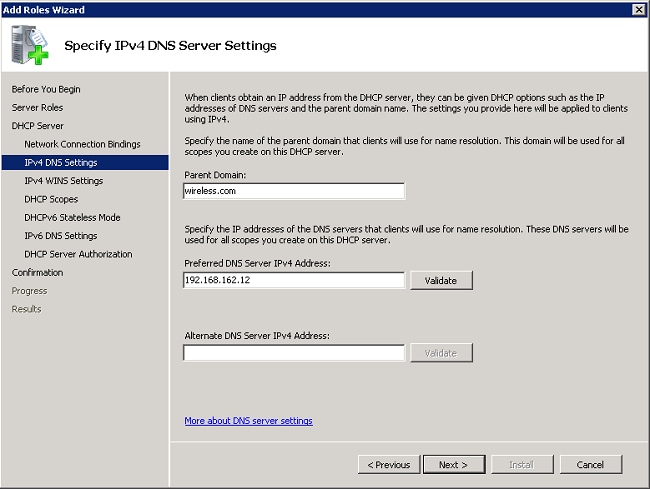

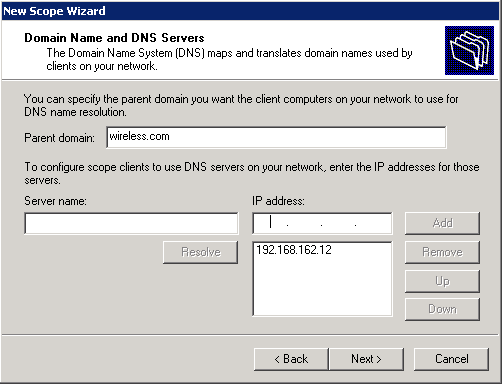

- Konfigurieren Sie die DNS-Standardeinstellungen, die der DHCP-Server den Clients bereitstellen muss, und klicken Sie auf Weiter.

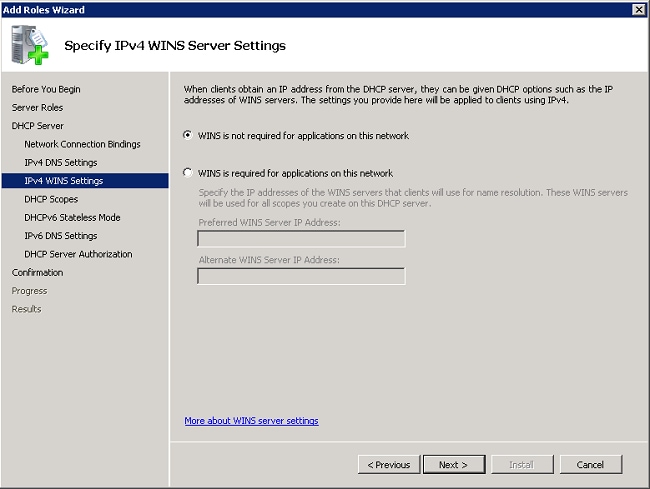

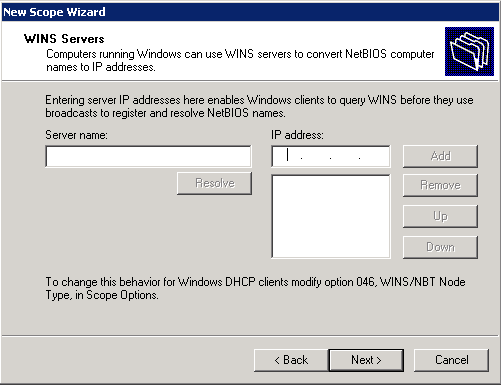

- Konfigurieren Sie WINS, wenn das Netzwerk WINS unterstützt.

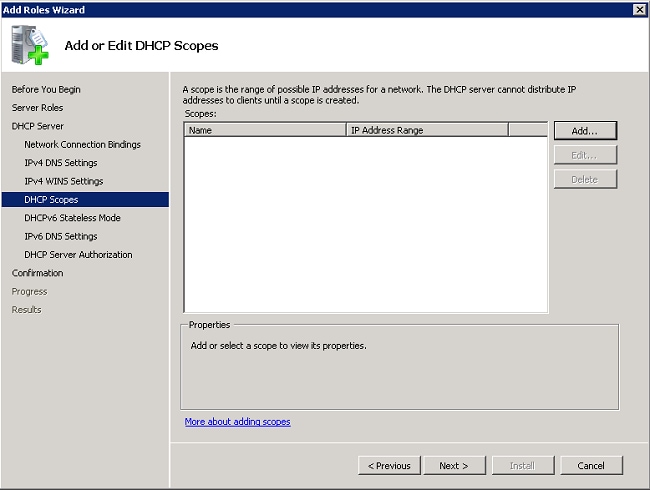

- Klicken Sie auf Hinzufügen, um den Assistenten zum Erstellen eines DHCP-Bereichs zu verwenden, oder auf Weiter, um einen DHCP-Bereich zu einem späteren Zeitpunkt zu erstellen. Klicken Sie auf Weiter, um fortzufahren.

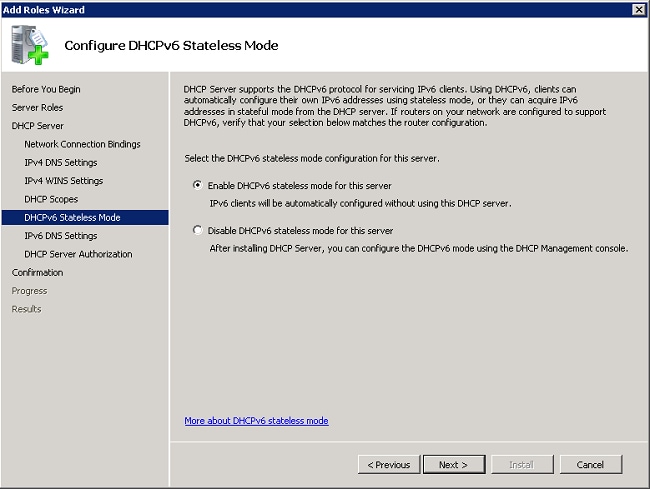

- Aktivieren oder deaktivieren Sie die DHCPv6-Unterstützung auf dem Server, und klicken Sie auf Weiter.

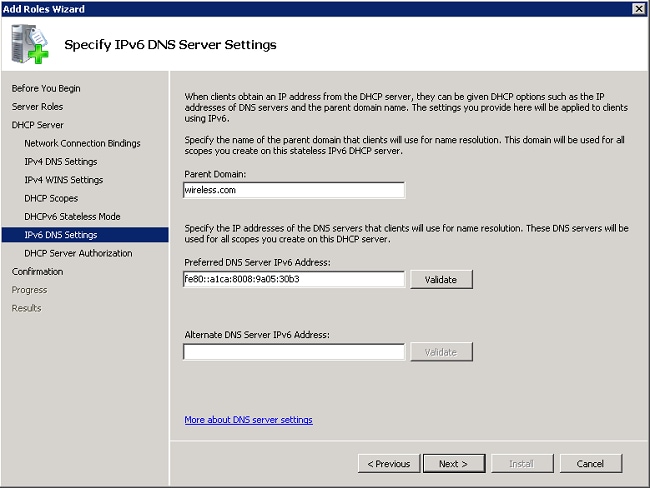

- Konfigurieren Sie die IPv6-DNS-Einstellungen, wenn DHCPv6 im vorherigen Schritt aktiviert wurde. Klicken Sie auf Weiter, um fortzufahren.

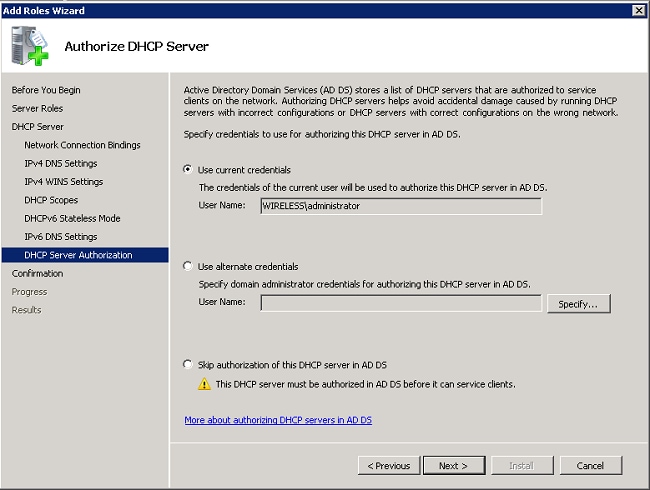

- Geben Sie Domänenadministratoranmeldeinformationen an, um den DHCP-Server in Active Directory zu autorisieren, und klicken Sie auf Weiter.

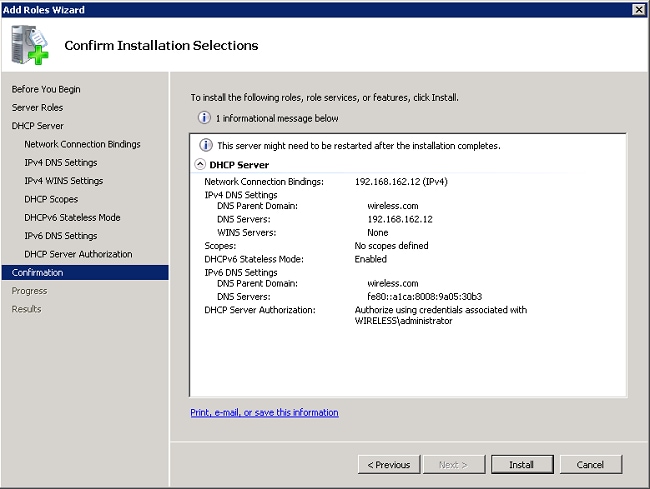

- Überprüfen Sie die Konfiguration auf der Bestätigungsseite, und klicken Sie auf Installieren, um die Installation abzuschließen.

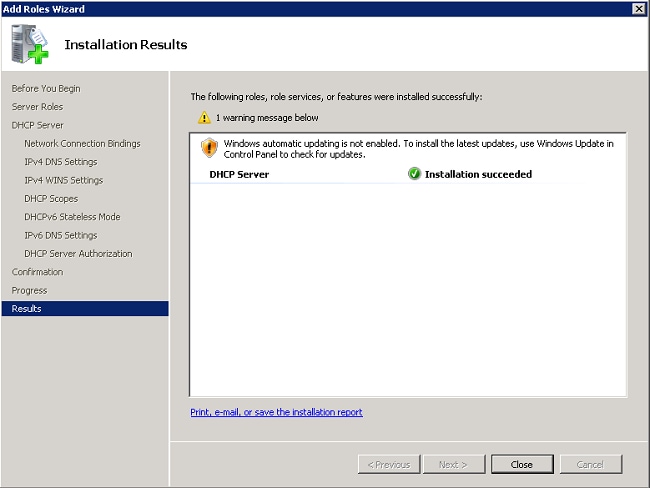

Die Installation wird fortgesetzt. - Klicken Sie auf Schließen, um den Assistenten zu schließen.

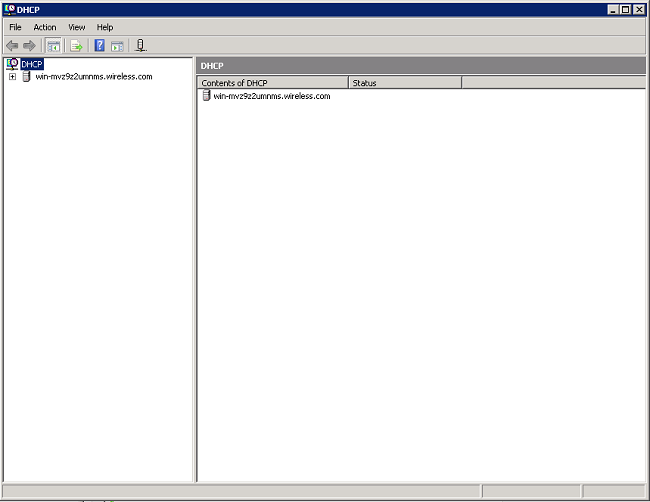

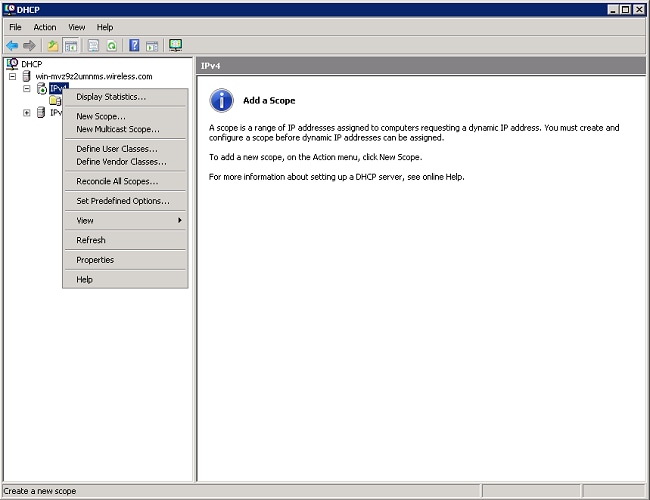

Der DHCP-Server ist nun installiert. - Klicken Sie auf Start > Verwaltung> DHCP, um den DHCP-Dienst zu konfigurieren.

- Erweitern Sie den DHCP-Server (im vorherigen Bild für dieses Beispiel dargestellt), klicken Sie mit der rechten Maustaste auf IPv4, und wählen Sie Neuer Bereich, um einen DHCP-Bereich zu erstellen.

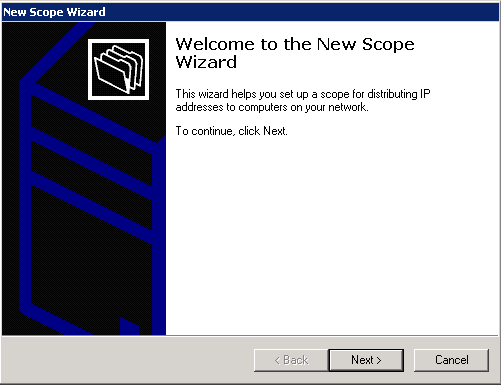

- Klicken Sie auf Weiter, um den neuen Bereich mithilfe des Assistenten für neue Bereiche zu konfigurieren.

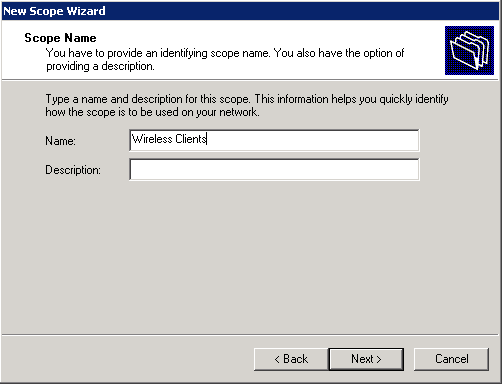

- Geben Sie einen Namen für den neuen Bereich an (in diesem Beispiel Wireless Clients), und klicken Sie auf Weiter.

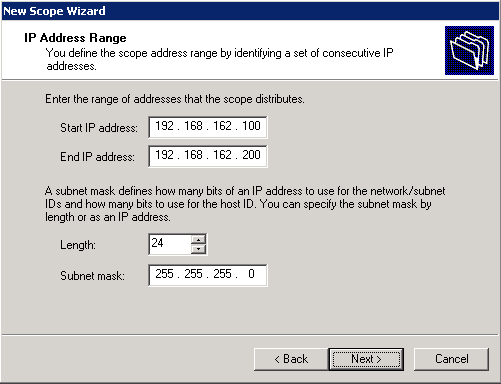

- Geben Sie den Bereich der verfügbaren IP-Adressen ein, die für DHCP-Leases verwendet werden können. Klicken Sie auf Weiter, um fortzufahren.

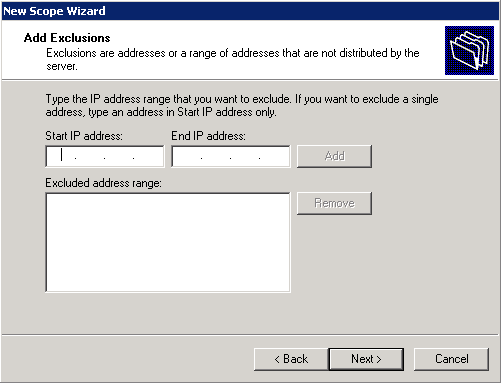

- Erstellen Sie eine optionale Liste der ausgeschlossenen Adressen. Klicken Sie auf Weiter, um fortzufahren.

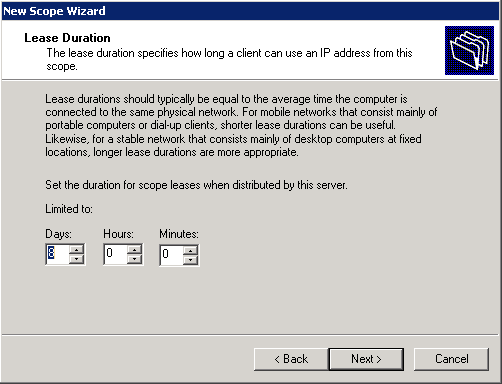

- Konfigurieren Sie die Leasedauer, und klicken Sie auf Weiter.

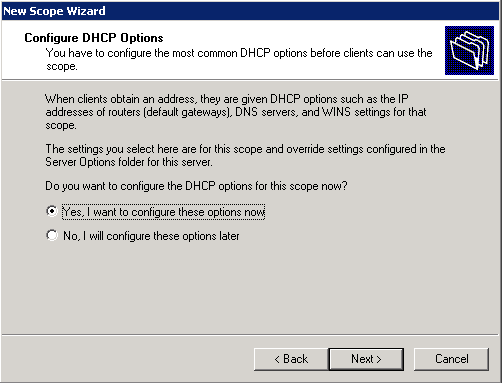

- Klicken Sie auf Ja, ich möchte diese Optionen jetzt konfigurieren, und klicken Sie auf Weiter.

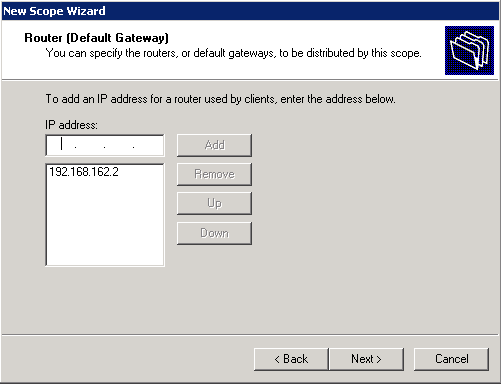

- Geben Sie die IP-Adresse des Standardgateways für diesen Bereich ein, und klicken Sie auf Hinzufügen > Weiter.

- Konfigurieren Sie den DNS-Domänennamen und den DNS-Server für die Clients. Klicken Sie auf Weiter, um fortzufahren.

- Geben Sie WINS-Informationen für diesen Bereich ein, wenn das Netzwerk WINS unterstützt. Klicken Sie auf Weiter, um fortzufahren.

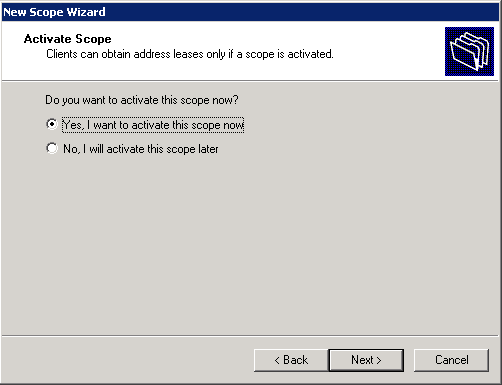

- Klicken Sie zum Aktivieren dieses Bereichs auf Ja, ich möchte diesen Bereich jetzt aktivieren > Weiter.

- Klicken Sie auf Fertig stellen, um den Assistenten abzuschließen und zu schließen.

Installieren und Konfigurieren von Microsoft Windows 2008 Server als Zertifizierungsstellenserver

PEAP mit EAP-MS-CHAP v2 validiert den RADIUS-Server anhand des auf dem Server vorhandenen Zertifikats. Darüber hinaus muss das Serverzertifikat von einer öffentlichen Zertifizierungsstelle ausgestellt werden, die vom Clientcomputer als vertrauenswürdig eingestuft wird (d. h., das öffentliche Zertifizierungsstellenzertifikat ist bereits im Ordner der vertrauenswürdigen Stammzertifizierungsstelle im Zertifikatspeicher des Clientcomputers vorhanden).

Führen Sie die folgenden Schritte aus, um den Microsoft Windows 2008-Server als CA-Server zu konfigurieren, der das Zertifikat an den NPS ausstellt:

- Klicken Sie auf Start > Server Manager.

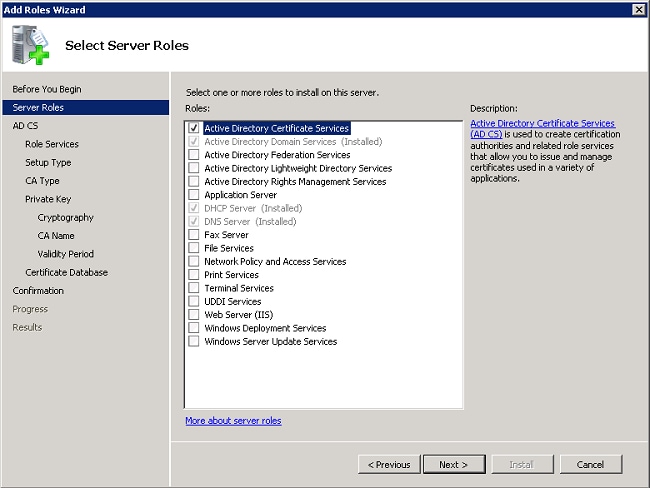

- Klicken Sie auf Rollen > Rollen hinzufügen.

- Klicken Sie auf Next (Weiter).

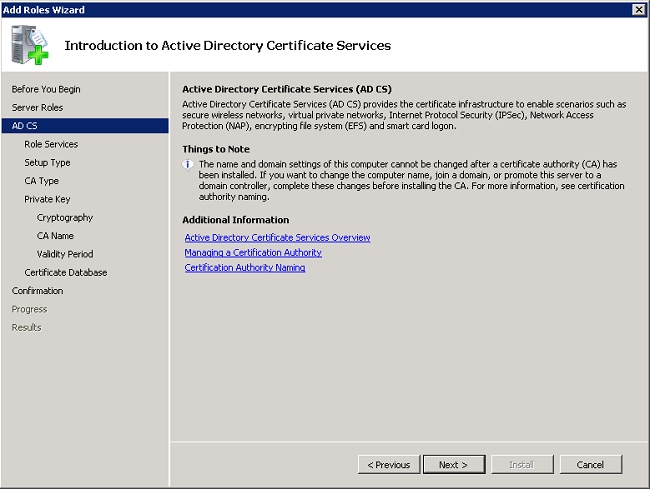

- Wählen Sie den Dienst Active Directory-Zertifikatdienste aus, und klicken Sie auf Weiter.

- Überprüfen Sie die Einführung in die Active Directory-Zertifikatdienste, und klicken Sie auf Weiter.

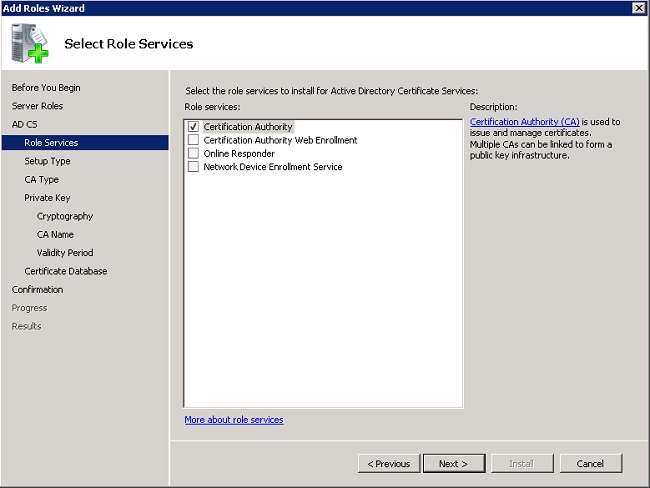

- Wählen Sie die Zertifizierungsstelle aus, und klicken Sie auf Weiter.

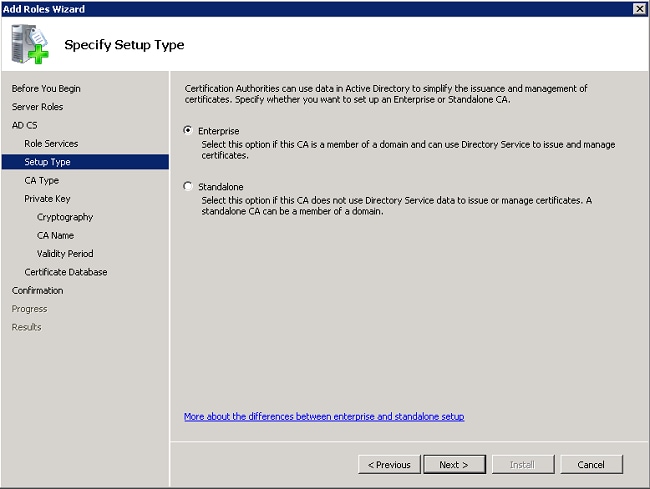

- Wählen Sie Enterprise aus, und klicken Sie auf Weiter.

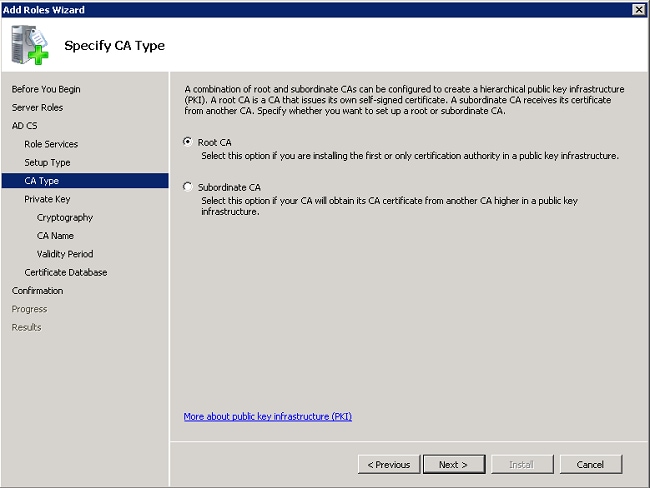

- Wählen Sie Stammzertifizierungsstelle aus, und klicken Sie auf Weiter.

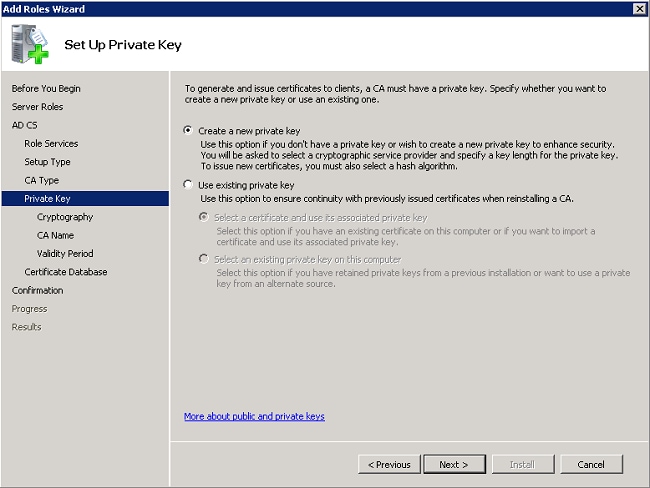

- Wählen Sie Neuen privaten Schlüssel erstellen aus, und klicken Sie auf Weiter.

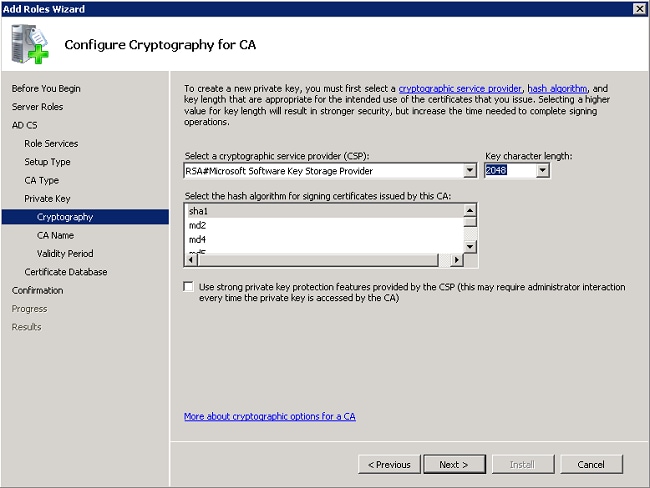

- Klicken Sie unter "Verschlüsselung für CA konfigurieren" auf Weiter.

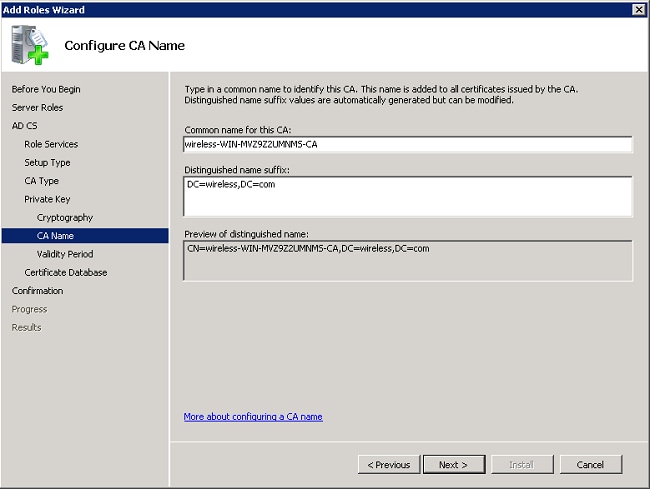

- Klicken Sie auf Weiter, um den standardmäßigen allgemeinen Namen für diese Zertifizierungsstelle zu akzeptieren.

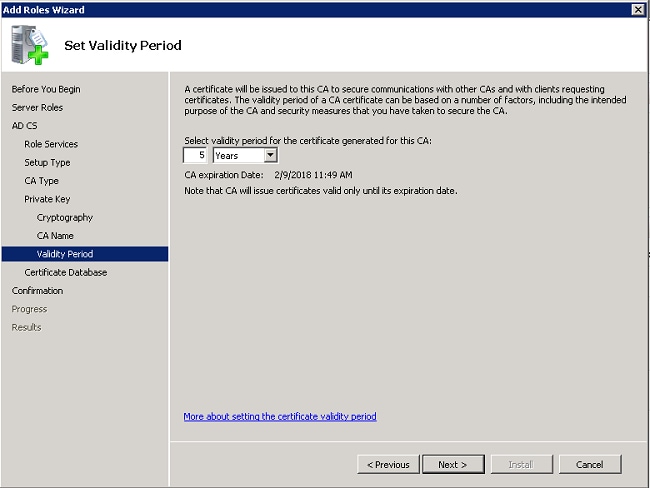

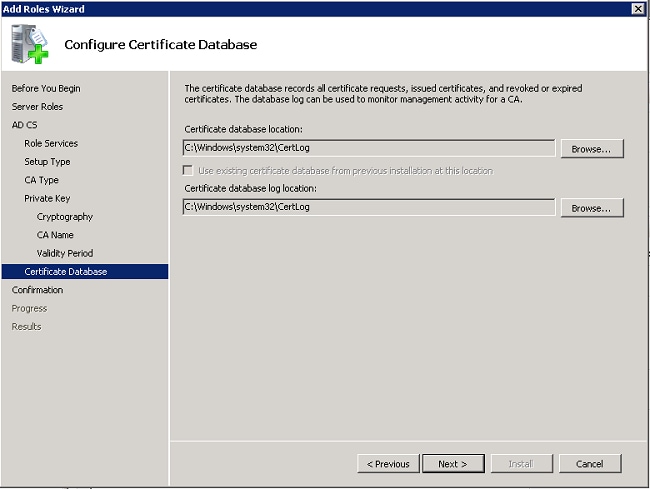

- Wählen Sie den Zeitraum aus, für den dieses Zertifizierungsstellenzertifikat gültig ist, und klicken Sie auf Weiter.

- Klicken Sie auf Weiter, um den Standardspeicherort für die Zertifikatsdatenbank zu übernehmen.

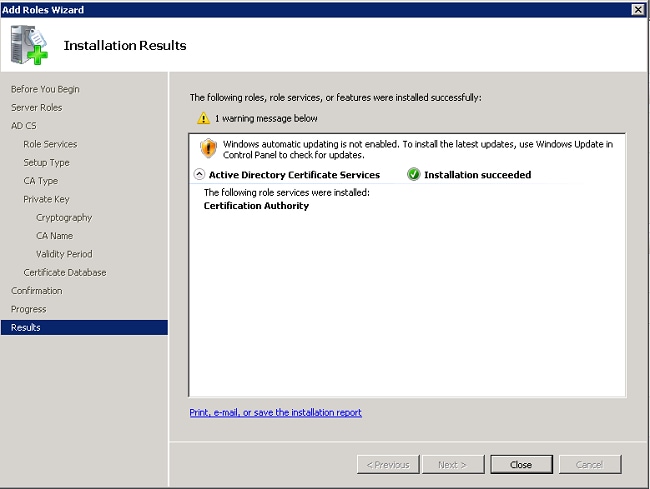

- Überprüfen Sie die Konfiguration, und klicken Sie auf Installieren, um die Active Directory-Zertifikatdienste zu starten.

- Klicken Sie nach Abschluss der Installation auf Schließen.

Clients mit der Domäne verbinden

Führen Sie die folgenden Schritte aus, um die Clients mit dem kabelgebundenen Netzwerk zu verbinden und die domänenspezifischen Informationen aus der neuen Domäne herunterzuladen:

- Verbinden Sie die Clients über ein gerades Ethernetkabel mit dem kabelgebundenen Netzwerk.

- Starten Sie den Client, und melden Sie sich mit dem Benutzernamen und dem Kennwort des Clients an.

- Klicken Sie auf Start > Ausführen, geben Sie cmd ein, und klicken Sie auf OK.

- Geben Sie an der Eingabeaufforderung ipconfig ein, und klicken Sie auf Enter, um zu überprüfen, ob DHCP korrekt funktioniert und ob der Client eine IP-Adresse vom DHCP-Server erhalten hat.

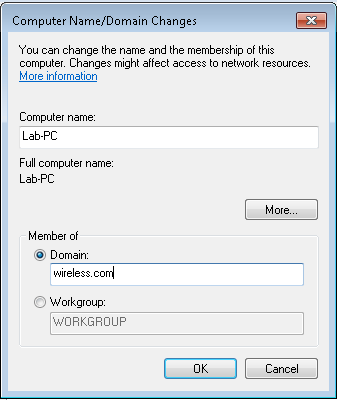

- Um den Client mit der Domäne zu verbinden, klicken Sie auf Start, klicken Sie mit der rechten Maustaste auf Computer, wählen Sie Eigenschaften, und wählen Sie Einstellungen ändern unten rechts aus.

- Klicken Sie auf Ändern.

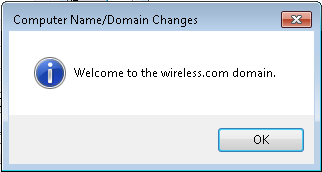

- Klicken Sie auf Domäne, geben Sie den Domänennamen (in diesem Beispiel Wireless) ein, und klicken Sie auf OK.

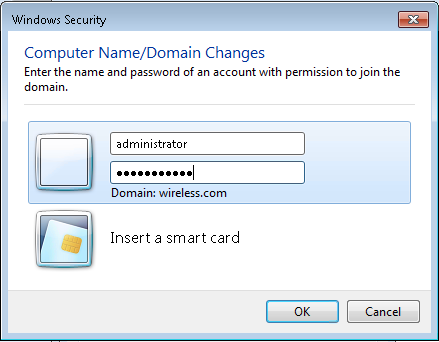

- Geben Sie den Benutzernamen Administrator und das Kennwort für die Domäne ein, der der Client beitritt. Dies ist das Administratorkonto im Active Directory auf dem Server.

- Klicken Sie auf OK, und klicken Sie erneut auf OK.

- Klicken Sie auf Schließen > Jetzt neu starten, um den Computer neu zu starten.

- Melden Sie sich nach dem Neustart des Computers mit folgendem Link an: Benutzername = Administrator; Kennwort = <Domänenkennwort>; Domäne = Wireless.

- Klicken Sie auf Start, klicken Sie mit der rechten Maustaste auf Computer, wählen Sie Eigenschaften, und wählen Sie Einstellungen ändern unten rechts aus, um zu überprüfen, ob Sie sich in der Wireless-Domäne befinden.

- Der nächste Schritt besteht darin, zu überprüfen, ob der Client das Zertifizierungsstellenzertifikat (trust) vom Server erhalten hat.

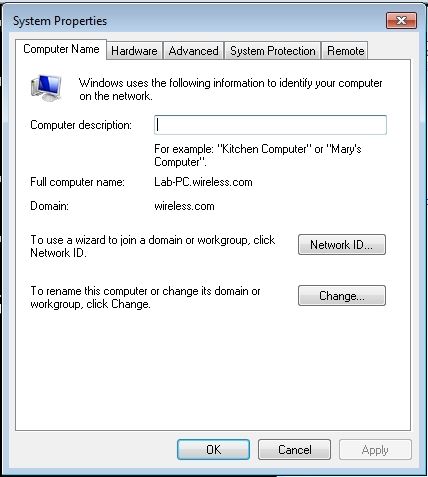

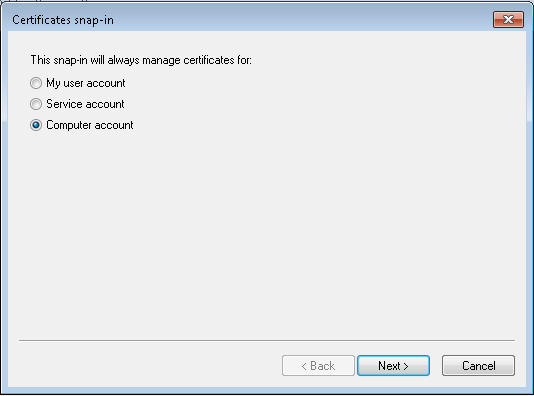

- Klicken Sie auf Start, geben Sie mmc ein, und drücken Sie die Eingabetaste.

- Klicken Sie auf Datei, und klicken Sie auf Snap-In hinzufügen/entfernen.

- Wählen Sie Zertifikate aus, und klicken Sie auf Hinzufügen.

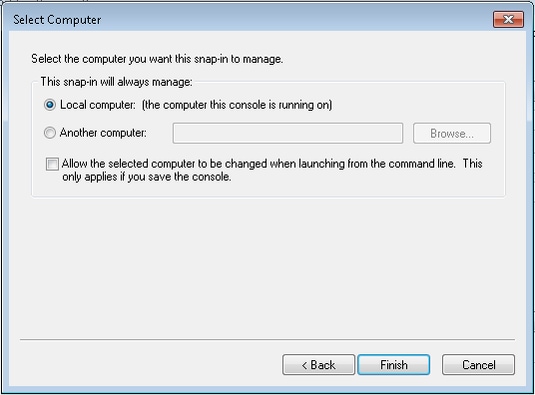

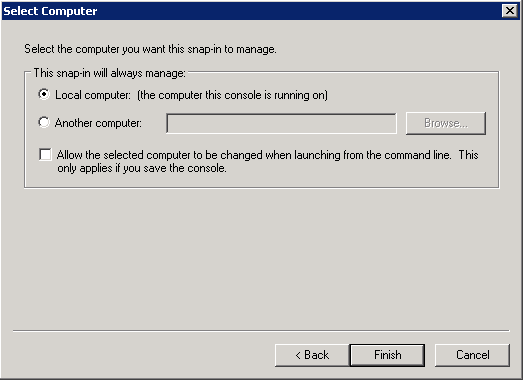

- Klicken Sie auf Computerkonto, und klicken Sie auf Weiter.

- Klicken Sie auf Lokaler Computer, und klicken Sie auf Weiter.

- Klicken Sie auf OK.

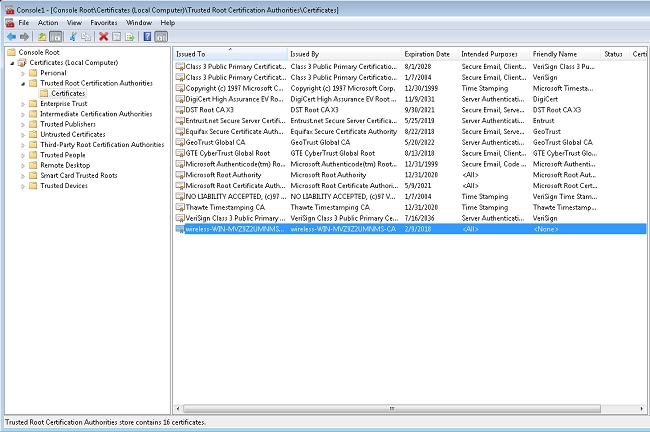

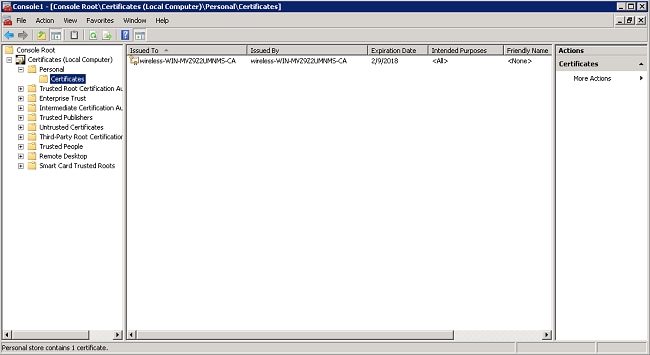

- Erweitern Sie die Ordner Zertifikate (Lokaler Computer) und Vertrauenswürdige Stammzertifizierungsstellen, und klicken Sie auf Zertifikate. Suchen Sie in der Liste nach einem Zertifikat für die Wireless-Domäne-CA. In diesem Beispiel heißt das Zertifizierungsstellenzertifikat wireless-WIN-MVZ9Z2UMNMS-CA.

- Wiederholen Sie dieses Verfahren, um der Domäne weitere Clients hinzuzufügen.

Installieren des Netzwerkrichtlinienservers auf dem Microsoft Windows 2008 Server

In dieser Konfiguration wird der NPS als RADIUS-Server verwendet, um Wireless-Clients mit PEAP-Authentifizierung zu authentifizieren. Führen Sie die folgenden Schritte aus, um NPS auf dem Microsoft Windows 2008-Server zu installieren und zu konfigurieren:

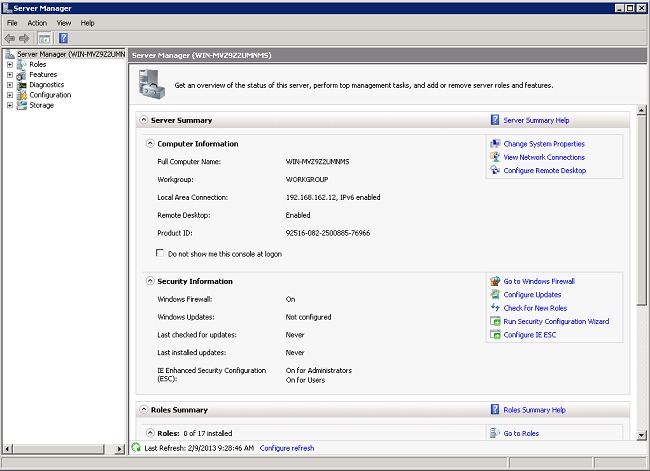

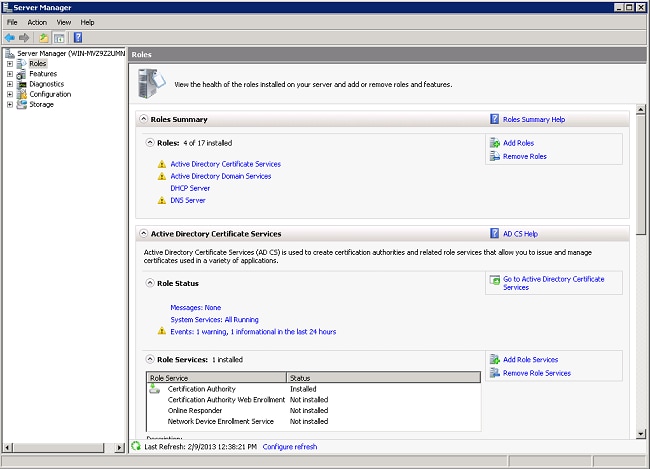

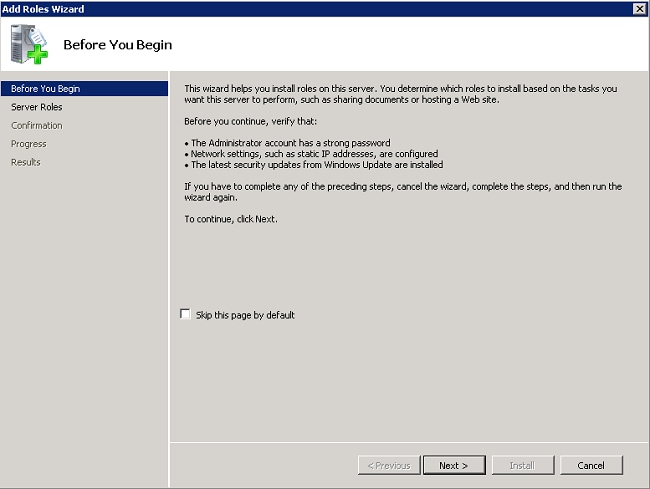

- Klicken Sie auf Start > Server Manager.

- Klicken Sie auf Rollen > Rollen hinzufügen.

- Klicken Sie auf Next (Weiter).

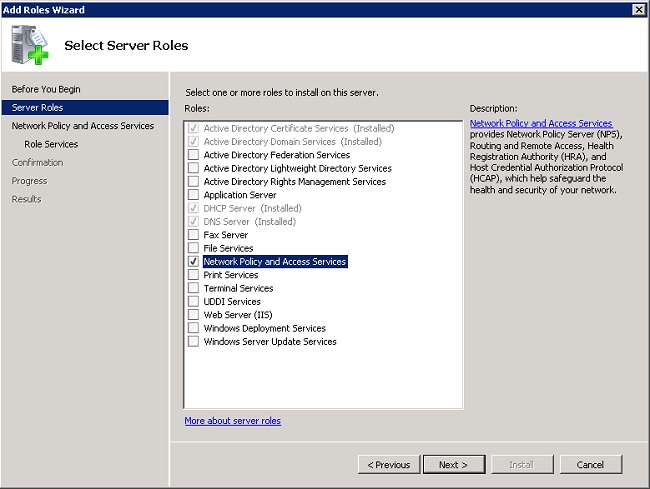

- Wählen Sie den Dienst Netzwerkrichtlinie und Zugriffsdienste aus, und klicken Sie auf Weiter.

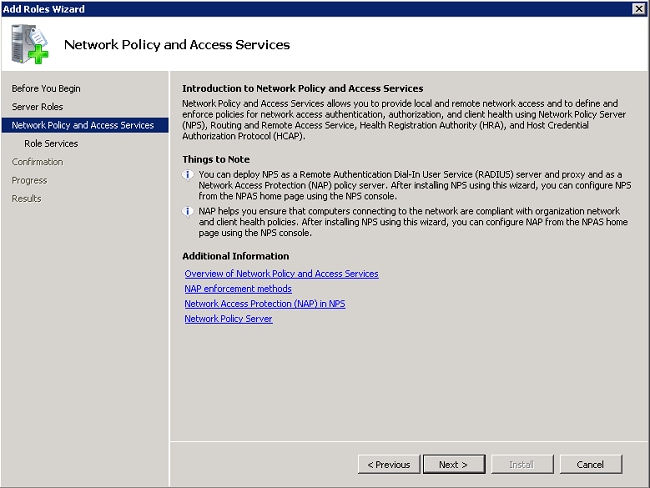

- Lesen Sie die Einführung in Netzwerkrichtlinien und Zugriffsservices, und klicken Sie auf Weiter.

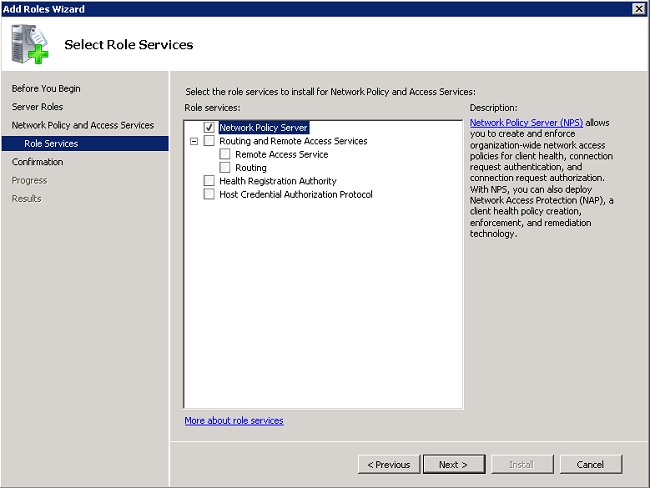

- Wählen Sie Netzwerkrichtlinienserver aus, und klicken Sie auf Weiter.

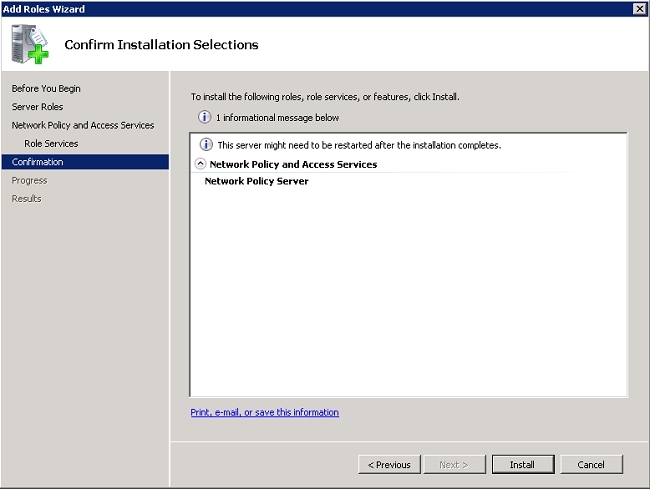

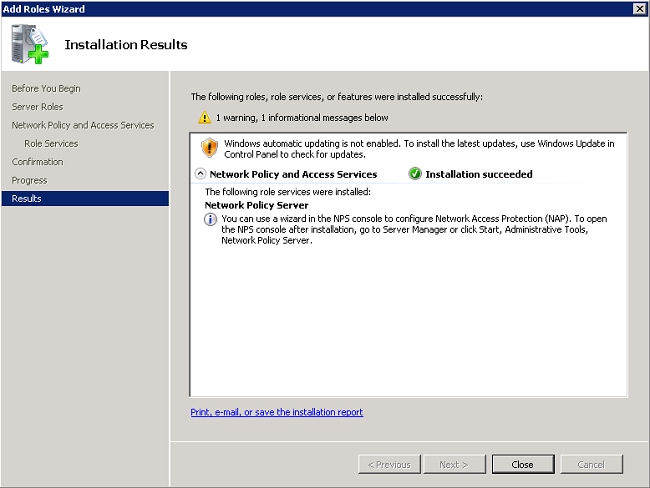

- Überprüfen Sie die Bestätigung, und klicken Sie auf Installieren.

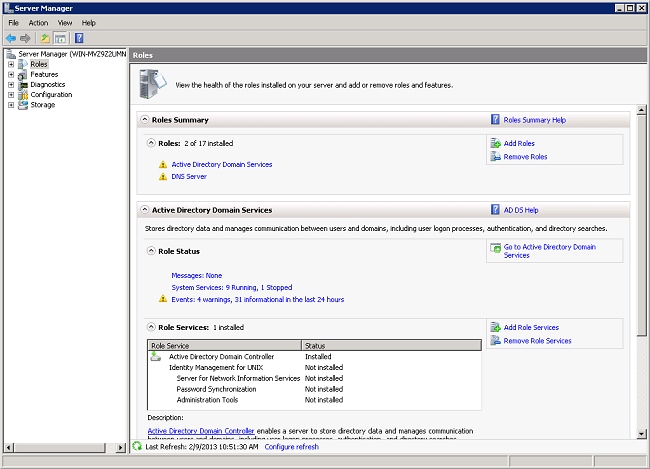

Nach Abschluss der Installation wird ein ähnlicher Bildschirm angezeigt.

- Klicken Sie auf Close (Schließen).

Installieren eines Zertifikats

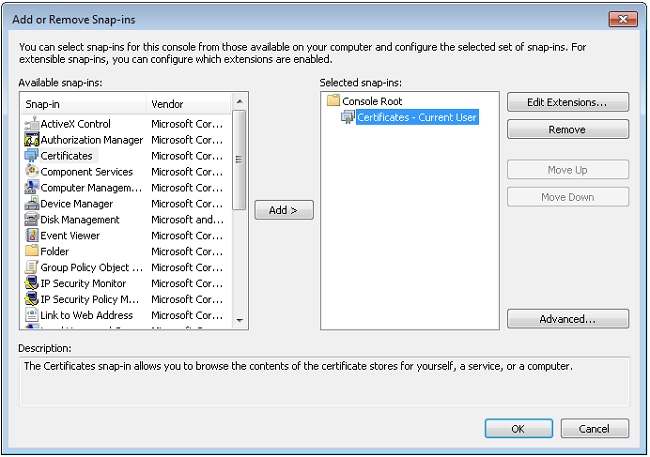

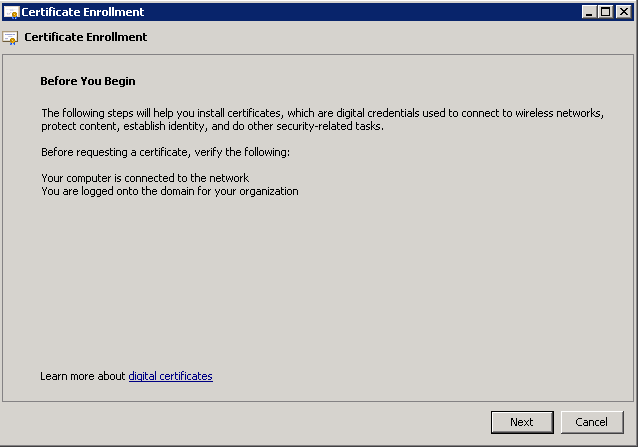

Führen Sie die folgenden Schritte aus, um das Computerzertifikat für den NPS zu installieren:

- Klicken Sie auf Start, geben Sie mmc ein, und drücken Sie die Eingabetaste.

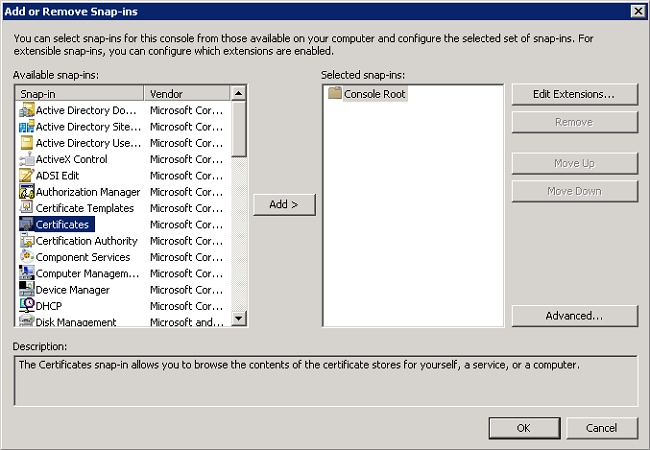

- Klicken Sie auf Datei > Snap-In hinzufügen/entfernen.

- Wählen Sie Zertifikate aus, und klicken Sie auf Hinzufügen.

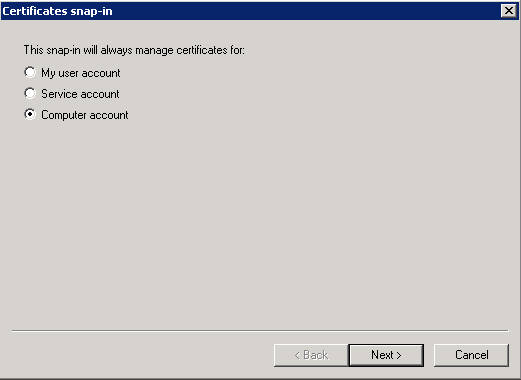

- Wählen Sie Computerkonto aus, und klicken Sie auf Weiter.

- Wählen Sie Lokaler Computer aus, und klicken Sie auf Fertig stellen.

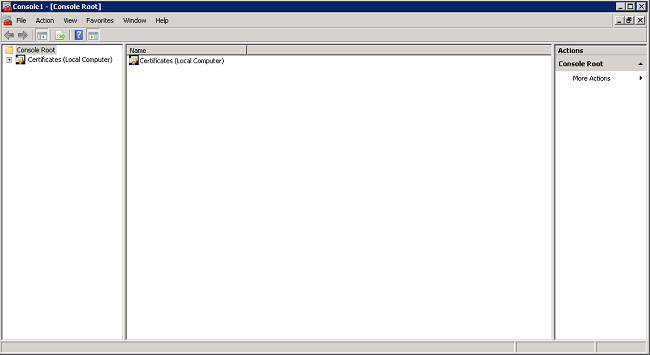

- Klicken Sie auf OK, um zur Microsoft Management Console (MMC) zurückzukehren.

- Erweitern Sie die Ordner Zertifikate (Lokaler Computer) und Persönliche Ordner, und klicken Sie auf Zertifikate.

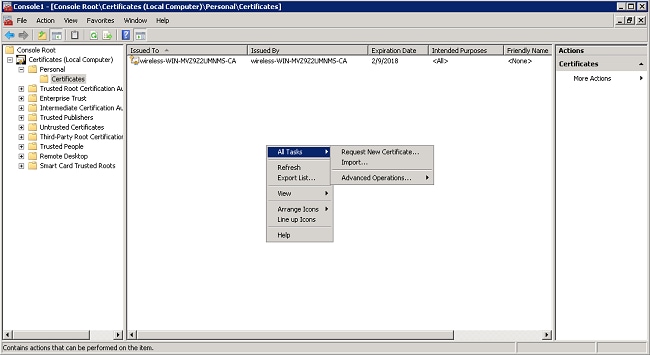

- Klicken Sie mit der rechten Maustaste in den leeren Bereich unterhalb des Zertifizierungsstellenzertifikats, und wählen Sie Alle Aufgaben > Neues Zertifikat anfordern.

- Klicken Sie auf Next (Weiter).

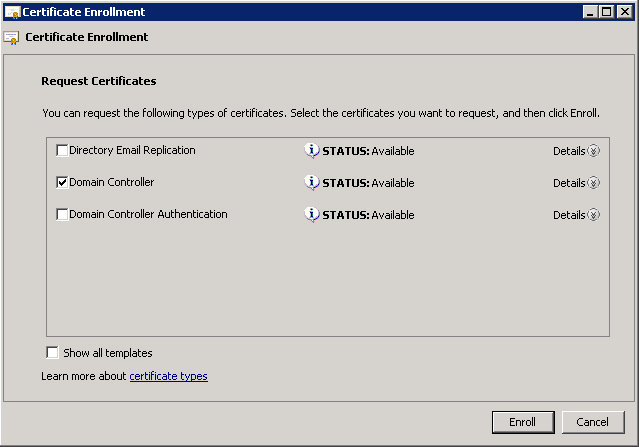

- Wählen Sie Domain Controller aus, und klicken Sie auf Registrieren.

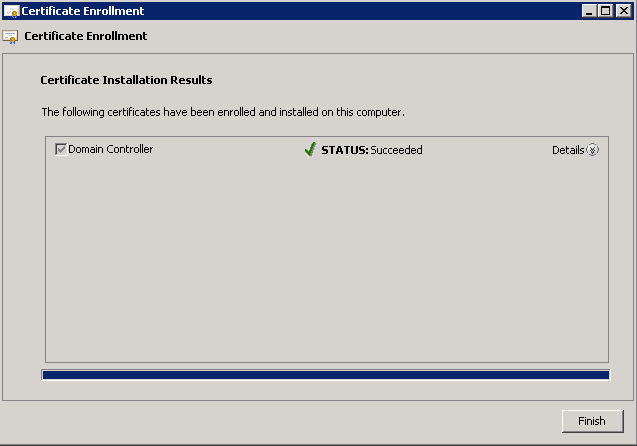

- Klicken Sie nach der Installation des Zertifikats auf Fertig stellen.

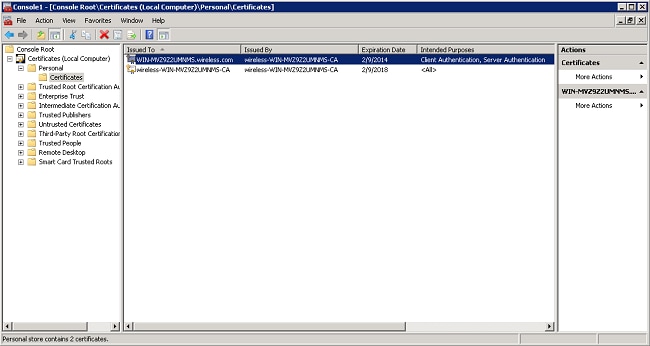

Das NPS-Zertifikat ist jetzt installiert. - Stellen Sie sicher, dass der beabsichtigte Zweck des Zertifikats "Client Authentication, Server Authentication" lautet.

Konfigurieren des Netzwerkrichtlinienserver-Diensts für die PEAP-MS-CHAP v2-Authentifizierung

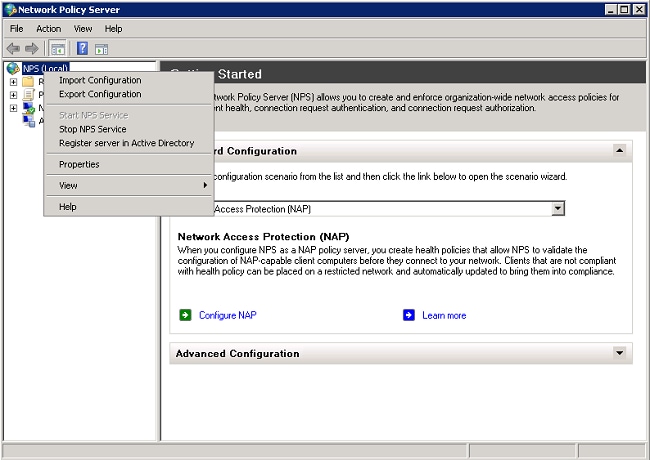

Führen Sie die folgenden Schritte aus, um den NPS für die Authentifizierung zu konfigurieren:

- Klicken Sie auf Start > Verwaltung > Netzwerkrichtlinienserver.

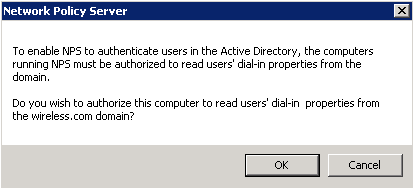

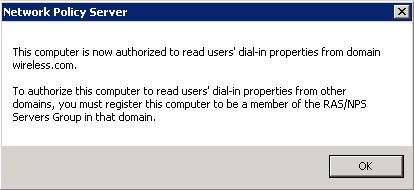

- Klicken Sie mit der rechten Maustaste auf NPS (Lokal), und wählen Sie Server in Active Directory registrieren aus.

- Klicken Sie auf OK.

- Klicken Sie auf OK.

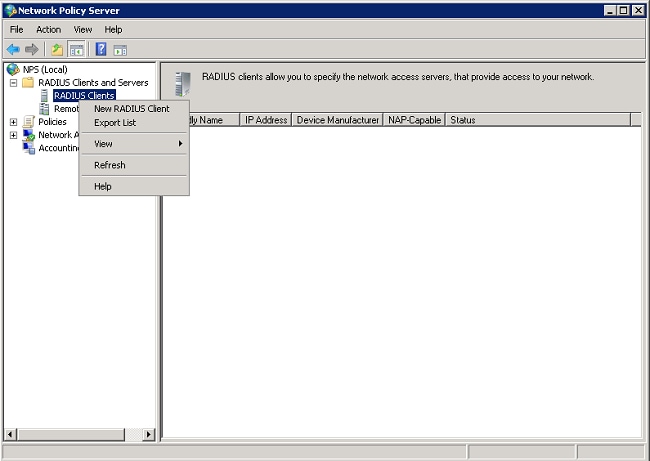

- Fügen Sie den Wireless LAN Controller als AAA-Client (Authentication, Authorization, Accounting) auf dem NPS hinzu.

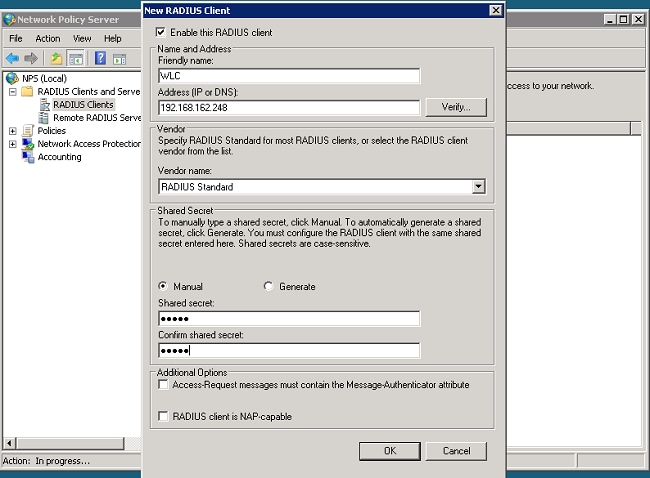

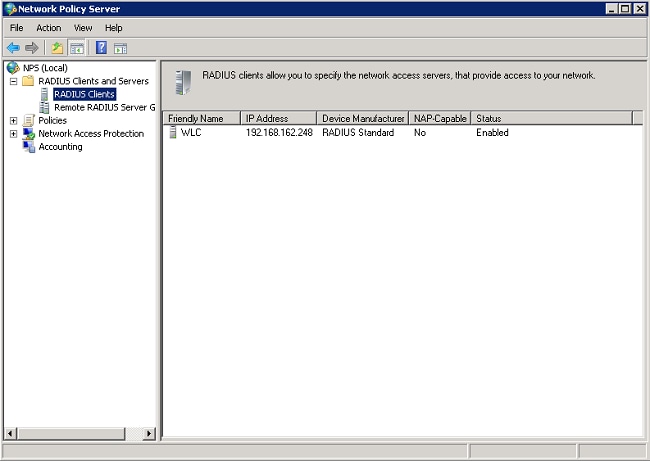

- Erweitern Sie RADIUS-Clients und -Server. Klicken Sie mit der rechten Maustaste auf RADIUS Clients, und wählen Sie New RADIUS Client (Neuer RADIUS-Client).

- Geben Sie einen Anzeigenamen (in diesem Beispiel WLC), die Verwaltungs-IP-Adresse des WLC (in diesem Beispiel 192.168.162.248) und einen gemeinsamen geheimen Schlüssel ein. Derselbe geheime Schlüssel wird für die Konfiguration des WLC verwendet.

- Klicken Sie auf OK, um zum vorherigen Bildschirm zurückzukehren.

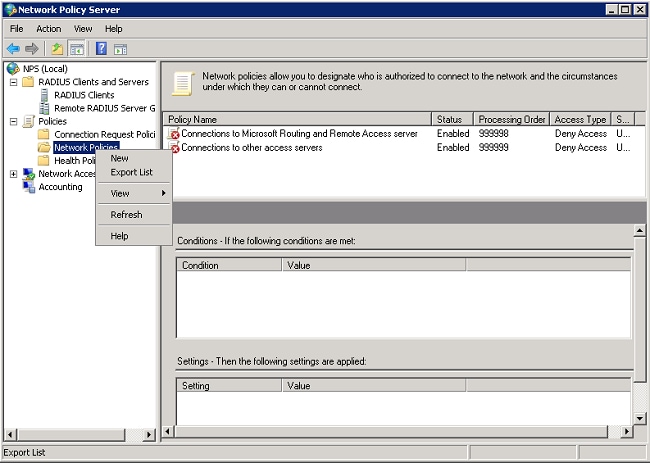

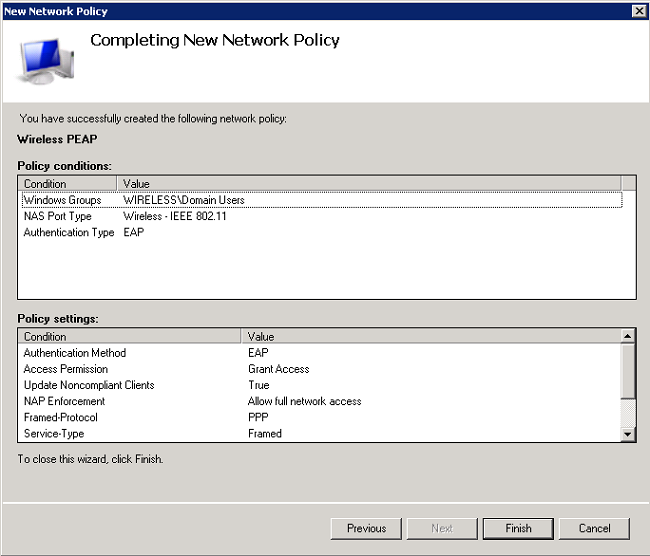

- Erstellen einer neuen Netzwerkrichtlinie für Wireless-Benutzer Erweitern Sie Richtlinien, klicken Sie mit der rechten Maustaste auf Netzwerkrichtlinien, und wählen Sie Neu.

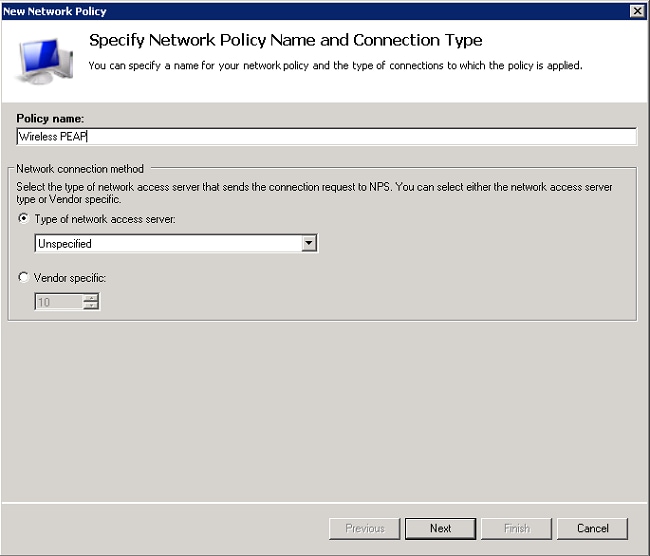

- Geben Sie einen Richtliniennamen für diese Regel ein (in diesem Beispiel Wireless PEAP), und klicken Sie auf Weiter.

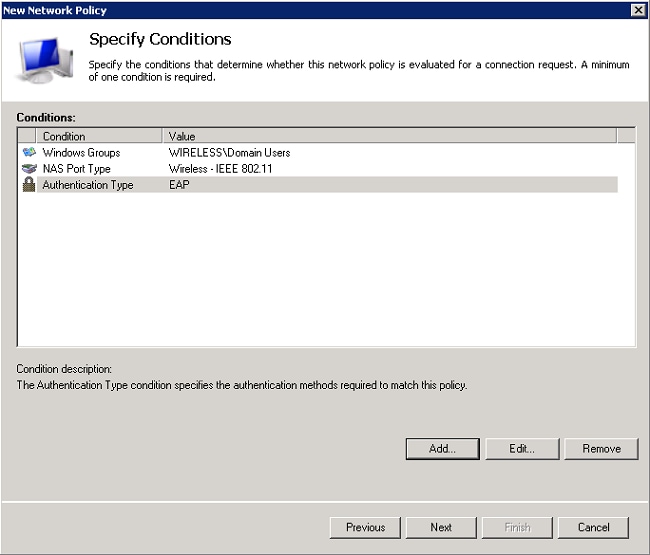

- Wenn diese Richtlinie nur Wireless-Domänenbenutzer zulässt, fügen Sie die folgenden drei Bedingungen hinzu, und klicken Sie auf Weiter:

- Windows-Gruppen - Domänenbenutzer

- NAS-Porttyp - Wireless - IEEE 802.11

- Authentifizierungstyp - EAP

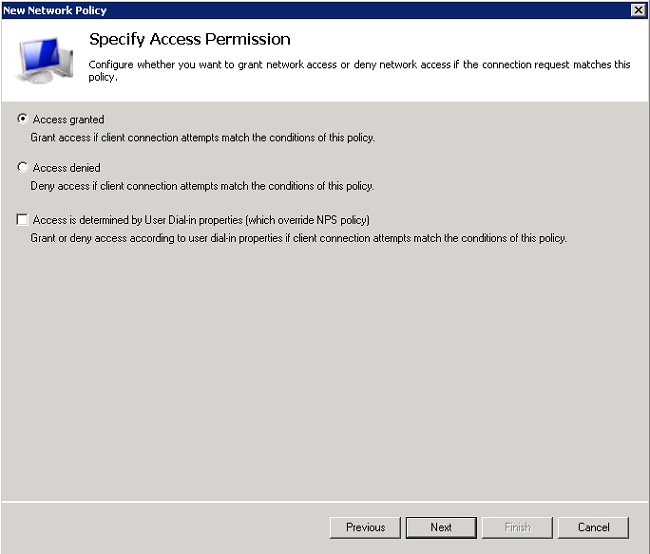

- Klicken Sie auf Zugriff gewährt, um Verbindungsversuche zu gewähren, die dieser Richtlinie entsprechen, und klicken Sie auf Weiter.

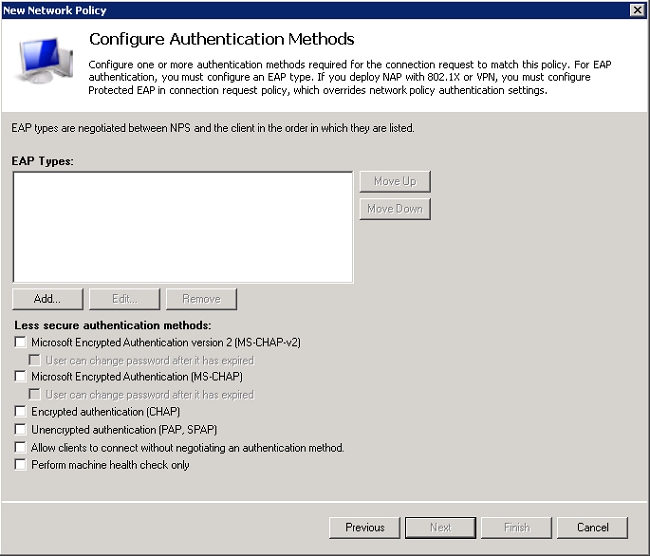

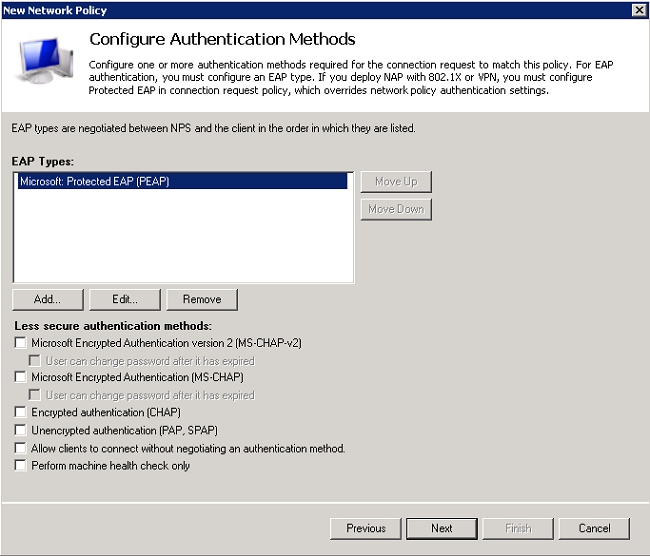

- Deaktivieren Sie alle Authentifizierungsmethoden unter Weniger sichere Authentifizierungsmethoden.

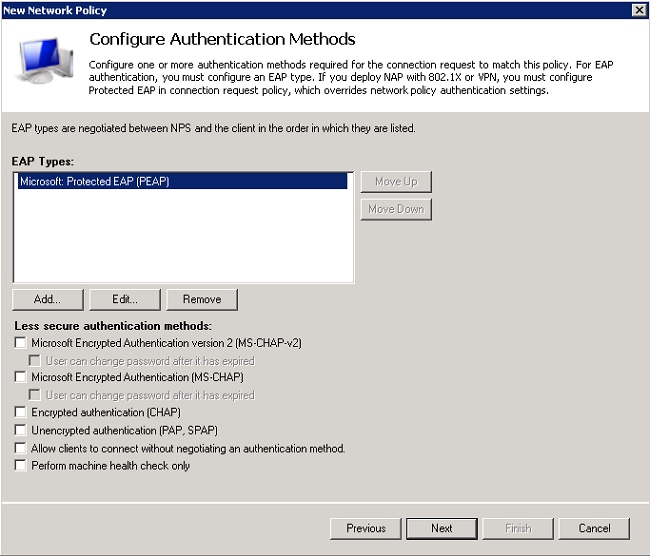

- Klicken Sie auf Hinzufügen, wählen Sie PEAP aus, und klicken Sie auf OK, um PEAP zu aktivieren.

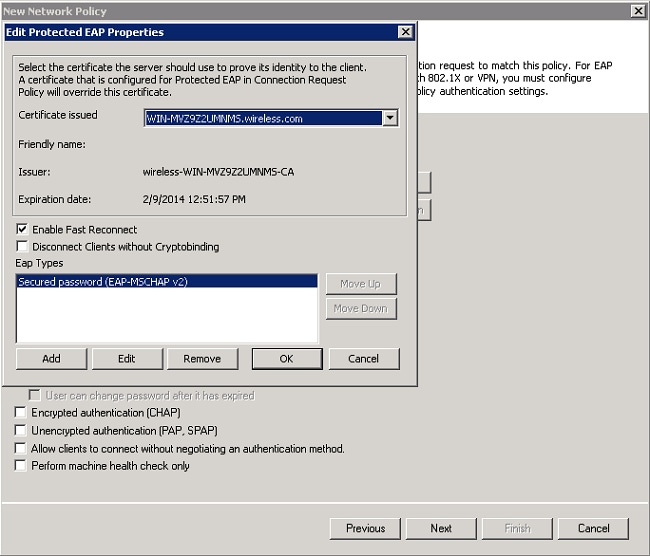

- Wählen Sie Microsoft: Protected EAP (PEAP) aus, und klicken Sie auf Edit. Stellen Sie sicher, dass das zuvor erstellte Domänencontrollerzertifikat in der Dropdown-Liste "Zertifikat ausgestellt" ausgewählt ist, und klicken Sie auf OK.

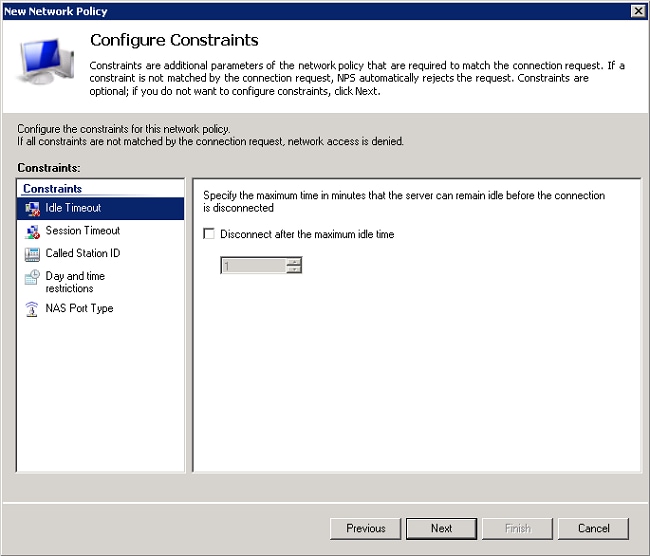

- Klicken Sie auf Next (Weiter).

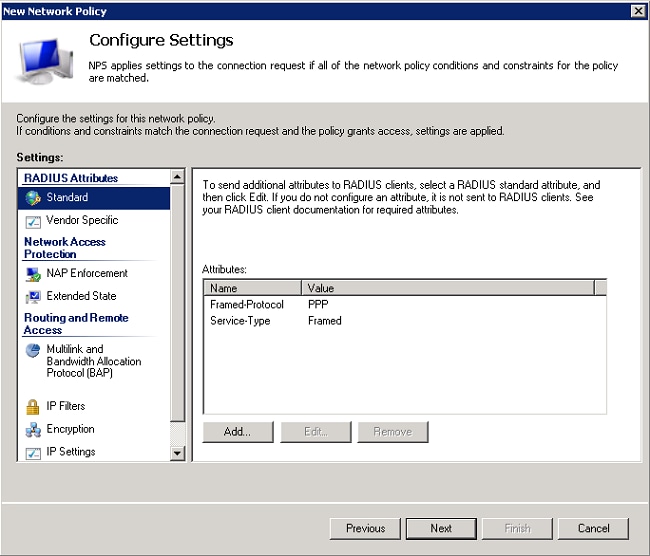

- Klicken Sie auf Next (Weiter).

- Klicken Sie auf Next (Weiter).

- Klicken Sie auf Beenden.

Hinzufügen von Benutzern zum Active Directory

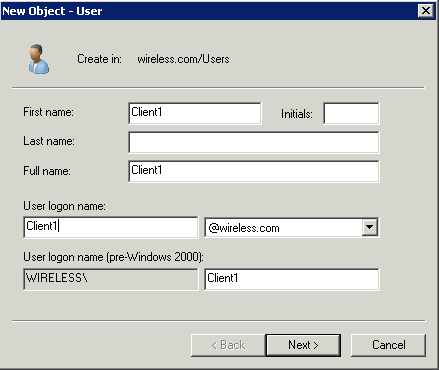

In diesem Beispiel wird die Benutzerdatenbank in Active Directory verwaltet. Führen Sie die folgenden Schritte aus, um der Active Directory-Datenbank Benutzer hinzuzufügen:

- Öffnen Sie Active Directory-Benutzer und -Computer. Klicken Sie auf Start > Verwaltung > > Active Directory-Benutzer und -Computer.

- Erweitern Sie in der Konsolenstruktur von Active Directory-Benutzer und -Computer die Domäne, klicken Sie mit der rechten Maustaste auf Benutzer > Neu, und wählen Sie Benutzer aus.

- Geben Sie im Dialogfeld Neues Objekt - Benutzer den Namen des Wireless-Benutzers ein. In diesem Beispiel wird der Name Client1 im Feld Vorname und Client1 im Feld Benutzername verwendet. Klicken Sie auf Next (Weiter).

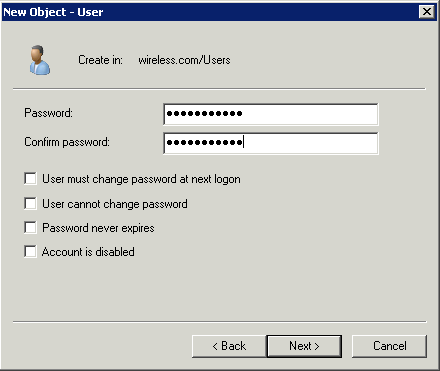

- Geben Sie im Dialogfeld Neues Objekt - Benutzer in den Feldern Kennwort und Kennwort bestätigen ein Kennwort Ihrer Wahl ein. Stellen Sie sicher, dass das Kontrollkästchen Benutzer muss Kennwort bei der nächsten Anmeldung ändern nicht aktiviert ist, und klicken Sie auf Weiter.

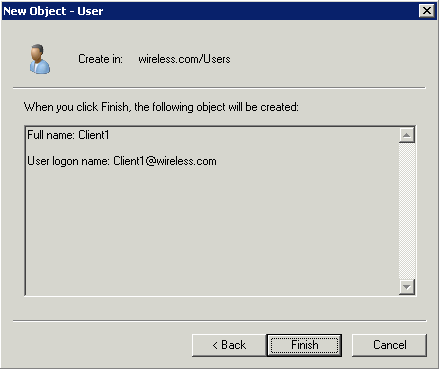

- Klicken Sie im Dialogfeld Neues Objekt - Benutzer auf Fertig stellen.

- Wiederholen Sie die Schritte 2 bis 4, um weitere Benutzerkonten zu erstellen.

Konfigurieren des Wireless LAN-Controllers und der LAPs

Konfigurieren Sie die Wireless-Geräte (Wireless LAN-Controller und LAPs) für diese Einrichtung.

Konfigurieren des WLC für die RADIUS-Authentifizierung

Konfigurieren Sie den WLC so, dass der NPS als Authentifizierungsserver verwendet wird. Der WLC muss konfiguriert werden, um die Benutzeranmeldeinformationen an einen externen RADIUS-Server weiterzuleiten. Der externe RADIUS-Server überprüft dann die Anmeldeinformationen des Benutzers und ermöglicht den Zugriff auf die Wireless-Clients.

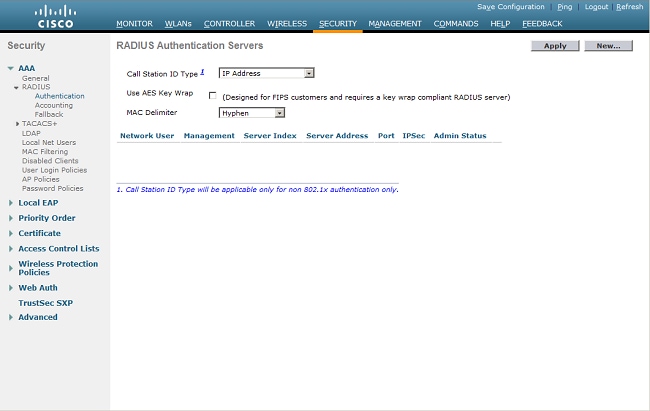

Führen Sie die folgenden Schritte aus, um den NPS als RADIUS-Server auf der Seite Sicherheit > RADIUS-Authentifizierung hinzuzufügen:

- Wählen Sie Security > RADIUS > Authentication (Sicherheit > RADIUS> Authentifizierung) in der Controllerschnittstelle, um die Seite RADIUS Authentication Servers (RADIUS-Authentifizierungsserver) anzuzeigen. Klicken Sie auf Neu, um einen RADIUS-Server zu definieren.

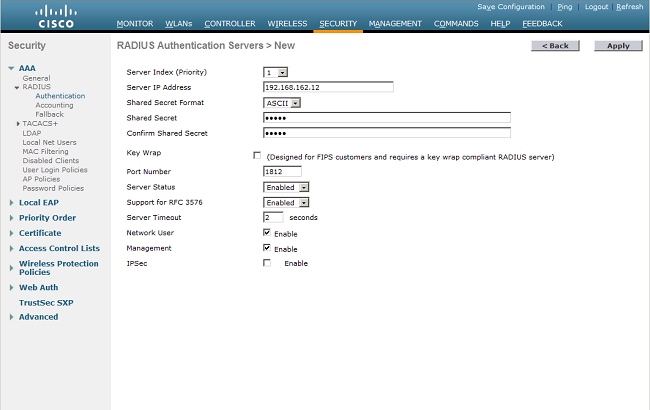

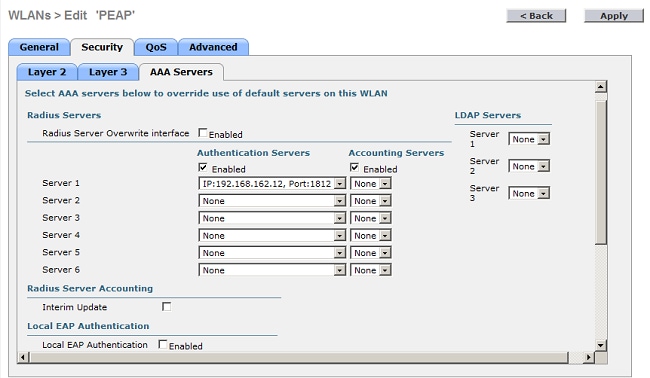

- Definieren Sie die RADIUS-Serverparameter. Zu diesen Parametern gehören die RADIUS-Server-IP-Adresse, der gemeinsame geheime Schlüssel, die Portnummer und der Serverstatus. Die Kontrollkästchen "Network User and Management" (Netzwerkbenutzer und -verwaltung) legen fest, ob die RADIUS-basierte Authentifizierung für Verwaltungs- und Netzwerkbenutzer (Wireless-Benutzer) gilt. In diesem Beispiel wird der NPS als RADIUS-Server mit der IP-Adresse 192.168.162.12 verwendet. Klicken Sie auf Apply (Anwenden).

Konfigurieren eines WLAN für die Clients

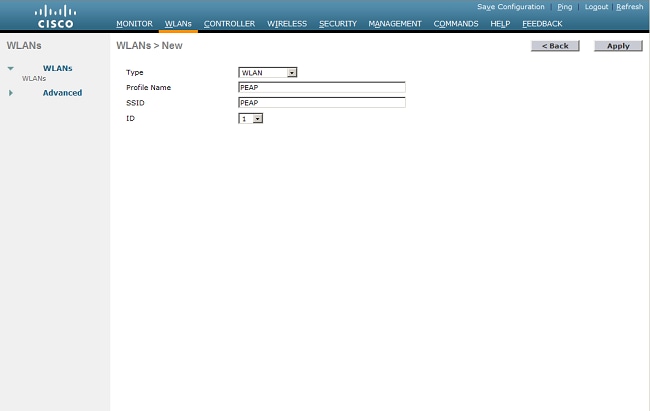

Konfigurieren Sie den Service Set Identifier (SSID) (WLAN), mit dem die Wireless-Clients eine Verbindung herstellen. In diesem Beispiel erstellen Sie die SSID und nennen sie PEAP.

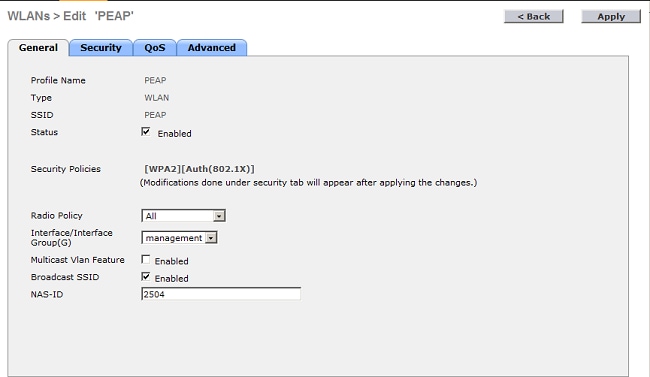

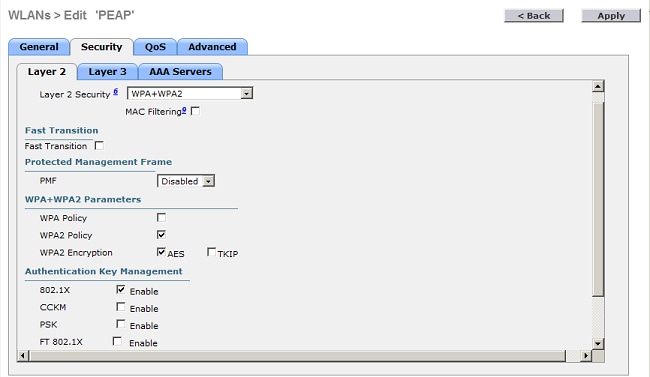

Definieren Sie die Layer-2-Authentifizierung als WPA2, sodass die Clients eine EAP-basierte Authentifizierung (in diesem Beispiel PEAP-MS-CHAP v2) durchführen und den erweiterten Verschlüsselungsstandard (AES) als Verschlüsselungsmechanismus verwenden. Lassen Sie alle anderen Werte unverändert.

Hinweis: Dieses Dokument bindet das WLAN an die Verwaltungsschnittstellen. Wenn Sie mehrere VLANs in Ihrem Netzwerk haben, können Sie ein separates VLAN erstellen und dieses an die SSID binden. Weitere Informationen zum Konfigurieren von VLANs auf WLCs finden Sie unter VLANs auf Wireless LAN Controllern - Konfigurationsbeispiel.

Gehen Sie wie folgt vor, um ein WLAN auf dem WLC zu konfigurieren:

- Klicken Sie auf WLANs in der Controller-Schnittstelle, um die Seite "WLANs" anzuzeigen. Auf dieser Seite werden die WLANs aufgelistet, die auf dem Controller vorhanden sind.

- Wählen Sie Neu aus, um ein neues WLAN zu erstellen. Geben Sie die WLAN-ID und die WLAN-SSID für das WLAN ein, und klicken Sie auf Apply.

- Führen Sie die folgenden Schritte aus, um die SSID für 802.1x zu konfigurieren:

- Klicken Sie auf die Registerkarte Allgemein, und aktivieren Sie das WLAN.

- Klicken Sie auf die Registerkarten Security > Layer 2, legen Sie die Layer-2-Sicherheit auf WPA + WPA2 fest, aktivieren Sie die Kontrollkästchen für WPA + WPA2-Parameter (z. B. WPA2 AES) nach Bedarf, und klicken Sie auf 802.1x als Authentifizierungsschlüsselverwaltung.

- Klicken Sie auf die Registerkarten Sicherheit > AAA-Server, wählen Sie die IP-Adresse des NPS aus der Dropdown-Liste Server 1 aus, und klicken Sie auf Anwenden.

- Klicken Sie auf die Registerkarte Allgemein, und aktivieren Sie das WLAN.

Konfigurieren der Wireless Clients für die PEAP-MS-CHAP v2-Authentifizierung

Führen Sie diese Schritte aus, um den Wireless-Client mit dem Windows Zero Config Tool für die Verbindung mit dem PEAP-WLAN zu konfigurieren.

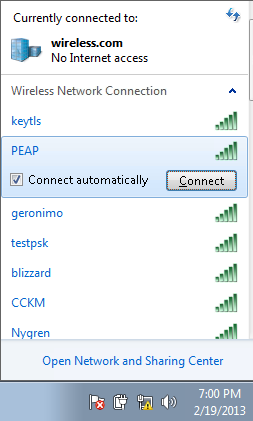

- Klicken Sie in der Taskleiste auf das Symbol Netzwerk. Klicken Sie auf die PEAP-SSID und dann auf Verbinden.

- Der Client muss nun mit dem Netzwerk verbunden sein.

- Wenn die Verbindung ausfällt, versuchen Sie, erneut eine Verbindung zum WLAN herzustellen. Wenn das Problem weiterhin besteht, lesen Sie den Abschnitt Fehlerbehebung.

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Wenn Ihr Client keine Verbindung zum WLAN hergestellt hat, finden Sie in diesem Abschnitt Informationen zur Fehlerbehebung bei der Konfiguration.

Es gibt zwei Tools, mit denen 802.1x-Authentifizierungsfehler diagnostiziert werden können: der Befehl debug client und die Ereignisanzeige in Windows.

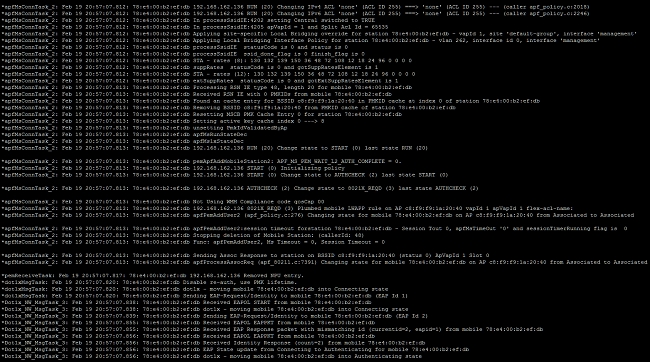

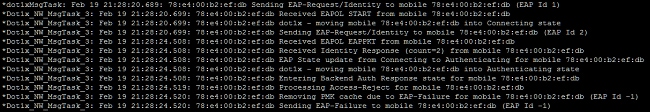

Wenn Sie ein Client-Debugging vom WLC aus durchführen, ist dies nicht ressourcenintensiv und hat keine Auswirkungen auf den Service. Um eine Debugsitzung zu starten, öffnen Sie die Befehlszeilenschnittstelle (CLI) des WLC, und geben Sie die MAC-Adresse des Debugclients ein, wobei die MAC-Adresse die MAC-Adresse des Wireless-Clients ist, der keine Verbindung herstellen kann. Versuchen Sie, während dieses Debugs eine Verbindung mit dem Client herzustellen. In der CLI des WLC muss eine Ausgabe vorhanden sein, die ähnlich wie in diesem Beispiel aussieht:

Dies ist ein Beispiel für ein Problem, das bei einer fehlerhaften Konfiguration auftreten kann. Hier zeigt das WLC-Debugging an, dass der WLC in den Authentifizierungsstatus gewechselt ist, was bedeutet, dass der WLC auf eine Antwort vom NPS wartet. Dies ist in der Regel auf einen falschen gemeinsamen geheimen Schlüssel auf dem WLC oder dem NPS zurückzuführen. Sie können dies über die Windows Server-Ereignisanzeige bestätigen. Wenn Sie kein Protokoll finden, hat die Anforderung es nie an den NPS geschafft.

Ein weiteres Beispiel aus dem WLC-Debugging ist ein Access-Reject. Eine Zugriffszurückweisung zeigt an, dass der NPS die Client-Anmeldeinformationen empfangen und zurückgewiesen hat. Dies ist ein Beispiel für einen Client, der eine Zugriffsablehnung empfängt:

Wenn eine Zugriffszurückweisung angezeigt wird, überprüfen Sie die Protokolle in den Windows Server-Ereignisprotokollen, um zu ermitteln, warum der NPS auf den Client mit einer Zugriffszurückweisung reagiert hat.

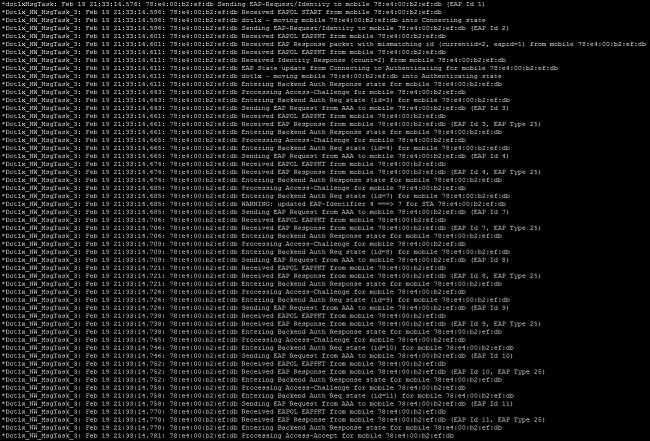

Bei einer erfolgreichen Authentifizierung wird im Client-Debugging der Status "access-accept" (Akzeptieren) verwendet, wie in diesem Beispiel gezeigt:

Wenn Sie Probleme mit Zugriffsverweigerungen und Zeitüberschreitungen bei Antworten beheben möchten, ist der Zugriff auf den RADIUS-Server erforderlich. Der WLC fungiert als Authentifizierer, der EAP-Nachrichten zwischen dem Client und dem RADIUS-Server weiterleitet. Ein RADIUS-Server, der mit einem Timeout bei Ablehnung oder Antwort antwortet, muss vom Hersteller des RADIUS-Dienstes überprüft und diagnostiziert werden.

Hinweis: TAC bietet keinen technischen Support für RADIUS-Server von Drittanbietern. In den Protokollen auf dem RADIUS-Server wird jedoch im Allgemeinen erklärt, warum eine Client-Anfrage abgelehnt oder ignoriert wurde.

Um Probleme mit Zugriffsverweigerungen und Timeouts für Antworten vom NPS zu beheben, überprüfen Sie die NPS-Protokolle in der Windows-Ereignisanzeige auf dem Server.

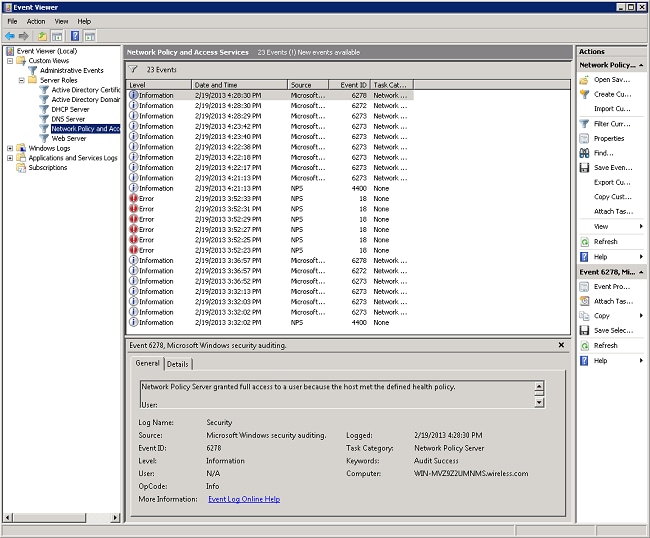

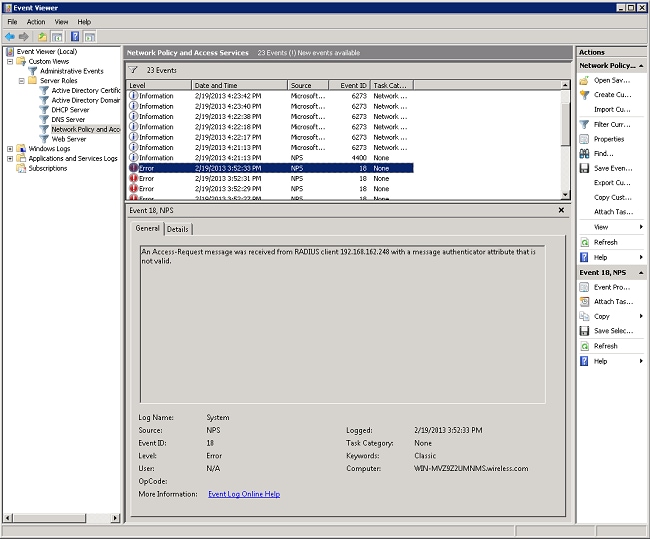

- Klicken Sie auf Start > Administrator Tools> Event Viewer, um die Ereignisanzeige zu starten und die NPS-Protokolle zu überprüfen.

- Erweitern Sie Benutzerdefinierte Ansichten > Serverrollen > Netzwerkrichtlinie und -zugriff.

In diesem Abschnitt der Ereignisansicht werden Protokolle der übergebenen und fehlgeschlagenen Authentifizierungen angezeigt. Untersuchen Sie diese Protokolle, um zu ermitteln, warum ein Client die Authentifizierung nicht weitergibt. Sowohl erfolgreiche als auch fehlgeschlagene Authentifizierungen werden als informativ angezeigt. Scrollen Sie durch die Protokolle, um den Benutzernamen zu finden, der nicht authentifiziert werden konnte und der eine Zugriffsablehnung erhalten hat, die auf den WLC-Debugs basiert.

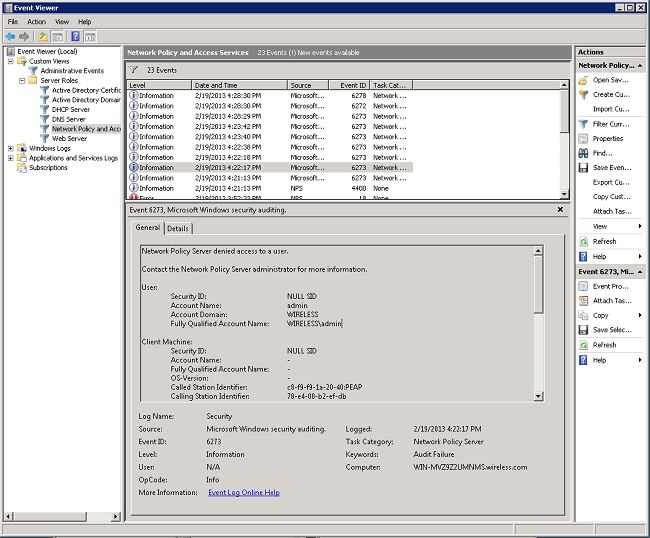

Dies ist ein Beispiel für einen NPS, wenn einem Benutzer der Zugriff verweigert wird:

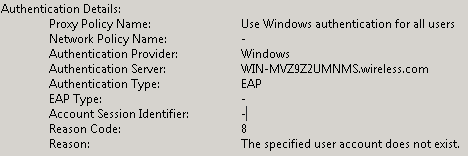

Wenn Sie eine deny-Anweisung in der Ereignisanzeige überprüfen, überprüfen Sie den Abschnitt Authentifizierungsdetails. In diesem Beispiel können Sie sehen, dass der NPS dem Benutzer den Zugriff aufgrund eines falschen Benutzernamens verweigert hat:

Die Ereignisansicht auf dem NPS hilft Ihnen auch, wenn Sie eine Fehlerbehebung durchführen müssen, wenn der WLC keine Antwort vom NPS erhält. Dies wird in der Regel durch einen falschen gemeinsamen geheimen Schlüssel zwischen dem NPS und dem WLC verursacht.

In diesem Beispiel verwirft der NPS die Anforderung vom WLC aufgrund eines falschen gemeinsamen geheimen Schlüssels:

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

14-Mar-2023 |

Aktualisiert. Korrektur. Rezertifizierung. |

1.0 |

24-Feb-2013 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Nick TateCisco Customer Delivery Architect

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback