Best Practices für Catalyst Switches der Serien 6500/6000 und 4500/4000 mit Cisco IOS Software

Inhalt

Einführung

Dieses Dokument enthält Best Practices für Catalyst Switches der Serien 6500/6000 und 4500/4000, auf denen die Cisco IOS® Software auf der Supervisor Engine ausgeführt wird.

Die Catalyst Switches der Serien 6500/6000 und 4500/4000 unterstützen eines der beiden folgenden Betriebssysteme, die auf der Supervisor Engine ausgeführt werden:

-

Catalyst OS (CatOS)

-

Cisco IOS-Software

CatOS bietet die Möglichkeit, die Cisco IOS Software auf Router-Tochterkarten oder -Modulen auszuführen, z. B.:

-

Die Multilayer Switch Feature Card (MSFC) im Catalyst 6500/6000

-

Das 4232 Layer 3 (L3)-Modul im Catalyst 4500/4000

In diesem Modus stehen zwei Befehlszeilen für die Konfiguration zur Verfügung:

-

Die CatOS-Befehlszeile für das Switching

-

Die Cisco IOS Software-Befehlszeile für das Routing

CatOS ist die Systemsoftware, die auf der Supervisor Engine ausgeführt wird. Cisco IOS Software, die auf dem Routing-Modul ausgeführt wird, ist eine Option, die CatOS-Systemsoftware erfordert.

Für die Cisco IOS Software steht nur eine Befehlszeile zur Konfiguration zur Verfügung. In diesem Modus wurde die CatOS-Funktionalität in die Cisco IOS-Software integriert. Die Integration führt zu einer einzigen Befehlszeile für die Switching- und Routing-Konfiguration. In diesem Modus ist die Cisco IOS Software die Systemsoftware und ersetzt CatOS.

Sowohl CatOS- als auch Cisco IOS Software-Betriebssysteme werden in kritischen Netzwerken bereitgestellt. CatOS wird mit der Cisco IOS Software-Option für Router-Tochterkarten und -Module in dieser Switch-Serie unterstützt:

-

Catalyst 6500/6000

-

Catalyst 5500/5000

-

Catalyst 4500/4000

Die Cisco IOS-Systemsoftware wird von den folgenden Switches unterstützt:

-

Catalyst 6500/6000

-

Catalyst 4500/4000

Informationen zu CatOS finden Sie im Dokument Best Practices für Catalyst Switches der Serien 4500/4000, 5500/5000 und 6500/6000 mit CatOS-Konfiguration und -Management, da dieses Dokument die Cisco IOS-Systemsoftware abdeckt.

Die Cisco IOS-Systemsoftware bietet Benutzern folgende Vorteile:

-

Eine einzige Benutzeroberfläche

-

Eine einheitliche Netzwerkverwaltungsplattform

-

Erweiterte QoS-Funktionen

-

Unterstützung von verteilten Switches

Dieses Dokument enthält Anleitungen zur modularen Konfiguration. Daher können Sie jeden Abschnitt einzeln lesen und Änderungen in einem stufenweisen Ansatz vornehmen. In diesem Dokument wird davon ausgegangen, dass die Benutzeroberfläche der Cisco IOS Software allgemein verständlich und bekannt ist. Das Dokument behandelt nicht das gesamte Campus-Netzwerkdesign.

Bevor Sie beginnen

Hintergrund

Die Lösungen, die dieses Dokument bietet, beinhalten eine jahrelange Erfahrung von Cisco Technikern, die mit komplexen Netzwerken arbeiten, sowie von vielen der größten Kunden. Daher werden in diesem Dokument reale Konfigurationen hervorgehoben, die Netzwerke erfolgreich machen. Dieses Dokument bietet folgende Lösungen:

-

Lösungen, die statistisch die größte Feldexposition und damit das niedrigste Risiko aufweisen

-

Einfache Lösungen, die gewisse Flexibilität für deterministische Ergebnisse eintauschen

-

Einfache Verwaltung und Konfiguration durch Netzwerkbetriebsteams

-

Lösungen zur Förderung von Hochverfügbarkeit und hoher Stabilität

Referenzen

Auf Cisco.com finden Sie zahlreiche Referenzseiten für die Produktlinien Catalyst 6500/6000 und Catalyst 4500/4000. Die in diesem Abschnitt aufgeführten Verweise bieten zusätzliche Informationen zu den Themen, die in diesem Dokument behandelt werden.

Weitere Informationen zu den Themen dieses Dokuments finden Sie im LAN Switching Technology Support. Auf der Support-Seite finden Sie Produktdokumentationen sowie Problembehebungs- und Konfigurationsdokumente.

Dieses Dokument enthält Verweise auf öffentliches Online-Material, damit Sie weiter lesen können. Weitere gute grundlegende und informative Referenzen sind jedoch:

Basiskonfiguration

In diesem Abschnitt werden die Funktionen erläutert, die bei der Verwendung der meisten Catalyst-Netzwerke bereitgestellt werden.

Catalyst Control Plane-Protokolle

In diesem Abschnitt werden die Protokolle vorgestellt, die zwischen Switches im normalen Betrieb ausgeführt werden. Ein grundlegendes Verständnis der Protokolle ist hilfreich, wenn Sie jeden Abschnitt angehen.

Supervisor Engine-Datenverkehr

Die meisten Funktionen, die in einem Catalyst-Netzwerk aktiviert sind, erfordern zwei oder mehr Switches, um zusammenzuarbeiten. Aus diesem Grund muss ein kontrollierter Austausch von Keepalive-Meldungen, Konfigurationsparametern und Verwaltungsänderungen erfolgen. Unabhängig davon, ob es sich um proprietäre Cisco Protokolle wie Cisco Discovery Protocol (CDP) oder standardbasierte Protokolle wie IEEE 802.1D (Spanning Tree Protocol [STP]) handelt, haben alle bestimmte Elemente gemeinsam, wenn die Protokolle in der Catalyst-Serie implementiert werden.

Bei der grundlegenden Frame-Weiterleitung stammen die Daten-Frames der Benutzer von den Endsystemen. Die Quelladresse (SA) und die Zieladresse (DA) der Datenframes werden nicht in allen L2-Switched-Domänen von Layer 2 geändert. Die CAM-Nachschlagetabellen (Content-Addressable Memory) auf jeder Switch Supervisor Engine werden durch einen SA-Lernprozess aufgefüllt. Die Tabellen geben an, welcher Ausgangsport jeden empfangenen Frame weiterleitet. Wenn das Ziel unbekannt ist oder der Frame für eine Broadcast- oder Multicast-Adresse bestimmt ist, ist der Prozess zum Erlernen von Adressen unvollständig. Wenn der Prozess unvollständig ist, wird der Frame an alle Ports in diesem VLAN weitergeleitet (geflutet). Der Switch muss auch erkennen, welche Frames durch das System geschaltet werden sollen und welche Frames an die Switch-CPU selbst weitergeleitet werden sollen. Die Switch-CPU wird auch als Network Management Processor (NMP) bezeichnet.

Sondereinträge in der CAM-Tabelle werden zur Erstellung der Catalyst-Kontrollebene verwendet. Diese Sondereinträge werden Systemeinträge genannt. Die Steuerungsebene empfängt und leitet den Datenverkehr an den NMP über einen internen Switch-Port weiter. Durch die Verwendung von Protokollen mit bekannten Ziel-MAC-Adressen kann der Datenverkehr auf Kontrollebene vom Datenverkehr getrennt werden.

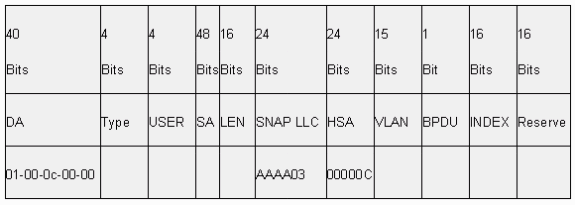

Cisco verfügt über einen reservierten Bereich von Ethernet-MAC- und Protokolladressen, wie die Tabelle in diesem Abschnitt zeigt. Dieses Dokument behandelt jede reservierte Adresse im Detail, aber diese Tabelle bietet eine Zusammenfassung, um die folgenden Vorteile zu nutzen:

| Funktion | SNAP1 HDLC2-Protokolltyp | Ziel-Multicast-MAC |

|---|---|---|

| PAgP3 | 0 x 0104 | 01-00-0c-cc-cc-cc |

| PVST+, RPVST+4 | 0 x 010 b | 01-00-0c-cc-cd |

| VLAN-Bridge | 0 x 010 C | 01-00-0c-cd-cd-ce |

| UDLD5 | 0 x 0111 | 01-00-0c-cc-cc-cc |

| CDP | 0 x 2000 | 01-00-0c-cc-cc-cc |

| DTP6 | 0 x 2004 | 01-00-0c-cc-cc-cc |

| STP-UplinkFast | 0 x 200 a | 01-00-0c-cd-cd-cd |

| IEEE Spanning Tree 802.1D | K/A - DSAP7 42 SSAP8 42 | 01-80-c2-00-00-00 |

| ISL9 | K/A | 01-00-0c-00-00-00-00 |

| VTP10 | 0 x 2003 | 01-00-0c-cc-cc-cc |

| IEEE-Pause 802.3x | K/A - DSAP 81 SSAP 80 | 01-80-C2-00-00-00>0F |

1 SNAP = Subnetzwerk Access Protocol

2 HDLC = High Level Data Link Control.

3 PAgP = Port Aggregation Protocol

4 PVST+ = Per VLAN Spanning Tree+ und RPVST+ = Rapid PVST+

5 UDLD = UniDirectional Link Detection.

6 DTP = Dynamic Trunking Protocol

7 DSAP = Ziel Service Access Point.

8 SSAP = Source Service Access Point

9 ISL = Inter-Switch Link.

10 VTP = VLAN Trunk Protocol

Die meisten Cisco Steuerungsprotokolle verwenden eine IEEE 802.3-SNAP-Kapselung, die Logical Link Control (LLC) 0xAAAA03 und Organizational Unique Identifier (OUI) 0x0000C umfasst. Sie können dies in einer LAN-Analyzer-Ablaufverfolgung sehen.

Diese Protokolle setzen eine Punkt-zu-Punkt-Verbindung voraus. Beachten Sie, dass die absichtliche Verwendung von Multicast-Zieladressen es zwei Catalyst-Switches ermöglicht, transparent über Switches zu kommunizieren, die nicht von Cisco stammen. Geräte, die die Frames nicht verstehen und abfangen, überfluten sie einfach. Point-to-Multipoint-Verbindungen in Umgebungen mit Geräten verschiedener Anbieter können jedoch zu inkonsistentem Verhalten führen. Vermeiden Sie im Allgemeinen Point-to-Multipoint-Verbindungen in Umgebungen mit Geräten verschiedener Anbieter. Diese Protokolle enden an Layer-3-Routern und funktionieren nur innerhalb einer Switch-Domäne. Diese Protokolle erhalten eine Priorisierung gegenüber Benutzerdaten, indem sie ASIC-Verarbeitung (Application-Specific Integrated Circuit) und -zeitplanung eingeben.

Nun wenden wir uns der SA zu. Switch-Protokolle verwenden eine MAC-Adresse, die einer Bank mit verfügbaren Adressen entnommen wird. Ein EPROM auf dem Chassis stellt die Bank der verfügbaren Adressen bereit. Geben Sie den Befehl show module ein, um die Adressbereiche anzuzeigen, die jedem Modul für die Sourcing von Datenverkehr zur Verfügung stehen, z. B. STP Bridge Protocol Data Units (BPDUs) oder ISL Frames. Dies ist eine Beispielbefehlsausgabe:

>show module

…

Mod MAC-Address(es) Hw Fw Sw

--- -------------------------------------- ------ ---------- -----------------

1 00-01-c9-da-0c-1e to 00-01-c9-da-0c-1f 2.2 6.1(3) 6.1(1d)

00-01-c9-da-0c-1c to 00-01-c9-da-0c-1

00-d0-ff-88-c8-00 to 00-d0-ff-88-cb-ff

!--- These are the MACs for sourcing traffic.

VLAN 1

VLAN 1 hat in Catalyst-Netzwerken eine besondere Bedeutung.

Beim Trunking verwendet die Catalyst Supervisor Engine immer das Standard-VLAN VLAN 1, um eine Reihe von Steuerungs- und Verwaltungsprotokollen zu kennzeichnen. Zu diesen Protokollen gehören CDP, VTP und PAgP. Alle Switch-Ports, einschließlich der internen Schnittstelle sc0, sind standardmäßig als Mitglieder von VLAN 1 konfiguriert. Alle Trunks übertragen standardmäßig VLAN 1.

Diese Definitionen sind erforderlich, um einige häufig verwendete Begriffe in Catalyst-Netzwerken zu klären:

-

Das Management-VLAN ist der Standort sc0 für CatOS- und Low-End-Switches. Sie können dieses VLAN ändern. Berücksichtigen Sie dies beim Zusammenspiel von CatOS- und Cisco IOS-Switches.

-

Das native VLAN ist das VLAN, zu dem ein Port zurückgegeben wird, wenn er kein Trunking ist. Darüber hinaus ist das native VLAN das nicht gekennzeichnete VLAN auf einem IEEE 802.1Q-Trunk.

Es gibt mehrere gute Gründe, ein Netzwerk zu optimieren und das Verhalten von Ports in VLAN 1 zu ändern:

-

Wenn der Durchmesser von VLAN 1, wie jedes andere VLAN, groß genug ist, um ein Stabilitätsrisiko zu darstellen, insbesondere aus der Perspektive eines STP, müssen Sie das VLAN zurückschneiden. Weitere Informationen finden Sie im Abschnitt "Switch-Management-Schnittstelle und natives VLAN".

-

Um die Fehlerbehebung zu vereinfachen und die verfügbaren CPU-Zyklen zu maximieren, müssen die Daten der Steuerungsebene in VLAN 1 von den Benutzerdaten getrennt gehalten werden. Vermeiden Sie Layer-2-Schleifen in VLAN 1, wenn Sie mehrschichtige Campus-Netzwerke ohne STP entwerfen. Um Layer-2-Schleifen zu vermeiden, müssen Sie VLAN 1 manuell von den Trunk-Ports löschen.

Beachten Sie in der Zusammenfassung die folgenden Informationen zu Trunks:

-

CDP-, VTP- und PAgP-Updates werden immer auf Trunks mit einem VLAN 1-Tag weitergeleitet. Dies ist auch der Fall, wenn VLAN 1 aus den Trunks entfernt wurde und nicht das native VLAN ist. Wenn Sie VLAN 1 für Benutzerdaten löschen, hat die Aktion keine Auswirkungen auf den Steuerungsebenen-Datenverkehr, der noch unter Verwendung von VLAN 1 gesendet wird.

-

Auf einem ISL-Trunk werden DTP-Pakete über VLAN1 gesendet. Dies ist auch der Fall, wenn VLAN 1 vom Trunk gelöscht wurde und nicht mehr das native VLAN ist. Auf einem 802.1Q-Trunk werden DTP-Pakete über das native VLAN gesendet. Dies ist auch dann der Fall, wenn das native VLAN vom Trunk gelöscht wurde.

-

In PVST+ werden die 802.1Q IEEE-BPDUs nicht getaggt im allgemeinen Spanning Tree VLAN 1 weitergeleitet, um die Interoperabilität mit anderen Anbietern zu gewährleisten, es sei denn, VLAN 1 wurde aus dem Trunk entfernt. Dies ist unabhängig von der nativen VLAN-Konfiguration der Fall. Cisco PVST+ BPDUs werden für alle anderen VLANs gesendet und getaggt. Weitere Informationen finden Sie im Abschnitt Spanning Tree Protocol.

-

802.1s MST-BPDUs (Multiple Spanning Tree) werden immer in VLAN 1 auf ISL- und 802.1Q-Trunks gesendet. Dies gilt auch dann, wenn VLAN 1 aus den Trunks entfernt wurde.

-

Deaktivieren Sie VLAN 1 auf Trunks zwischen MST-Bridges und PVST+-Bridges nicht. Wenn VLAN 1 deaktiviert ist, muss die MST-Bridge jedoch als Root-Bridge fungieren, damit alle VLANs die MST-Bridge-Platzierung der Begrenzungsports im Root-Inkonsistent-Status vermeiden. Weitere Informationen finden Sie unter Understanding Multiple Spanning Tree Protocol (802.1s).

Standardfunktionen

Dieser Abschnitt des Dokuments konzentriert sich auf grundlegende Switching-Funktionen, die in jeder Umgebung zum Einsatz kommen. Konfigurieren Sie diese Funktionen auf allen Cisco IOS Software Catalyst Switching-Geräten im Kundennetzwerk.

VLAN-Trunk-Protokoll

Zweck

Eine VTP-Domäne, die auch als VLAN-Management-Domäne bezeichnet wird, besteht aus einem oder mehreren verbundenen Switches über einen Trunk, der denselben VTP-Domänennamen verwendet. VTP wurde entwickelt, um Benutzern die zentrale Durchführung von VLAN-Konfigurationsänderungen auf einem oder mehreren Switches zu ermöglichen. VTP kommuniziert die Änderungen automatisch mit allen anderen Switches in der VTP-Domäne (Netzwerk). Sie können einen Switch so konfigurieren, dass er sich nur in einer VTP-Domäne befindet. Bevor Sie VLANs erstellen, bestimmen Sie den VTP-Modus, der im Netzwerk verwendet werden soll.

Überblick

VTP ist ein Layer-2-Messaging-Protokoll. VTP verwaltet das Hinzufügen, Löschen und Umbenennen von VLANs auf netzwerkweiter Basis, um eine konsistente VLAN-Konfiguration zu gewährleisten. VTP minimiert Fehlkonfigurationen und Inkonsistenzen in der Konfiguration, die zu einer Reihe von Problemen führen können. Zu den Problemen gehören doppelte VLAN-Namen, falsche VLAN-Typspezifikationen und Sicherheitsverletzungen.

Standardmäßig befindet sich der Switch im VTP-Servermodus und befindet sich im Zustand "no management domain". Diese Standardeinstellungen ändern sich, wenn der Switch eine Anzeige für eine Domäne über einen Trunk-Link empfängt oder wenn eine Management-Domäne konfiguriert ist.

Das VTP-Protokoll kommuniziert zwischen Switches mithilfe eines bekannten Ethernet-Ziel-Multicast-MAC (01-00-0c-cc-cc) und des SNAP-HDLC-Protokolltyps 0x2003. Ähnlich wie andere systeminterne Protokolle verwendet VTP auch eine IEEE 802.3-SNAP-Kapselung, die LLC 0xAAAA03 und OUI 0x0000C umfasst. Sie können dies in einer LAN-Analyzer-Ablaufverfolgung sehen. VTP funktioniert nicht über Nicht-Trunk-Ports. Daher können Nachrichten erst gesendet werden, wenn der DTP-Trunk aktiviert wurde. Mit anderen Worten: VTP ist eine Nutzlast von ISL oder 802.1Q.

Zu den Meldungstypen gehören:

-

Zusammenfassende Anzeigen alle 300 Sekunden (Sek.)

-

Teilanzeigen und Anfordern von Anzeigen, wenn Änderungen vorgenommen werden

-

Joins, wenn VTP Pruning aktiviert ist

Die Revisionsnummer der VTP-Konfiguration wird bei jeder Änderung auf einem Server um eine erhöht, und diese Tabelle wird über die Domäne verteilt.

Beim Löschen eines VLANs geben Ports, die einst Mitglied des VLANs waren, einen inaktiven Status ein. Wenn ein Switch im Client-Modus beim Start die VTP VLAN-Tabelle nicht entweder von einem VTP-Server oder einem anderen VTP-Client empfangen kann, werden alle Ports in VLANs außer dem Standard-VLAN 1 deaktiviert.

Sie können die meisten Catalyst Switches für den Betrieb in einem der folgenden VTP-Modi konfigurieren:

-

Server - Im VTP-Servermodus können Sie:

-

Erstellen von VLANs

-

Ändern von VLANs

-

VLANs löschen

-

Angeben weiterer Konfigurationsparameter, z. B. VTP-Version und VTP-Bereinigung, für die gesamte VTP-Domäne

VTP-Server geben ihre VLAN-Konfiguration an andere Switches in derselben VTP-Domäne weiter. VTP-Server synchronisieren ihre VLAN-Konfiguration auch mit anderen Switches auf der Grundlage von Meldungen, die über Trunk-Links empfangen werden. Der VTP-Server ist der Standardmodus.

-

-

Client - VTP-Clients verhalten sich wie VTP-Server. Sie können VLANs auf einem VTP-Client jedoch nicht erstellen, ändern oder löschen. Darüber hinaus speichert der Client das VLAN nach einem Neustart nicht, da keine VLAN-Informationen im NVRAM geschrieben wurden.

-

Transparent - VTP-transparente Switches sind nicht am VTP beteiligt. Ein VTP-transparenter Switch meldet seine VLAN-Konfiguration nicht an und synchronisiert seine VLAN-Konfiguration nicht auf der Grundlage empfangener Meldungen. In VTP-Version 2 leiten transparente Switches jedoch VTP-Meldungen weiter, dass die Switches ihre Trunk-Schnittstellen empfangen.

| Funktion | Server | Client | Transparent | Aus1 |

|---|---|---|---|---|

| Quell-VTP-Nachrichten | Ja | Ja | Nein | — |

| Abhören von VTP-Nachrichten | Ja | Ja | Nein | — |

| Erstellen von VLANs | Ja | Nein | Ja (nur lokal von Bedeutung) | — |

| VLANs speichern | Ja | Nein | Ja (nur lokal von Bedeutung) | — |

1 Die Cisco IOS Software kann VTP nicht mit dem Aus-Modus deaktivieren.

Diese Tabelle enthält eine Zusammenfassung der Erstkonfiguration:

| Funktion | Standardwert |

|---|---|

| VTP-Domänenname | Null |

| VTP-Modus | Server |

| VTP-Version | Version 1 ist aktiviert. |

| VTP-Bereinigung | Deaktiviert |

Im VTP-Modus werden VTP-Updates einfach ignoriert. Die bekannte VTP-Multicast-MAC-Adresse wird vom System-CAM entfernt, der normalerweise zum Erfassen von Steuerungs-Frames und zum Weiterleiten an die Supervisor Engine verwendet wird. Da das Protokoll eine Multicast-Adresse verwendet, überflutet der Switch im transparenten Modus oder ein Switch eines anderen Anbieters den Frame einfach mit anderen Cisco Switches in der Domäne.

VTP Version 2 (VTPv2) bietet die in dieser Liste beschriebene funktionale Flexibilität. VTPv2 ist jedoch nicht mit VTP Version 1 (VTPv1) kompatibel:

-

Unterstützung für Token-Ring

-

Unterstützung nicht erkannter VTP-Informationen - Switches geben jetzt Werte weiter, die sie nicht analysieren können.

-

Versionsabhängiger transparenter Modus - Der transparente Modus überprüft den Domänennamen nicht mehr. Dies ermöglicht die Unterstützung von mehr als einer Domäne in einer transparenten Domäne.

-

Weitergabe von Versionsnummern - Wenn VTPv2 auf allen Switches möglich ist, können alle Switches mit der Konfiguration eines einzelnen Switches aktiviert werden.

Weitere Informationen finden Sie unter VTP (VLAN Trunk Protocol).

VTP-Betrieb der Cisco IOS-Software

Konfigurationsänderungen in CatOS werden unmittelbar nach einer Änderung in den NVRAM geschrieben. Im Gegensatz dazu speichert die Cisco IOS-Software Konfigurationsänderungen im NVRAM nur, wenn Sie den Befehl copy run start ausführen. VTP-Client- und -Serversysteme erfordern VTP-Updates von anderen VTP-Servern, damit diese ohne Benutzereingriff sofort im NVRAM gespeichert werden können. Die VTP-Aktualisierungsanforderungen werden vom CatOS-Standardbetrieb erfüllt, für das Update-Modell der Cisco IOS-Software ist jedoch ein alternativer Aktualisierungsvorgang erforderlich.

Für diese Änderung wurde in der Cisco IOS-Software für den Catalyst 6500 eine VLAN-Datenbank eingeführt, um VTP-Updates für VTP-Clients und -Server sofort zu speichern. In einigen Softwareversionen besteht diese VLAN-Datenbank in Form einer separaten Datei im NVRAM, der Datei "vlan.dat". Überprüfen Sie Ihre Softwareversion, um festzustellen, ob eine Sicherung der VLAN-Datenbank erforderlich ist. Wenn Sie den Befehl show vtp status ausführen, können Sie VTP/VLAN-Informationen anzeigen, die in der Datei "vlan.dat" für den VTP-Client oder den VTP-Server gespeichert sind.

Die gesamte VTP/VLAN-Konfiguration wird nicht in der Startkonfigurationsdatei im NVRAM gespeichert, wenn Sie den Befehl copy run start auf diesen Systemen ausführen. Dies gilt nicht für Systeme, die als VTP-transparent ausgeführt werden. Bei VTP-transparenten Systemen wird die gesamte VTP/VLAN-Konfiguration in der Startkonfigurationsdatei im NVRAM gespeichert, wenn Sie den Befehl copy run start ausführen.

In Cisco IOS Software-Versionen, die älter sind als die Cisco IOS-Softwareversion 12.1(11b)E, können Sie VTP und VLANs nur über den VLAN-Datenbankmodus konfigurieren. Der VLAN-Datenbankmodus ist ein separater Modus vom globalen Konfigurationsmodus. Der Grund für diese Konfigurationsanforderung ist, dass VTP-Nachbarn bei der Konfiguration des Geräts im VTP-Modus-Server oder VTP-Modus-Client die VLAN-Datenbank dynamisch über VTP-Meldungen aktualisieren können. Diese Updates sollen nicht automatisch an die Konfiguration weitergeleitet werden. Daher werden die VLAN-Datenbank und die VTP-Informationen nicht in der Hauptkonfiguration gespeichert, sondern im NVRAM in einer Datei mit dem Namen vlan.dat.

Dieses Beispiel zeigt, wie ein Ethernet-VLAN im VLAN-Datenbankmodus erstellt wird:

Switch#vlan database Switch(vlan)#vlan 3 VLAN 3 added: Name: VLAN0003 Switch(vlan)#exit APPLY completed. Exiting....

In der Cisco IOS Software Version 12.1(11b)E und höher können Sie VTP und VLANs über den VLAN-Datenbankmodus oder den globalen Konfigurationsmodus konfigurieren. Im VTP-Modus-Server oder im transparenten VTP-Modus aktualisiert die Konfiguration der VLANs die Datei "vlan.dat" im NVRAM. Diese Befehle werden jedoch nicht in der Konfiguration gespeichert. Daher werden die Befehle in der aktuellen Konfiguration nicht angezeigt.

Weitere Informationen finden Sie im Abschnitt VLAN-Konfiguration im globalen Konfigurationsmodus im Dokument Konfigurieren von VLANs.

Dieses Beispiel zeigt, wie Sie ein Ethernet-VLAN im globalen Konfigurationsmodus erstellen und die Konfiguration überprüfen:

Switch#configure terminal Switch(config#vtp mode transparent Setting device to VTP TRANSPARENT mode. Switch(config#vlan 3 Switch(config-vlan)#end Switch# OR Switch#vlan database Switch(vlan#vtp server Switch device to VTP SERVER mode. Switch(vlan#vlan 3 Switch(vlan#exit APPLY completed. Exiting.... Switch#

Hinweis: Die VLAN-Konfiguration wird in der Datei "vlan.dat" gespeichert, die im nichtflüchtigen Speicher gespeichert ist. Um eine vollständige Sicherung Ihrer Konfiguration durchzuführen, fügen Sie die Datei "vlan.dat" zusammen mit der Konfiguration in die Sicherung ein. Wenn dann der gesamte Switch oder das Supervisor Engine-Modul ersetzt werden muss, muss der Netzwerkadministrator beide Dateien hochladen, um die vollständige Konfiguration wiederherzustellen:

-

Die Datei "vlan.dat"

-

Die Konfigurationsdatei

VTP und erweiterte VLANs

Die Funktion Extended System ID (Erweiterte System-ID) wird verwendet, um die VLAN-Identifizierung mit erweitertem Bereich zu ermöglichen. Wenn die Extended System ID aktiviert ist, wird der Pool der für den VLAN Spanning Tree verwendeten MAC-Adressen deaktiviert und eine einzige MAC-Adresse hinterlassen, die den Switch identifiziert. Die Catalyst IOS Software-Version 12.1(11b)EX und 12.1(13)E bieten erweiterte System-ID-Unterstützung für Catalyst 6000/6500, um 4096 VLANs gemäß IEEE 802.1Q-Standard zu unterstützen. Diese Funktion wurde in der Cisco IOS Software Release 12.1(12c)EW für Catalyst 4000-/4500-Switches eingeführt. Diese VLANs sind in mehrere Bereiche eingeteilt, die jeweils unterschiedlich verwendet werden können. Einige dieser VLANs werden bei Verwendung des VTP auf andere Switches im Netzwerk verteilt. Die VLANs mit erweitertem Bereich werden nicht propagiert, daher müssen Sie VLANs mit erweitertem Bereich manuell auf jedem Netzwerkgerät konfigurieren. Diese erweiterte System-ID-Funktion entspricht der MAC-Adressenreduzierungsfunktion in Catalyst OS.

In dieser Tabelle werden die VLAN-Bereiche beschrieben:

| VLANs | Bereich | Verwendung | Wird durch VTP weitergeleitet? |

|---|---|---|---|

| 0.4095 | Reserviert | Nur zur Verwendung im System. Sie können diese VLANs nicht sehen oder verwenden. | — |

| 1 | Normal | Cisco Standard. Sie können dieses VLAN verwenden, aber nicht löschen. | Ja |

| 2-1001 | Normal | Für Ethernet-VLANs. Sie können diese VLANs erstellen, verwenden und löschen. | Ja |

| 1002-1005 | Normal | Cisco legt die Standardwerte für FDDI und Token Ring fest. Sie können die VLANs 1002-1005 nicht löschen. | Ja |

| 1006-4094 | Reserviert | Nur für Ethernet-VLANs. | Nein |

Switch-Protokolle verwenden eine MAC-Adresse, die von einer Bank der verfügbaren Adressen übernommen wurde, die ein EPROM im Chassis als Teil von Bridge-IDs für VLANs bereitstellt, die unter PVST+ und RPVST+ ausgeführt werden. Die Catalyst 6000/6500- und Catalyst 4000/4500-Switches unterstützen entweder 1024- oder 64-MAC-Adressen, die vom Chassis-Typ abhängen.

Catalyst Switches mit 1024 MAC-Adressen aktivieren standardmäßig keine Extended System ID. MAC-Adressen werden sequenziell zugewiesen, wobei die erste MAC-Adresse im Bereich, der VLAN 1 zugewiesen ist, die zweite MAC-Adresse im Bereich, der VLAN 2 zugewiesen ist usw. Dadurch können die Switches 1024 VLANs unterstützen, und jedes VLAN verwendet eine eindeutige Bridge-ID.

| Chassis-Typ | Chassis-Adresse |

|---|---|

| WS-C4003-S1, WS-C4006-S2 | 1024 |

| WS-C4503, WS-C4506 | 641 |

| WS-C6509-E, WS-C6509, WS-C6509-NEB, WS-C6506-E, WS-C6506, WS-C6009, WS-C6006, OSR-760 9-AC, OSR-7609-DC | 1024 |

| WS-C6513, WS-C6509-NEB-A, WS-C6504-E, WS-C6503-E, WS-C6503, CISCO7603, CISCO7606, CISCO76 09, CISCO7613 | 641 |

1 Chassis mit 64 MAC-Adressen aktiviert standardmäßig die erweiterte System-ID, die jedoch nicht deaktiviert werden kann.

Weitere Informationen finden Sie im Abschnitt Understanding the Bridge ID (Die Bridge-ID) unter Konfigurieren von STP und IEEE 802.1s MST.

Für Switches der Catalyst-Serie mit 1024 MAC-Adressen ermöglicht die Aktivierung der Extended System ID die Unterstützung von 4096 VLANs, die unter PVST+ ausgeführt werden, oder von 16 MISTP-Instanzen, eindeutige IDs zu besitzen, ohne dass die Anzahl der für den Switch erforderlichen MAC-Adressen erhöht werden muss. Die erweiterte System-ID reduziert die Anzahl der für das STP erforderlichen MAC-Adressen von einer pro VLAN- oder MISTP-Instanz auf eine pro Switch.

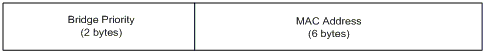

Diese Abbildung zeigt die Bridge-ID, wenn die Extended System ID nicht aktiviert ist. Die Bridge-ID besteht aus einer 2-Byte-Bridge-Priorität und einer 6-Byte-MAC-Adresse.

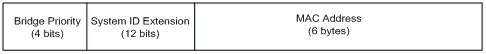

Die erweiterte System-ID ändert die Spanning Tree Protocol (STP) Bridge Identifier-Komponente der Bridge Protocol Data Units (BPDU). Das ursprüngliche 2-Byte-Prioritätsfeld ist in 2 Felder unterteilt. Ein 4-Bit-Bridge-Prioritätsfeld und eine 12-Bit-System-ID-Erweiterung, die die VLAN-Nummerierung von 0-4095 ermöglicht.

Wenn die Extended System ID auf Catalyst Switches aktiviert ist, um VLANs mit erweitertem Bereich zu nutzen, muss sie auf allen Switches innerhalb derselben STP-Domäne aktiviert werden. Dies ist erforderlich, um die STP-Root-Berechnungen auf allen Switches konsistent zu halten. Wenn die Extended System ID aktiviert ist, wird die Root Bridge-Priorität zu einem Vielfachen von 4096 plus der VLAN-ID. Die Switches ohne Extended System ID können möglicherweise unbeabsichtigt Root beanspruchen, da sie bei der Auswahl ihrer Bridge-ID eine feinere Präzision aufweisen.

Es wird zwar empfohlen, eine konsistente Konfiguration der Extended System ID innerhalb derselben STP-Domäne beizubehalten, es ist jedoch nicht sinnvoll, die Extended System ID für alle Netzwerkgeräte durchzusetzen, wenn Sie neue Chassis mit 64 MAC-Adressen in die STP-Domäne einführen. Wenn zwei Systeme mit derselben Spanning-Tree-Priorität konfiguriert sind, ist es jedoch wichtig zu verstehen, dass das System ohne Extended System ID über eine bessere Spanning-Tree-Priorität verfügt. Führen Sie diesen Befehl aus, um die Konfiguration der erweiterten System-ID zu aktivieren:

Spanning-Tree Extended System-ID

Die internen VLANs werden in aufsteigender Reihenfolge zugewiesen, beginnend mit VLAN 1006. Es wird empfohlen, die Benutzer-VLANs möglichst nahe am VLAN 4094 zuzuweisen, um Konflikte zwischen den Benutzer-VLANs und den internen VLANs zu vermeiden. Geben Sie den Befehl show vlan internal use on a switch ein, um die intern zugewiesenen VLANs anzuzeigen.

Switch#show vlan internal usage VLAN Usage ---- -------------------- 1006 online diag vlan0 1007 online diag vlan1 1008 online diag vlan2 1009 online diag vlan3 1010 online diag vlan4 1011 online diag vlan5 1012 PM vlan process (trunk tagging) 1013 Port-channel100 1014 Control Plane Protection 1015 L3 multicast partial shortcuts for VPN 0 1016 vrf_0_vlan0 1017 Egress internal vlan 1018 Multicast VPN 0 QOS vlan 1019 IPv6 Multicast Egress multicast 1020 GigabitEthernet5/1 1021 ATM7/0/0 1022 ATM7/0/0.1 1023 FastEthernet3/1 1024 FastEthernet3/2 ------deleted------

In nativem IOS kann die absteigende VLAN-Zuweisungsrichtlinie so konfiguriert werden, dass die internen VLANs in absteigender Reihenfolge zugewiesen werden. Das CLI-Äquivalent für CatOS-Software wird nicht offiziell unterstützt.

VLAN-interne Zuweisungsrichtlinie absteigend

Cisco Konfigurationsempfehlung

VLANs können erstellt werden, wenn sich ein Catalyst 6500/6000 im VTP-Servermodus befindet, selbst wenn der VTP-Domänenname fehlt. Konfigurieren Sie zuerst den VTP-Domänennamen, bevor Sie VLANs auf Catalyst 6500/6000-Switches konfigurieren, auf denen die Cisco IOS-Systemsoftware ausgeführt wird. Die Konfiguration in dieser Reihenfolge gewährleistet Konsistenz mit anderen Catalyst Switches, auf denen CatOS ausgeführt wird.

Es gibt keine spezifische Empfehlung, ob der VTP-Client/Server-Modus oder der VTP-transparente Modus verwendet werden sollen. Einige Kunden bevorzugen trotz einiger Überlegungen, die in diesem Abschnitt angeführt werden, die einfache Verwaltung des VTP-Client/Server-Modus. Aus Redundanzgründen sollten in jeder Domäne zwei Switches im Servermodus vorhanden sein, in der Regel die beiden Switches auf dem Distribution Layer. Legen Sie für die übrigen Switches in der Domäne den Client-Modus fest. Wenn Sie den Client/Server-Modus unter Verwendung von VTPv2 implementieren, sollten Sie bedenken, dass eine höhere Revisionsnummer immer in derselben VTP-Domäne akzeptiert wird. Wenn ein Switch, der entweder im VTP-Client- oder Servermodus konfiguriert ist, in die VTP-Domäne eingeführt wird und eine höhere Revisionsnummer hat als die vorhandenen VTP-Server, wird die VLAN-Datenbank in der VTP-Domäne überschrieben. Wenn die Konfigurationsänderung nicht beabsichtigt ist und VLANs gelöscht werden, kann diese Überschrift zu einem schwerwiegenden Netzwerkausfall führen. Um sicherzustellen, dass die Client- oder Server-Switches immer über eine Konfigurationsrevisionsnummer verfügen, die niedriger ist als die des Servers, ändern Sie den Client-VTP-Domänennamen in einen anderen als den Standardnamen, und kehren dann zum Standard zurück. Mit dieser Aktion wird die Konfigurationsversion auf dem Client auf 0 gesetzt.

Die VTP-Fähigkeit bietet Vor- und Nachteile, um problemlos Änderungen in einem Netzwerk durchzuführen. Viele Unternehmen bevorzugen einen vorsichtigen Ansatz und verwenden den VTP-transparenten Modus aus folgenden Gründen:

-

Diese Vorgehensweise fördert eine gute Änderungskontrolle, da die Notwendigkeit, ein VLAN auf einem Switch oder Trunk-Port zu ändern, jeweils als ein Switch betrachtet werden muss.

-

Der transparente VTP-Modus schränkt das Risiko eines Administratorfehlers ein, z. B. das versehentliche Löschen eines VLAN. Solche Fehler können sich auf die gesamte Domäne auswirken.

-

VLANs können von Trunks nach unten zu Switches ohne Ports im VLAN abgeschnitten werden. Dies führt zu einer höheren Bandbreiteneffizienz bei Frame-Flooding. Die manuelle Beschneidung hat auch einen reduzierten Spanning-Tree-Durchmesser. Weitere Informationen finden Sie im Abschnitt Dynamic Trunking Protocol. Eine Switch-basierte VLAN-Konfiguration unterstützt diese Vorgehensweise ebenfalls.

-

Es besteht kein Risiko, dass ein neuer Switch mit einer höheren VTP-Revisionsnummer in das Netzwerk eingeführt wird, der die gesamte Domänen-VLAN-Konfiguration überschreibt.

-

Der transparente VTP-Modus der Cisco IOS Software wird in Campus Manager 3.2 unterstützt, der Teil von CiscoWorks2000 ist. Die frühere Einschränkung, dass mindestens ein Server in einer VTP-Domäne erforderlich ist, wurde entfernt.

| VTP-Befehle | Kommentare |

|---|---|

| VTP-Domänenname | CDP überprüft den Namen, um eine fehlerhafte Verkabelung zwischen den Domänen zu verhindern. Bei Domänennamen wird Groß- und Kleinschreibung unterschieden. |

| VTP-Modus {Server | Kunde | transparent} | VTP wird in einem der drei Modi betrieben. |

| vlan vlan_number | Dadurch wird ein VLAN mit der angegebenen ID erstellt. |

| switchport trunk allowed vlan_range | Dies ist ein Schnittstellenbefehl, mit dem Trunks VLANs bei Bedarf übertragen können. Der Standardwert ist "alle VLANs". |

| switchport trunk pruning vlan_range | Dies ist ein Schnittstellenbefehl, der den STP-Durchmesser durch manuelles Bereinigen begrenzt, z. B. auf Trunks vom Distribution Layer zum Access Layer, wo das VLAN nicht vorhanden ist. In der Standardeinstellung sind alle VLANs für die Bereinigung zulässig. |

Weitere Optionen

VTPv2 ist eine Anforderung in Token Ring-Umgebungen, in denen der Client/Server-Modus dringend empfohlen wird.

Im Abschnitt Cisco Konfigurationsempfehlungen dieses Dokuments werden die Vorteile der Beschneidung von VLANs empfohlen, um unnötiges Frame-Flooding zu vermeiden. Der Befehl vtp pruning löscht VLANs automatisch, wodurch das ineffiziente Flooding von Frames, die nicht benötigt werden, verhindert wird.

Hinweis: Anders als bei manueller VLAN-Bereinigung wird der Spanning-Tree-Durchmesser durch automatisches Beschneiden nicht begrenzt.

Die IEEE hat eine standardbasierte Architektur entwickelt, um VTP-ähnliche Ergebnisse zu erzielen. Als Mitglied des 802.1Q Generic Attribute Registration Protocol (GARP) ermöglicht das Generic VLAN Registration Protocol (GVRP) die Interoperabilität der VLAN-Verwaltung zwischen Anbietern. GVRP ist jedoch nicht Bestandteil dieses Dokuments.

Hinweis: Die Cisco IOS Software bietet keine Funktion für den VTP-Aus-Modus und unterstützt nur VTPv1 und VTPv2 mit Bereinigung.

Fast Ethernet-Autonegotiation

Zweck

Die Autonegotiation ist eine optionale Funktion des IEEE 802.3u Fast Ethernet (FE) Standards. Die Autonegotiation ermöglicht Geräten den automatischen Austausch von Informationen über Geschwindigkeit und Duplexfunktionen über eine Verbindung. Die Autonegotiation wird auf Layer 1 (L1) ausgeführt. Die Funktion ist auf Ports ausgerichtet, die Bereichen zugewiesen sind, in denen transiente Benutzer oder Geräte mit einem Netzwerk verbunden sind. Beispiele sind Access-Layer-Switches und -Hubs.

Überblick

Bei der Autonegotiation wird eine modifizierte Version des Link-Integritätstests für 10BASE-T-Geräte verwendet, um die Geschwindigkeit auszuhandeln und andere Autonegotiationsparameter auszutauschen. Der ursprüngliche 10BASE-T-Verbindungstest wird als Normal Link Pulse (NLP) bezeichnet. Die geänderte Version des Verbindungstests für die automatische Aushandlung mit 10/100 Mbit/s wird als Fast Link Pulse (FLP) bezeichnet. Die 10BASE-T-Geräte erwarten im Rahmen des Verbindungstests einen Burst-Puls alle 16 (+/-8) Millisekunden (ms). Bei der 10/100-Mbit/s-Autoübertragung sendet FLP diese Bursts alle 16 (+/-8) ms mit den zusätzlichen Impulsen alle 62,5 (+/-7) Mikrosekunden. Die Impulse innerhalb der Burst-Sequenz generieren Codewörter, die für den Kompatibilitätsaustausch zwischen Link-Partnern verwendet werden.

Bei 10BASE-T wird bei jedem Start einer Station ein Link Puls gesendet. Dies ist ein einzelner Impuls, der alle 16 ms gesendet wird. Die 10BASE-T-Geräte senden auch bei Inaktivität der Verbindung alle 16 ms einen Verbindungsimpuls. Diese Verbindungsimpulse werden auch als Heartbeat oder NLP bezeichnet.

Ein 100BASE-T-Gerät sendet FLP. Dieser Puls wird als Burst anstatt als Impuls gesendet. Der Burst ist innerhalb von 2 ms abgeschlossen und wird alle 16 ms wiederholt. Nach der Initialisierung überträgt das Gerät dem Verbindungspartner eine 16-Bit-FLP-Nachricht für die Aushandlung von Geschwindigkeit, Duplex und Flusssteuerung. Diese 16-Bit-Nachricht wird wiederholt gesendet, bis die Nachricht vom Partner bestätigt wurde.

Hinweis: Gemäß der IEEE 802.3u-Spezifikation können Sie einen Verbindungspartner nicht manuell für 100-Mbit/s-Vollduplex konfigurieren und trotzdem mit dem anderen Verbindungspartner eine Vollduplex-Verhandlung durchführen. Wenn Sie versuchen, einen Verbindungspartner für 100-Mbit/s-Vollduplex zu konfigurieren, und der andere Verbindungspartner für die Autonegotiation, führt dies zu einer Duplexungleichheit. Duplex-Inkongruenzen werden erzielt, da ein Verbindungspartner automatisch verhandelt und keine Autonegotiationsparameter vom anderen Verbindungspartner angezeigt werden. Der erste Verbindungspartner verwendet dann standardmäßig Halbduplex.

Alle Catalyst 6500 Ethernet-Switching-Module unterstützen 10/100 Mbit/s und Halbduplex oder Vollduplex. Geben Sie den Befehl show interface functions (Schnittstellenfunktionen anzeigen) ein, um diese Funktionalität auf anderen Catalyst Switches zu überprüfen.

Eine der häufigsten Ursachen für Leistungsprobleme bei 10/100-Mbit/s-Ethernet-Verbindungen tritt auf, wenn ein Port an der Verbindung mit Halbduplex betrieben wird, während der andere Port mit Vollduplex betrieben wird. Diese Situation tritt gelegentlich ein, wenn Sie einen oder beide Ports auf eine Verbindung zurücksetzen, und der Verhandlungsprozess führt nicht zu derselben Konfiguration für beide Verbindungspartner. Die Situation tritt auch ein, wenn Sie die eine Seite einer Verbindung neu konfigurieren und vergessen, die andere Seite neu zu konfigurieren. Sie können es vermeiden, leistungsbezogene Support-Anrufe zu tätigen, wenn Sie:

-

Erstellen einer Richtlinie, die die Konfiguration von Ports für das erforderliche Verhalten aller nicht-transienten Geräte erfordert

-

Durchsetzung der Politik durch angemessene Maßnahmen zur Änderungskontrolle

Typische Symptome des Leistungsproblems sind eine Erhöhung der Frame-Check-Sequenz (FCS), eine zyklische Redundanzprüfung (CRC), eine Ausrichtung oder laufende Zähler am Switch.

Im Halbduplex-Modus verfügen Sie über ein Paar Empfangsdrähte und ein Paar Übertragungsdrähte. Beide Drähte können nicht gleichzeitig verwendet werden. Das Gerät kann keine Übertragung durchführen, wenn ein Paket auf der Empfangsseite vorhanden ist.

Im Vollduplex-Modus verfügen Sie über das gleiche Empfangs- und Übertragungskabel. Beide können jedoch gleichzeitig verwendet werden, da die Funktionen Carrier Sense und Collision Detect deaktiviert wurden. Das Gerät kann gleichzeitig senden und empfangen.

Aus diesem Grund funktioniert eine Halb-Duplex-Vollduplex-Verbindung, aber es gibt eine große Anzahl von Kollisionen auf der Halb-Duplex-Seite, die zu einer schlechten Leistung führen. Die Kollisionen treten auf, weil das als Vollduplex konfigurierte Gerät Daten gleichzeitig übertragen kann.

Die Dokumente in dieser Liste besprechen die Autonegotiation im Detail. In diesen Dokumenten wird erklärt, wie die Autonegotiation funktioniert, und es werden verschiedene Konfigurationsoptionen erörtert:

-

Konfiguration und Fehlerbehebung für Ethernet 10/100/1000MB Half/Vollduplex Auto-Negotiation

-

Beheben von Problemen mit der NIC-Kompatibilität bei Cisco Catalyst Switches

Ein häufiges Missverständnis bei der Autoübertragung besteht darin, dass es möglich ist, einen Verbindungspartner für 100-Mbit/s-Vollduplex manuell zu konfigurieren und mit dem anderen Verbindungspartner automatisch Vollduplex auszuhandeln. Tatsächlich führt ein Versuch, dies zu einer Duplexungleichheit. Dies hat zur Folge, dass ein Verbindungspartner automatisch verhandelt, keine Auto-Negotiation-Parameter des anderen Verbindungspartners sieht und standardmäßig Halbduplex verwendet.

Die meisten Catalyst Ethernet-Module unterstützen 10/100 Mbit/s und Halbduplex/Vollduplex. Sie können dies jedoch bestätigen, wenn Sie den Befehl show interface mod /port functions (Schnittstellenmodus/Port-Funktionen anzeigen) ausführen.

FEFI

Far End Failure Indications (FEFI) schützt 100BASE-FX (Glasfaser)- und Gigabit-Schnittstellen, während die Autoübertragung 100BASE-TX (Kupfer) gegen physische Layer-/Signalisierungsfehler schützt.

Ein Fehler am anderen Ende ist ein Fehler in der Verbindung, die eine Station erkennen kann, die andere Station nicht. Ein nicht verbundenes Übertragungskabel ist ein Beispiel. In diesem Beispiel erhält die Sendestation noch gültige Daten und stellt fest, dass die Verbindung über den Link-Integritätsmonitor gut funktioniert. Die Sendestation kann jedoch nicht feststellen, dass die andere Station die Übertragung nicht empfängt. Eine 100BASE-FX-Station, die einen solchen Remote-Fehler erkennt, kann den übertragenen IDLE-Stream ändern, um ein spezielles Bitmuster zu senden, um den Nachbarn über den Remote-Fehler zu informieren. Das spezielle Bitmuster wird als FEFI-IDLE-Muster bezeichnet. Das FEFI-IDLE-Muster löst anschließend ein Herunterfahren des Remote-Ports (errDisable) aus. Weitere Informationen zum Schutz vor Fehlern finden Sie im Abschnitt UniDirectional Link Detection dieses Dokuments.

Diese Module/Hardware unterstützen FEFI:

-

Catalyst 6500/6000 und 4500/4000:

-

Alle 100BASE-FX-Module und GE-Module

-

Cisco Infrastruktur-Port-Empfehlung

Ob die Autoübertragung auf 10/100-Mbit/s-Verbindungen oder auf Geschwindigkeit und Duplex des Codes konfiguriert werden soll, hängt letztendlich vom Verbindungspartner oder vom Endgerät ab, das Sie mit einem Catalyst Switch-Port verbunden haben. Die Autonegotiation zwischen Endgeräten und Catalyst Switches funktioniert im Allgemeinen gut, und Catalyst Switches sind mit der IEEE 802.3u-Spezifikation konform. Wenn jedoch die Switches der Netzwerkschnittstellenkarte (NIC) oder des Anbieters nicht genau übereinstimmen, können Probleme auftreten. Darüber hinaus können anbieterspezifische erweiterte Funktionen, die nicht in der IEEE 802.3u-Spezifikation für die 10/100-Mbit/s-Autoübertragung beschrieben sind, zu Hardwarekompatibilität und anderen Problemen führen. Zu diesen erweiterten Funktionen gehören die Autopolarität und die Kabelintegrität. Dieses Dokument enthält ein Beispiel:

In einigen Situationen müssen Sie Host, Portgeschwindigkeit und Duplex einstellen. Führen Sie im Allgemeinen die folgenden grundlegenden Schritte zur Fehlerbehebung aus:

-

Stellen Sie sicher, dass die Autonegotiation auf beiden Seiten der Verbindung konfiguriert ist oder dass die feste Kodierung auf beiden Seiten konfiguriert ist.

-

In den Versionshinweisen finden Sie allgemeine Hinweise.

-

Überprüfen Sie die Version des Netzwerkkartentreibers oder -betriebssystems, die Sie ausführen. Oft ist der aktuelle Treiber oder Patch erforderlich.

Verwenden Sie in der Regel zunächst die Autonegotiation für jeden Verbindungspartner. Die Konfiguration der automatischen Verhandlung für transiente Geräte wie Laptops bietet eindeutige Vorteile. Die Autonegotiation funktioniert auch mit anderen Geräten gut, z. B.:

-

Mit nicht-transienten Geräten wie Servern und festen Workstations

-

Vom Switch zum Switch

-

Vom Switch zum Router

Aber aus einigen der in diesem Abschnitt erwähnten Gründe können Verhandlungsthemen entstehen. Unter Konfiguration und Fehlerbehebung von Ethernet 10/100/1000MB Half/Full Duplex Auto-Negotiation finden Sie grundlegende Schritte zur Fehlerbehebung in diesen Fällen.

Autonegotiation für deaktivieren:

-

Ports, die Netzwerkinfrastrukturgeräte wie Switches und Router unterstützen

-

Andere nicht-transiente Endsysteme wie Server und Drucker

Stets die Geschwindigkeit und die Duplexeinstellungen für diese Ports festschreiben.

Konfigurieren Sie diese 10/100-Mbit/s-Verbindungskonfigurationen manuell für Geschwindigkeit und Duplex, bei denen es sich in der Regel um Vollduplex mit 100 Mbit/s handelt:

-

Switch-to-Switch

-

Switch-to-Server

-

Switch-to-Router

Wenn die Portgeschwindigkeit auf Auto für einen 10/100-Mbit/s-Ethernet-Port eingestellt ist, werden Geschwindigkeit und Duplex automatisch verhandelt. Geben Sie diesen Schnittstellenbefehl ein, um den Port auf Auto (Automatisch) festzulegen:

Switch(config)#interface fastethernet slot/port Switch(config-if)#speed auto !--- This is the default.

Führen Sie die folgenden Schnittstellenbefehle aus, um Geschwindigkeit und Duplex zu konfigurieren:

Switch(config)#interface fastethernet slot/port Switch(config-if)#speed {10 | 100 | auto} Switch(config-if)#duplex {full | half}

Empfehlungen für Cisco Access Ports

Endbenutzer, mobile Mitarbeiter und transiente Hosts müssen autonome Verhandlungen führen, um das Management dieser Hosts auf ein Minimum zu reduzieren. Sie können die Autonegotiation auch mit Catalyst Switches durchführen. Häufig werden die neuesten NIC-Treiber benötigt.

Führen Sie diese globalen Befehle aus, um die automatische Verhandlung der Geschwindigkeit für den Port zu ermöglichen:

Switch(config)#interface fastethernet slot/port Switch(config-if)#speed auto

Hinweis: Wenn Sie die Portgeschwindigkeit auf Auto für einen 10/100-Mbit/s-Ethernet-Port festlegen, werden sowohl Geschwindigkeit als auch Duplex automatisch verhandelt. Sie können den Duplexmodus von Auto-Negotiation-Ports nicht ändern.

Wenn NICs oder anbieterspezifische Switches nicht genau der IEEE-Spezifikation 802.3u entsprechen, können Probleme auftreten. Darüber hinaus können anbieterspezifische erweiterte Funktionen, die nicht in der IEEE 802.3u-Spezifikation für die 10/100-Mbit/s-Autoübertragung beschrieben sind, zu Hardwarekompatibilität und anderen Problemen führen. Zu diesen erweiterten Funktionen gehören die Autopolarität und die Kabelintegrität.

Weitere Optionen

Wenn die automatische Verhandlung zwischen Switches deaktiviert ist, kann bei bestimmten Problemen auch die Layer-1-Fehleranzeige verloren gehen. Verwenden Sie Layer-2-Protokolle, um die Fehlererkennung zu verbessern, z. B. aggressive UDLD.

Die Autonegotiation erkennt diese Situationen nicht, auch wenn die Autoübertragung aktiviert ist:

-

Die Ports bleiben hängen und empfangen oder übertragen sie nicht.

-

Eine Seite der Linie ist oben, die andere Seite jedoch nicht mehr.

-

Glasfaserkabel sind verdrahtet

Bei der Autonegotiation werden diese Probleme nicht erkannt, da sie sich nicht auf der physischen Ebene befinden. Die Probleme können zu STP-Schleifen oder Datenverkehrslöchern führen.

UDLD kann all diese Fälle erkennen und beide Ports auf der Verbindung errdisable, wenn UDLD auf beiden Seiten konfiguriert ist. Auf diese Weise verhindert UDLD STP-Schleifen und schwarze Datenverkehrslöcher.

Gigabit Ethernet-Autonegotiation

Zweck

Gigabit Ethernet (GE) verfügt über ein umfassenderes Verfahren als das Verfahren für 10/100-Mbit/s-Ethernet (IEEE 802.3z). Bei GE-Ports wird die Autonegotiation für den Austausch von folgenden Elementen verwendet:

-

Flusssteuerungsparameter

-

Remote-Fehlerinformationen

-

Duplex-Informationen

Hinweis: GE-Ports der Catalyst-Serie unterstützen nur den Vollduplex-Modus.

IEEE 802.3z wurde durch die Spezifikationen IEEE 802.3:2000 ersetzt. Weitere Informationen finden Sie im Local and Metropolitan Area Networks + Drafts (LAN/MAN 802s) Standards Subscription ![]() .

.

Überblick

Im Gegensatz zur Autoübertragung mit 10/100-Mbit/s-FE beinhaltet die GE-Autonegotiation keine Verhandlung der Portgeschwindigkeit. Außerdem können Sie den Befehl set port speed (Portgeschwindigkeit festlegen) nicht ausführen, um die Autonegotiation zu deaktivieren. Die GE-Port-Aushandlung ist standardmäßig aktiviert, und die Ports an beiden Enden einer GE-Verbindung müssen die gleiche Einstellung haben. Die Verbindung wird nicht angezeigt, wenn die Ports an den einzelnen Enden der Verbindung inkonsistent eingestellt sind, was bedeutet, dass die ausgetauschten Parameter unterschiedlich sind.

Beispiel: Es gibt zwei Geräte, A und B. Auf jedem Gerät kann die automatische Verhandlung aktiviert oder deaktiviert sein. Diese Tabelle enthält mögliche Konfigurationen mit den jeweiligen Verbindungsstatus:

| Verhandlung | B Aktiviert | B Deaktiviert |

|---|---|---|

| A Aktiviert | nach oben auf beiden Seiten | A Down, B Up |

| Eine Deaktivierung | A up, B down | nach oben auf beiden Seiten |

In GE werden Synchronisierung und Autonegotiation (sofern aktiviert) beim Start der Verbindung mithilfe einer speziellen Sequenz reservierter Link-Code-Wörter ausgeführt.

Hinweis: Es gibt ein Wörterbuch gültiger Wörter, und nicht alle möglichen Wörter sind in GE gültig.

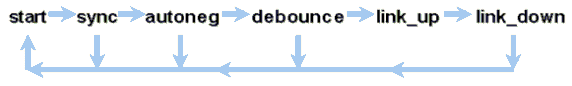

Die Lebensdauer einer GE-Verbindung kann folgendermaßen charakterisiert werden:

Ein Synchronisierungsverlust bedeutet, dass die MAC eine Verbindung nicht erkennt. Der Synchronisierungsverlust gilt unabhängig davon, ob die Autoübertragung aktiviert oder deaktiviert ist. Die Synchronisierung geht unter bestimmten Fehlern verloren, z. B. beim Empfang von drei ungültigen Wörtern in Folge. Wenn diese Bedingung 10 ms lang andauert, wird eine Bedingung für den Synchronisierungsfehler geltend gemacht, und der Link wird in den Status link_down geändert. Nach der Synchronisierung sind drei weitere gültige Inaktivitäten erforderlich, um neu synchronisiert zu werden. Andere Katastrophen, wie z. B. ein Verlust des Empfangssignals (Rx), verursachen ein Link-Down-Ereignis.

Die Autonegotiation ist Teil des Verbindungsprozesses. Wenn die Verbindung aktiv ist, ist die Autoverhandlungen beendet. Der Switch überwacht jedoch weiterhin den Verbindungsstatus. Wenn die Autoübertragung auf einem Port deaktiviert ist, ist die Autoübertragung nicht mehr möglich.

Die GE-Kupferspezifikation (1000BASE-T) unterstützt die Autonegotiation über einen Next Page Exchange. Next Page Exchange ermöglicht die automatische Verhandlung für Geschwindigkeiten von 10/100/1000 Mbit/s an Kupferports.

Hinweis: Die GE-Glasfaserspezifikation enthält jedoch nur Bestimmungen für die Aushandlung von Duplex, Flusssteuerung und Remote-Fehlererkennung. GE-Glasfaserports handeln die Portgeschwindigkeit nicht aus. Weitere Informationen zur Autonegotiation finden Sie in den Abschnitten 28 und 37 der Spezifikation IEEE 802.3-2002 ![]() .

.

Die Verzögerung des Synchronisierungsneustarts ist eine Softwarefunktion, die die gesamte Autonegotiationszeit steuert. Wenn die Autoübertragung innerhalb dieser Zeit nicht erfolgreich ist, startet die Firmware die Autonegotiation neu, falls ein Deadlock auftritt. Der Befehl sync-restart-delay hat nur Auswirkungen, wenn die Option Autoübertragung aktiviert ist.

Cisco Infrastruktur-Port-Empfehlung

Die Konfiguration der Autoübertragung ist in einer GE-Umgebung wesentlich wichtiger als in einer 10/100-Mbit/s-Umgebung. Deaktivieren Sie die automatische Verhandlung nur in folgenden Situationen:

-

An Switch-Ports, die an Geräte angeschlossen sind, die die Aushandlung nicht unterstützen können

-

Wenn Verbindungsprobleme aufgrund von Interoperabilitätsproblemen auftreten

Aktivieren Sie die Gigabit-Aushandlung auf allen Switch-to-Switch-Verbindungen und generell auf allen GE-Geräten. Der Standardwert für Gigabit-Schnittstellen ist Autoübertragung. Führen Sie diesen Befehl dennoch aus, um sicherzustellen, dass die Autonegotiation aktiviert ist:

switch(config)#interface type slot/port switch(config-If)#no speed !--- This command sets the port to autonegotiate Gigabit parameters.

Eine bekannte Ausnahme ist die Verbindung mit einem Gigabit Switch Router (GSR), der Cisco IOS Software ausführt, die älter ist als die Cisco IOS Software Release 12.0(10)S, die Flusssteuerung und Autoübertragung hinzugefügt hat. Schalten Sie in diesem Fall diese beiden Funktionen aus. Wenn Sie diese Funktionen nicht ausschalten, meldet der Switch-Port keine Verbindung, und der GSR meldet Fehler. Dies ist eine Beispielbefehlsfolge für die Benutzeroberfläche:

flowcontrol receive off flowcontrol send off speed nonegotiate

Empfehlungen für Cisco Access Ports

Da FLPs von Anbieter zu Anbieter unterschiedlich sein können, müssen Sie die Switch-to-Server-Verbindungen von Fall zu Fall betrachten. Bei Cisco Kunden traten bei Gigabit-Aushandlung für Sun-, HP- und IBM-Server einige Probleme auf. Lassen Sie alle Geräte die Gigabit-Autoübertragung verhandeln, es sei denn, der NIC-Anbieter gibt ausdrücklich etwas Anderes an.

Weitere Optionen

Die Flusssteuerung ist ein optionaler Teil der 802.3x-Spezifikation. Flusskontrolle muss ausgehandelt werden, wenn Sie sie verwenden. Geräte können oder können möglicherweise einen PAUSE-Frame senden und/oder darauf reagieren (bekannte MAC 01-80-C2-00-00-00 0F). Und die Geräte können der Flusskontrollanforderung des Nachbarn am anderen Ende möglicherweise nicht zustimmen. Ein Port mit einem zu füllenden Eingangspuffer sendet einen PAUSE-Frame an den Verbindungspartner. Der Verbindungspartner beendet die Übertragung und hält alle zusätzlichen Frames in den Ausgabepuffern des Verbindungspartners. Diese Funktion löst kein Problem mit Überbelegung im Dauerzustand. Die Funktion macht den Eingangspuffer jedoch effektiv um einen Bruchteil des Partner-Ausgabepuffers während des Bursts größer.

Die PAUSE-Funktion soll verhindern, dass eingehende Frames von Geräten (Switches, Routern oder Endstationen) aufgrund von Pufferüberlaufbedingungen, die eine kurzfristige Überlastung des vorübergehenden Datenverkehrs verursachen, unnötig verworfen werden. Ein Gerät mit Datenverkehrsüberlastung verhindert einen internen Pufferüberlauf, wenn das Gerät einen PAUSE-Frame sendet. Der PAUSE-Frame enthält einen Parameter, der angibt, wie lange der Vollduplex-Partner warten muss, bevor der Partner weitere Daten-Frames sendet. Der Partner, der den PAUSE-Frame empfängt, sendet für den angegebenen Zeitraum keine Daten mehr. Wenn dieser Timer abläuft, beginnt die Station erneut, Datenframes zu senden, von wo aus die Station abgeschaltet wurde.

Eine Station, die eine PAUSE ausgibt, kann einen anderen PAUSE-Frame ausgeben, der einen Parameter von null Zeit enthält. Durch diese Aktion wird der restliche Pausenzeitraum abgebrochen. Ein neu empfangener PAUSE-Frame überschreibt also alle derzeit laufenden PAUSE-Operationen. Die Station, die den PAUSE-Frame ausgibt, kann außerdem die PAUSE-Zeit verlängern. Die Station gibt einen weiteren PAUSE-Frame aus, der einen Nicht-Nullzeitparameter vor Ablauf der ersten PAUSE-Periode enthält.

Dieser PAUSE-Vorgang ist keine datenflussbasierte Flusskontrolle. Der Vorgang ist ein einfacher Start-Stopp-Mechanismus, der dem Gerät, das den PAUSE-Frame gesendet hat, die Möglichkeit gibt, die Pufferüberlastung zu reduzieren.

Diese Funktion wird am besten für Verbindungen zwischen Access-Ports und End-Hosts verwendet, bei denen der Host-Ausgabepuffer potenziell so groß ist wie der virtuelle Speicher. Switch-to-Switch bietet nur begrenzte Vorteile.

Führen Sie folgende Schnittstellenbefehle aus, um dies an den Switch-Ports zu steuern:

flowcontrol {receive | send} {off | on | desired}

>show port flowcontrol

Port Send FlowControl Receive FlowControl RxPause TxPause

admin oper admin oper

----- -------- -------- -------- -------- ------- -------

6/1 off off on on 0 0

6/2 off off on on 0 0

6/3 off off on on 0 0

Hinweis: Alle Catalyst-Module reagieren auf PAUSE-Frames, wenn sie ausgehandelt werden. Einige Module (z. B. WS-X5410 und WS-X4306) senden niemals Pausen-Frames, selbst wenn sie dies aushandeln, da sie nicht blockieren.

Dynamisches Trunking Protocol

Zweck

Um VLANs zwischen Geräten zu erweitern, identifizieren Trunks vorübergehend die ursprünglichen Ethernet-Frames und markieren (lokal anschließen) sie. Auf diese Weise können die Frames über eine einzelne Verbindung Multiplex-Modus betrieben werden. Außerdem wird sichergestellt, dass zwischen Switches separate VLAN-Broadcast- und Sicherheitsdomänen beibehalten werden. In den CAM-Tabellen wird die Zuordnung zwischen Frame und VLAN innerhalb der Switches beibehalten.

Überblick

DTP ist die zweite Generation von Dynamic ISL (DISL). DISL wird nur von ISL unterstützt. DTP unterstützt sowohl ISL als auch 802.1Q. Diese Unterstützung stellt sicher, dass die Switches an beiden Enden eines Trunks die verschiedenen Parameter von Trunking-Frames vereinbaren. Zu diesen Parametern gehören:

-

Konfigurierter Kapselungstyp

-

Natives VLAN

-

Hardware-Funktionalität

Die DTP-Unterstützung trägt außerdem zum Schutz vor der Flutung getaggter Frames durch Nicht-Trunk-Ports bei, was ein potenziell schwerwiegendes Sicherheitsrisiko darstellt. DTP schützt vor solchen Überflutungen, da gewährleistet wird, dass sich die Ports und ihre Nachbarn in einem konsistenten Zustand befinden.

Trunking-Modus

DTP ist ein Layer-2-Protokoll, das Konfigurationsparameter zwischen einem Switch-Port und seinem Nachbarn aushandelt. DTP verwendet eine weitere bekannte Multicast-MAC-Adresse von 01-00-0c-cc-cc und einen SNAP-Protokolltyp von 0x2004. In dieser Tabelle werden die Funktionen für die einzelnen DTP-Verhandlungsmodi beschrieben:

| Modus | Funktion | Übertragen von DTP-Frames? | Endzustand (Lokaler Port) |

|---|---|---|---|

| Dynamisches Auto (entspricht dem Modus Auto in CatOS) | Stellt den Port bereit, den Link in einen Trunk zu konvertieren. Der Port wird zu einem Trunk-Port, wenn der benachbarte Port in den bzw. den wünschenswerten Modus eingestellt ist. | Ja, regelmäßig | Trunking |

| Trunk (entspricht dem Modus ON in CatOS) | Versetzt den Port in den permanenten Trunking-Modus und versucht über Aushandlungen, den Link in einen Trunk umzuwandeln. Der Port wird zu einem Trunk-Port, selbst wenn der benachbarte Port mit der Änderung nicht einverstanden ist. | Ja, regelmäßig | Trunking, bedingungslos |

| unverhandeln | Versetzt den Port in den permanenten Trunking-Modus, erlaubt dem Port jedoch nicht, DTP-Frames zu generieren. Sie müssen den benachbarten Port manuell als Trunk-Port konfigurieren, um eine Trunk-Verbindung herzustellen. Dies ist nützlich für Geräte, die kein DTP unterstützen. | Nein | Trunking, bedingungslos |

| Dynamisch wünschenswert (CatOS-ähnlicher Befehl ist wünschenswert) | Der Port versucht aktiv, den Link in einen Trunk-Link umzuwandeln. Der Port wird zu einem Trunk-Port, wenn der benachbarte Port eingeschaltet ist, wünschenswert ist oder automatisch aktiviert ist. | Ja, regelmäßig | Sie endet nur dann im Trunking-Zustand, wenn der Remote-Modus eingeschaltet, automatisch oder wünschenswert ist. |

| Zugriff | Versetzt den Port in den permanenten Nicht-Trunking-Modus und versucht über Aushandlungen, den Link in einen Nicht-Trunk-Link umzuwandeln. Der Port wird zu einem Nicht-Trunk-Port, selbst wenn der benachbarte Port der Änderung nicht zustimmt. | Nein, im Steady-State, sondern sendet Informationen, um die Fernerkennung nach einer Änderung von On zu beschleunigen. | Nicht-Trunking |

Hinweis: Der ISL- und 802.1Q-Kapselungstyp kann eingestellt oder ausgehandelt werden.

In der Standardkonfiguration setzt DTP folgende Eigenschaften für die Verbindung voraus:

-

Point-to-Point-Verbindungen und Cisco Geräte unterstützen 802.1Q-Trunk-Ports, die nur Punkt-zu-Punkt-Ports sind.

-

Während der DTP-Aushandlung nehmen die Ports nicht am STP teil. Der Port wird dem STP erst hinzugefügt, nachdem der Port-Typ zu einem der folgenden drei Typen geworden ist:

-

Zugriff

-

ISL

-

802.1Q

PAgP ist der nächste Prozess, der ausgeführt wird, bevor der Port an STP teilnimmt. PAgP wird für die EtherChannel-Automatisierung verwendet.

-

-

VLAN 1 ist immer auf dem Trunk-Port vorhanden. Wenn der Port im ISL-Modus als Trunking fungiert, werden DTP-Pakete in VLAN 1 gesendet. Wenn der Port im ISL-Modus kein Trunking durchführt, werden die DTP-Pakete im nativen VLAN gesendet (für 802.1Q-Trunking- oder Nicht-Trunking-Ports).

-

DTP-Pakete übertragen den VTP-Domänennamen sowie die Trunk-Konfiguration und den Admin-Status. Der VTP-Domänenname muss übereinstimmen, damit ein ausgehandelter Trunk aktiviert werden kann. Diese Pakete werden während der Aushandlung alle zwei Sekunden und nach der Aushandlung alle 30 Sekunden gesendet. Wenn ein Port im automatischen oder wünschenswerten Modus ein DTP-Paket nicht innerhalb von 5 Minuten (min) erkennt, wird der Port als Nicht-Trunk festgelegt.

Achtung: Sie müssen verstehen, dass die Modi Trunk, Unegotiate und Zugriff explizit angeben, in welchem Zustand der Port endet. Eine fehlerhafte Konfiguration kann zu einem gefährlichen/inkonsistenten Zustand führen, in dem eine Seite Trunking und die andere keine Trunking-Komponente ist.

Achtung: Sie müssen verstehen, dass die Modi Trunk, Unegotiate und Zugriff explizit angeben, in welchem Zustand der Port endet. Eine fehlerhafte Konfiguration kann zu einem gefährlichen/inkonsistenten Zustand führen, in dem eine Seite Trunking und die andere keine Trunking-Komponente ist.

Weitere Informationen zu ISL finden Sie unter Konfigurieren von ISL-Trunking auf Catalyst Switches der Serien 5500/5000 und 6500/6000. Weitere Informationen zu 802.1Q-Kapselung mit Cisco CatOS-Systemsoftware finden Sie unter Trunking zwischen Catalyst Switches der Serien 4500/400, 5500/5000 und 6500/600.

Kapselungstyp

ISL-Übersicht

ISL ist ein proprietäres Trunking Protocol (VLAN Tagging Schema) von Cisco. ISL wird seit vielen Jahren eingesetzt. Im Gegensatz dazu ist 802.1Q viel neuer, aber 802.1Q ist der IEEE-Standard.

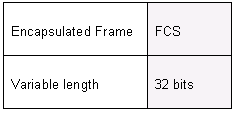

ISL kapselt den ursprünglichen Frame vollständig in ein zweistufiges Tagging-Schema ein. Auf diese Weise ist ISL praktisch ein Tunneling-Protokoll und überträgt als zusätzlichen Vorteil Frames, die nicht Ethernet-orientiert sind. ISL fügt dem standardmäßigen Ethernet-Frame einen 26-Byte-Header und einen 4-Byte-FCS hinzu. Ports, die als Trunks konfiguriert sind, erwarten und behandeln die größeren Ethernet-Frames. ISL unterstützt 1024 VLANs.

Frame-Format - ISL-Tag ist schattiert

Weitere Informationen finden Sie unter InterSwitch Link und IEEE 802.1Q Frame Format.

802.1Q - Betriebsübersicht

Obwohl der IEEE 802.1Q-Standard nur Ethernet betrifft, gibt der Standard viel mehr an als Kapselungstypen. 802.1Q umfasst neben anderen GARPs (Generic Attribute Registration Protocols) auch Spanning-Tree-Erweiterungen und 802.1p QoS-Tagging. Weitere Informationen finden Sie unter IEEE Standards Online ![]() .

.

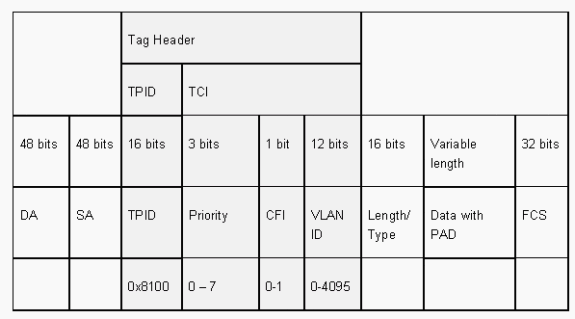

Das 802.1Q-Frame-Format behält die ursprüngliche Ethernet SA und DA bei. Allerdings müssen Switches jetzt erwarten, dass sie selbst auf Zugriffsports mit großen Babyframes empfangen, wo Hosts Tagging verwenden können, um die 802.1p-Benutzerpriorität für die QoS-Signalisierung auszudrücken. Das Tag ist 4 Byte. Die 802.1Q Ethernet v2-Frames haben eine Größe von 1522 Byte. Dies ist eine Leistung der IEEE 802.3ac-Arbeitsgruppe. 802.1Q unterstützt außerdem Platz für 4096 VLANs.

Alle übertragenen und empfangenen Datenframes sind mit 802.1Q gekennzeichnet, mit Ausnahme der Datenframes, die sich im nativen VLAN befinden. In diesem Fall gibt es ein implizites Tag, das auf der Konfiguration des Eingangs-Switch-Ports basiert. Frames im nativen VLAN werden immer unmarkiert übertragen und werden normalerweise unmarkiert empfangen. Diese Frames können jedoch auch getaggt empfangen werden.

Weitere Informationen finden Sie in diesen Dokumenten:

Cisco Konfigurationsempfehlung

Ein Hauptziel des Cisco Designs ist die Konsistenz im Netzwerk, wo Konsistenz möglich ist. Alle neueren Catalyst-Produkte unterstützen 802.1Q und einige nur 802.1Q, z. B. ältere Module der Catalyst 4500/4000- und Catalyst 6500-Serien. Daher müssen alle neuen Implementierungen diesem IEEE 802.1Q-Standard entsprechen, und ältere Netzwerke müssen schrittweise von der ISL migrieren.

Führen Sie diese Schnittstellenbefehle aus, um das 802.1Q-Trunking an einem bestimmten Port zu aktivieren:

Switch(config)#interface type slot#/port# Switch(config-if)#switchport !--- Configure the interface as a Layer 2 port. Switch(config-if)#switchport trunk encapsulation dot1q

Der IEEE-Standard ermöglicht Anbieterinteroperabilität. Mit der Verfügbarkeit neuer 802.1p-fähiger Netzwerkkarten und Geräte ist die Interoperabilität mit Anbietern in allen Cisco Umgebungen von Vorteil. Obwohl sowohl die ISL- als auch die 802.1Q-Implementierung stabil sind, weist der IEEE-Standard letztendlich eine größere Außendienstbelastung auf und unterstützt einen größeren Drittanbieter-Support, der auch die Unterstützung von Netzwerkanalysen umfasst. Ein kleinerer Aspekt ist, dass der 802.1Q-Standard auch einen geringeren Kapselungsaufwand als ISL aufweist.

Aus Gründen der Vollständigkeit werden bei der impliziten Kennzeichnung nativer VLANs Sicherheitsaspekte berücksichtigt. Die Übertragung von Frames von einem VLAN, VLAN X, zu einem anderen VLAN, VLAN Y, ohne Router ist möglich. Die Übertragung kann ohne Router erfolgen, wenn sich der Quellport (VLAN X) im gleichen VLAN wie das native VLAN eines 802.1Q-Trunks auf demselben Switch befindet. Die Problemumgehung besteht darin, ein Dummy-VLAN für das native VLAN des Trunks zu verwenden.

Führen Sie diese Schnittstellenbefehle aus, um ein VLAN als nativ (Standard) für 802.1Q-Trunking an einem bestimmten Port einzurichten:

Switch(config)#interface type slot#/port# Switch(config-If)#switchport trunk native vlan 999

Da alle neueren Hardwarekomponenten 802.1Q unterstützen, müssen alle neuen Implementierungen dem IEEE 802.1Q-Standard entsprechen und ältere Netzwerke schrittweise von ISL migrieren. Bis vor kurzem unterstützten viele Catalyst 4500/4000-Module ISL nicht. Daher ist 802.1Q die einzige Option für Ethernet-Trunking. Weitere Informationen finden Sie in der Ausgabe des Befehls show interface functions oder im Befehl show port abilities für CatOS. Da die Trunking-Unterstützung die entsprechende Hardware erfordert, kann ein Modul, das 802.1Q nicht unterstützt, 802.1Q niemals unterstützen. Ein Software-Upgrade bietet keine Unterstützung für 802.1Q. Die meisten neuen Hardwarekomponenten für die Catalyst Switches der Serien 6500/6000 und 4500/4000 unterstützen sowohl ISL als auch 802.1Q.

Wenn VLAN 1 aus einem Trunk gelöscht wird, wie im Abschnitt Switch Management Interface und Native VLAN beschrieben wird, werden zwar keine Benutzerdaten übertragen oder empfangen, aber der NMP besteht weiterhin die Steuerungsprotokolle für VLAN 1. Beispiele für Steuerungsprotokolle sind CDP und VTP.

Wie im VLAN 1-Abschnitt erläutert wird, werden CDP-, VTP- und PAgP-Pakete beim Trunking immer in VLAN 1 gesendet. Bei Verwendung der 802.1q-Kapselung (dot1q) werden diese Steuerungs-Frames mit VLAN 1 markiert, wenn das native VLAN des Switches geändert wird. Wenn das dot1q-Trunking zu einem Router und das native VLAN auf dem Switch geändert wird, ist eine Subschnittstelle in VLAN 1 erforderlich, um die getaggten CDP-Frames zu empfangen und die CDP-Nachbartransparenz auf dem Router bereitzustellen.

Hinweis: Bei dot1q besteht ein potenzieller Sicherheitsbezug, den das implizite Tagging des nativen VLANs verursacht. Die Übertragung von Frames von einem VLAN zu einem anderen ohne Router kann möglich sein. Weitere Informationen finden Sie in den Häufig gestellten Fragen ![]() zur Angriffserkennung. Die Lösung besteht darin, eine VLAN-ID für das native VLAN des Trunks zu verwenden, das nicht für den Endbenutzerzugriff verwendet wird. Um dies zu erreichen, verlassen die meisten Kunden von Cisco VLAN 1 einfach als natives VLAN auf einem Trunk und weisen Access Ports anderen VLANs als VLAN 1 zu.

zur Angriffserkennung. Die Lösung besteht darin, eine VLAN-ID für das native VLAN des Trunks zu verwenden, das nicht für den Endbenutzerzugriff verwendet wird. Um dies zu erreichen, verlassen die meisten Kunden von Cisco VLAN 1 einfach als natives VLAN auf einem Trunk und weisen Access Ports anderen VLANs als VLAN 1 zu.

Cisco empfiehlt eine explizite Trunk-Modus-Konfiguration der dynamisch wünschenswert an beiden Enden. Dieser Modus ist der Standardmodus. In diesem Modus können Netzwerkbetreiber Syslog- und Befehlszeilenstatusmeldungen darauf vertrauen, dass ein Port aktiv und Trunking ist. Dieser Modus unterscheidet sich vom On-Modus, wodurch ein Port angezeigt werden kann, auch wenn der Nachbar falsch konfiguriert ist. Darüber hinaus bieten wünschenswerte Modus-Trunks Stabilität in Situationen, in denen eine Seite der Verbindung nicht zu einem Trunk werden kann oder den Trunk-Zustand verwirft.

Wenn der Kapselungstyp zwischen Switches unter Verwendung von DTP ausgehandelt wird und ISL standardmäßig als Sieger ausgewählt wird, wenn beide Enden ihn unterstützen, müssen Sie diesen Schnittstellenbefehl ausführen, um dot1q1 anzugeben:

switchport trunk encapsulation dot1q

1 Bestimmte Module wie WS-X6548-GE-TX und WS-X6148-GE-TX unterstützen kein ISL-Trunking. Diese Module akzeptieren die Trunk-Kapselung über den Befehl switchport dot1q nicht.

Hinweis: Geben Sie den Befehl switchport mode access ein, um Trunks an einem Port zu deaktivieren. Diese Deaktivierung trägt dazu bei, verschwendete Verhandlungszeit beim Hochfahren von Host-Ports zu vermeiden.

Switch(config-if)#switchport host

Weitere Optionen

Eine weitere gängige Kundenkonfiguration verwendet den dynamischen Erwünschungsmodus auf dem Distribution Layer und die einfachste Standardkonfiguration (dynamischer automatischer Modus) auf dem Access Layer. Einige Switches wie der Catalyst 2900XL, Cisco IOS-Router oder andere Geräte anderer Anbieter unterstützen derzeit keine Trunk-Aushandlung über DTP. Sie können den nicht verhandelbaren Modus verwenden, um einen Port bedingungslos für einen Trunk mit diesen Geräten festzulegen. Dieser Modus ermöglicht die Standardisierung in einer gemeinsamen Umgebung auf dem gesamten Campus.

Cisco empfiehlt, bei der Verbindung mit einem Cisco IOS-Router keine Verhandlungen aufzunehmen. Während des Bridging können einige DTP-Frames, die von einem Port empfangen werden, der mit einem Switch-Port-Modus-Trunk konfiguriert ist, zum Trunk-Port zurückkehren. Beim Empfang des DTP-Frames versucht der Switch-Port, unnötigerweise neu zu verhandeln. Zur Neuverhandlung führt der Switch-Port den Trunk herunter und dann hoch. Wenn Non-Negotiate aktiviert ist, sendet der Switch keine DTP-Frames.

switch(config)#interface type slot#/port# switch(config-if)#switchport mode dynamic desirable !--- Configure the interface as trunking in desirable !--- mode for switch-to-switch links with multiple VLANs. !--- And... switch(config-if)#switchport mode trunk !--- Force the interface into trunk mode without negotiation of the trunk connection. !--- Or... switch(config-if)#switchport nonegotiate !--- Set trunking mode to not send DTP negotiation packets !--- for trunks to routers. switch(config-if)#switchport access vlan vlan_number !--- Configure a fallback VLAN for the interface. switch(config-if)#switchport trunk native vlan 999 !--- Set the native VLAN. switch(config-if)#switchport trunk allowed vlan vlan_number_or_range !--- Configure the VLANs that are allowed on the trunk.

Spanning Tree Protocol

Zweck

Spanning Tree erhält eine schleifenfreie Layer-2-Umgebung in redundanten Switching- und Bridges-Netzwerken aufrecht. Ohne STP werden Frames auf unbestimmte Zeit schleifen und/oder multipliziert. Dieses Vorkommen verursacht einen Zusammenbruch des Netzwerks, da der hohe Datenverkehr alle Geräte in der Broadcast-Domäne unterbricht.

In mancher Hinsicht ist STP ein früheres Protokoll, das ursprünglich für langsame, softwarebasierte Bridge-Spezifikationen (IEEE 802.1D) entwickelt wurde. STP kann jedoch kompliziert sein, um es erfolgreich in großen Switch-Netzwerken zu implementieren, die über folgende Merkmale verfügen:

-

Viele VLANs

-

Viele Switches in einer Domäne

-

Unterstützung mehrerer Anbieter

-

Neuere IEEE-Erweiterungen

Die Cisco IOS-Systemsoftware hat neue STP-Entwicklungen übernommen. Neue IEEE-Standards wie 802.1w Rapid STP und 802.1s Multiple Spanning Tree-Protokolle ermöglichen schnelle Konvergenz, Lastverteilung und Skalierung auf Kontrollebene. Darüber hinaus bieten STP-Optimierungsfunktionen wie RootGuard, BPDU-Filterung, Portfast BPDU Guard und Loopguard zusätzlichen Schutz vor Layer-2-Weiterleitungsschleifen.

PVST+ - Übersicht über den Betrieb

Die Root-Bridge-Auswahl pro VLAN wird vom Switch mit der niedrigsten Root Bridge Identifier (BID) übernommen. Die BID ist die Bridge-Priorität in Kombination mit der Switch-MAC-Adresse.

Zunächst werden BPDUs von allen Switches gesendet und enthalten die BID jedes Switches sowie die Pfadkosten für die Verbindung mit diesem Switch. Dies ermöglicht die Bestimmung der Root-Bridge und des kostengünstigsten Pfads zum Root. Zusätzliche Konfigurationsparameter, die in BPDUs vom Root übertragen werden, überschreiben diese Parameter, die lokal konfiguriert sind, sodass das gesamte Netzwerk konsistente Timer verwendet. Für jede BPDU, die ein Switch vom Root empfängt, verarbeitet der Catalyst Central NMP eine neue BPDU und sendet sie mit den Root-Informationen heraus.

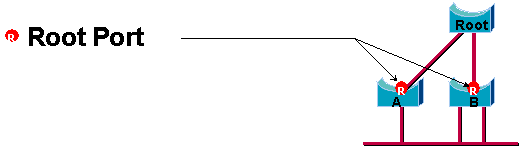

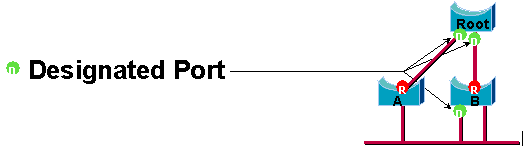

Die Topologie konvergiert dann über die folgenden Schritte:

-

Eine einzelne Root Bridge wird für die gesamte Spanning Tree-Domäne ausgewählt.

-

Auf jeder Non-Root-Bridge wird ein Root-Port (der zur Root-Bridge führt) ausgewählt.

-

Ein designierter Port wird für die BPDU-Weiterleitung auf jedem Segment ausgewählt.

-

Nicht designierte Ports werden blockiert.

Weitere Informationen finden Sie in diesen Dokumenten:

| Standard-Timer | Name | Funktion |

|---|---|---|

| 2 Sek. | Hallo | Steuert die Abfahrt von BPDUs. |

| 15 Sek. | Forward Delay (Fwddelay) | Steuert die Zeitdauer, die ein Port im Überwachungs- und Lernstatus verbringt, und beeinflusst den Topologieänderungsprozess. |

| 20 Sek. | Maxime | Steuert die Zeitdauer, die der Switch die aktuelle Topologie aufrechterhält, bevor der Switch einen alternativen Pfad sucht. Nach der maximalen Alterungszeit (Maximal) gilt eine BPDU als veraltet und der Switch sucht einen neuen Root-Port aus dem Pool der blockierenden Ports. Wenn kein blockierter Port verfügbar ist, behauptet der Switch, der Root selbst an den designierten Ports zu sein. |

Cisco empfiehlt, Timer nicht zu ändern, da dies die Stabilität beeinträchtigen kann. Die Mehrzahl der bereitgestellten Netzwerke ist nicht abgestimmt. Die einfachen STP-Timer, auf die über die Befehlszeile zugegriffen werden kann (z. B. Hello-Intervall, Maxage usw.), bestehen selbst aus einem komplexen Satz von anderen angenommenen und systeminternen Timern. Daher ist es schwierig, Timer einzustellen und alle Auswirkungen zu berücksichtigen. Darüber hinaus können Sie den UDLD-Schutz untergraben. Weitere Informationen finden Sie im Abschnitt UniDirectional Link Detection (UniDirectional Link Detection).

Hinweis zu STP-Timern:

Die standardmäßigen STP-Timer-Werte basieren auf einer Berechnung, die einen Netzwerkdurchmesser von sieben Switches (sieben Switch-Hops vom Root zum Netzwerk-Edge) berücksichtigt, sowie auf der Zeit, die eine BPDU für die Fahrt von der Root-Bridge zu den Edge-Switches im Netzwerk, die sieben Hops entfernt sind, benötigt. Diese Annahme berechnet Timer-Werte, die für die meisten Netzwerke akzeptabel sind. Sie können diese Timer jedoch in optimale Werte ändern, um Konvergenzzeiten bei Änderungen der Netzwerktopologie zu beschleunigen.

Sie können die Root Bridge mit dem Netzwerkdurchmesser für ein bestimmtes VLAN konfigurieren, und die Timer-Werte werden entsprechend berechnet. Wenn Sie Änderungen vornehmen müssen, empfiehlt Cisco, nur den Durchmesser und die optionalen Hello-Zeitparameter auf der Root-Bridge für das VLAN zu konfigurieren.

spanning-tree vlan vlan-id [root {primary | secondary}] [diameter diameter-value [hello hello-time]] !--- This command needs to be on one line.

Dieses Makro macht den Switch-Root für das angegebene VLAN, berechnet neue Timer-Werte basierend auf dem angegebenen Durchmesser und der festgelegten Hello-Zeit und leitet diese Informationen in Konfigurations-BPDUs an alle anderen Switches in der Topologie weiter.

Der Abschnitt Neue Portstatus- und Portrollen beschreibt 802.1D STP und vergleicht und vergleicht 802.1D STP mit Rapid STP (RSTP). Weitere Informationen zum RSTP finden Sie unter Understanding Rapid Spanning Tree Protocol (802.1w).

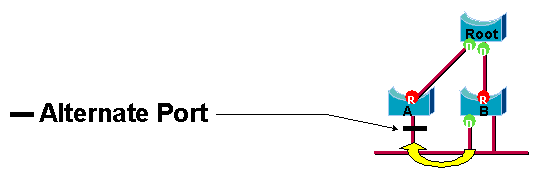

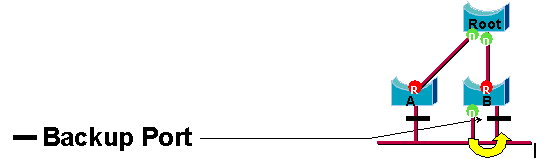

Neue Hafenstaaten- und Hafenrollen

802.1D ist in vier verschiedenen Portzuständen definiert:

-

Zuhören

-

Lernen

-

Sperren

-

Weiterleitung