Einleitung

Dieses Dokument beschreibt die Fehlerbehebung bei einem RADIUS-Server, der in ASA als ausgefallen markiert wurde, und erläutert, wie dies zu Ausfällen in der Client-Infrastruktur führen kann.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegendes Bewusstsein für EEM-Scripting auf der Cisco ASA

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle verstehen.

Problem

RADIUS-Server werden in der Cisco ASA als ausgefallen/ausgefallen markiert. Das Problem tritt nur gelegentlich auf, verursacht jedoch Ausfälle in der Client-Infrastruktur. Das TAC muss unterscheiden, ob es sich um ein ASA-, Data Path- oder Radius Server-Problem handelt. Wenn eine Erfassung zum Zeitpunkt des Ausfalls durchgeführt wird, schließt dies die Cisco ASA aus, da sie erkennt, ob die ASA die Pakete an den RADIUS-Server sendet und ob sie im Gegenzug empfangen werden.

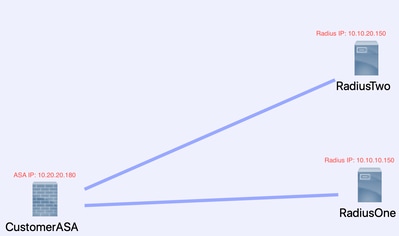

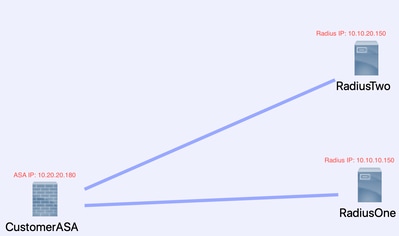

Topologie

In diesem Beispiel wird die folgende Topologie verwendet:

Führen Sie die folgenden Schritte aus, um dieses Problem zu beheben.

Schritt 1: Konfigurieren der Paketerfassung und der anwendbaren Zugriffslisten, um Pakete zwischen Servern zu erfassen

Der erste Schritt besteht in der Konfiguration der Paketerfassung und anwendbarer Zugriffslisten, um Pakete zwischen ASA- und RADIUS-Servern zu erfassen.

Wenn Sie Hilfe bei der Paketerfassung benötigen, lesen Sie den Abschnitt Paketerfassungs-Konfigurationsgenerator und -analysator.

access-list TAC extended permit ip host 10.20.20.180 host 10.10.10.150

access-list TAC extended permit ip host 10.10.10.150 host 10.20.20.180

access-list TAC extended permit ip host 10.20.20.180 host 10.10.20.150

access-list TAC extended permit ip host 10.10.20.150host 10.20.20.180

Erfassen der RADIUS-Typ-RAW-Daten-Zugriffsliste TAC-Puffer 30000000-Schnittstelle im Ringpuffer

Hinweis: Sie müssen die Puffergröße überprüfen, um sicherzustellen, dass sie nicht überfüllt wird und die Daten nicht überfüllt werden. Eine Puffergröße von 1000000 ist ausreichend. Beachten Sie, dass unser Beispielpuffer 3000000 ist.

Schritt 2: EEM-Skript konfigurieren

Konfigurieren Sie anschließend das EEM-Skript.

In diesem Beispiel wird die Syslog-ID 113022 verwendet. Sie können EEM auch für viele andere Syslog-Meldungen auslösen:

Die Meldungsarten für ASA finden Sie unter Cisco Secure Firewall ASA Series Syslog Messages (Syslog-Meldungen der ASA-Serie).

Der Auslöser in diesem Szenario ist:

Error Message %ASA-113022: AAA Marking RADIUS server servername in aaa-server group AAA-Using-DNS as FAILED

Die Fehlermeldung ASA hat eine Authentifizierungs-, Autorisierungs- oder Accounting-Anfrage an den AAA-Server gesendet und innerhalb des konfigurierten Zeitüberschreitungsfensters keine Antwort erhalten. Der AAA-Server wird dann als ausgefallen markiert und aus dem Dienst entfernt.

Event Manager-Applet ISE_Radius_Check

Ereignis-Syslog-ID 113022

action 0 cli-Befehl "show clock"

action 1 cli-Befehl "show aaaa-server ISE"

action 2 cli-Befehl "aaa-server ISE active host 10,10.10,150"

action 3 cli-Befehl "aaa-server ISE active host 10,10.20,150"

action 4 cli-Befehl "show aaaa-server ISE"

action 5 cli-Befehl "show capture radius decode dump"

Ausgabedatei anhängen disk0:/ISE_Recover_With_Cap.txt

EEM-Skript - Erläuterung

Event Manager-Applet ISE_Radius_Check. - Sie nennen Ihr EEM-Skript.

event syslog id 113022 - Ihr Auslöser: (siehe vorherige Erklärung)

action 0 cli-Befehl "show clock": Best Practices zur Erfassung genauer Zeitstempel bei der Fehlerbehebung, um Vergleiche mit anderen Protokollen anzustellen, die der Client haben kann.

action 1 cli-Befehl "show aaa-server ISE" - Zeigt den Status unserer aaa-server-Gruppe an. In diesem Fall heißt diese Gruppe ISE.

action 2 cli-Befehl "aaa-server ISE active host 10.10.10.150" - Mit diesem Befehl wird der aaa-server mit dieser IP wieder aktiviert. Auf diese Weise können Sie weiterhin versuchen, RADIUS-Pakete zur Ermittlung von Datenpfadfehlern zu verwenden.

action 3 cli-Befehl "aaa-server ISE active host 10.10.20.150" - Siehe vorherige Befehlsbeschreibung.

action 4 cli-Befehl "show aaa-server ISE". --Mit diesem Befehl wird überprüft, ob die Server wieder aktiviert wurden.

action 5 cli-Befehl "show capture radius decode dump": Decodierung/Dump der Paketerfassung

Ausgabedatei anhängen disk0:/ISE_Recover_With_Cap.txt - Diese Erfassung wird jetzt in einer Textdatei auf der ASA gespeichert und neue Ergebnisse werden an das Ende angehängt.

Abschließende Schritte

Schließlich können Sie diese Informationen in ein Cisco TAC-Ticket hochladen oder die Informationen verwenden, um die neuesten Pakete im Datenfluss zu analysieren und herauszufinden, warum die RADIUS-Server als ausgefallen markiert sind.

Die Textdatei kann mit dem zuvor erwähnten Packet Capture Config Generator und Analyzer entschlüsselt und in ein pcap umgewandelt werden.

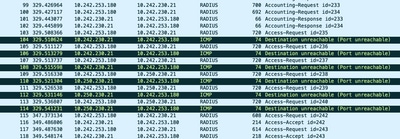

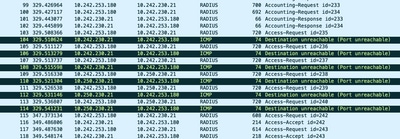

Beispiel aus der Praxis

Im nächsten Beispiel wird die Erfassung für RADIUS-Datenverkehr herausgefiltert. Wie Sie sehen, endet die ASA mit .180 und der RADIUS-Server mit .21.

In diesem Beispiel geben beide RADIUS-Server dreimal hintereinander den Ausdruck "port unreachable" (Port nicht erreichbar) zurück. Dadurch wird die ASA veranlasst, beide RADIUS-Server innerhalb von Millisekunden als ausgefallen zu markieren.

Ergebnis

Jede .21-Adresse in diesem Beispiel war eine F5-VIP-Adresse. Das bedeutet, dass sich hinter dem VIPS Cluster von Cisco ISE-Knoten in der PSN-Rolle befanden.

Die F5 gab aufgrund eines F5-Defekts "port unreachable" (Port nicht erreichbar) zurück.

In diesem Beispiel hat das Cisco TAC-Team erfolgreich bewiesen, dass die ASA wie erwartet funktioniert. Dies bedeutet, dass RADIUS-Pakete gesendet und 3 Ports empfangen wurden, die zuvor nicht erreichbar waren, und dass der als fehlerhaft markierte RADIUS-Server ausgelöst wurde:

Zugehörige Informationen

Feedback

Feedback