Einleitung

In diesem Dokument wird beschrieben, wie Sie Radius- und TACACS-basierte Benutzerauthentifizierung und -autorisierung für vEdge und Controller mit der ISE konfigurieren.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Für die Demonstration wird die ISE-Version 2.6 verwendet. vEdge-Cloud und Controller mit 19.2.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Die Viptela-Software bietet drei feste Benutzergruppennamen: Basic, Netadmin und Operator. Sie müssen den Benutzer mindestens einer Gruppe zuweisen. Der Standard-TACACS/Radius-Benutzer wird automatisch in die Basisgruppe eingefügt.

RADIUS-basierte Benutzerauthentifizierung und -autorisierung für vEdge und Controller

Schritt 1: Erstellen Sie ein Viptela radius Dictionary für ISE. Erstellen Sie dazu eine Textdatei mit dem Inhalt:

# -*- text -*-

#

# dictionary.viptela

#

#

# Version: $Id$

#

VENDOR Viptela 41916

BEGIN-VENDOR Viptela

ATTRIBUTE Viptela-Group-Name 1 string

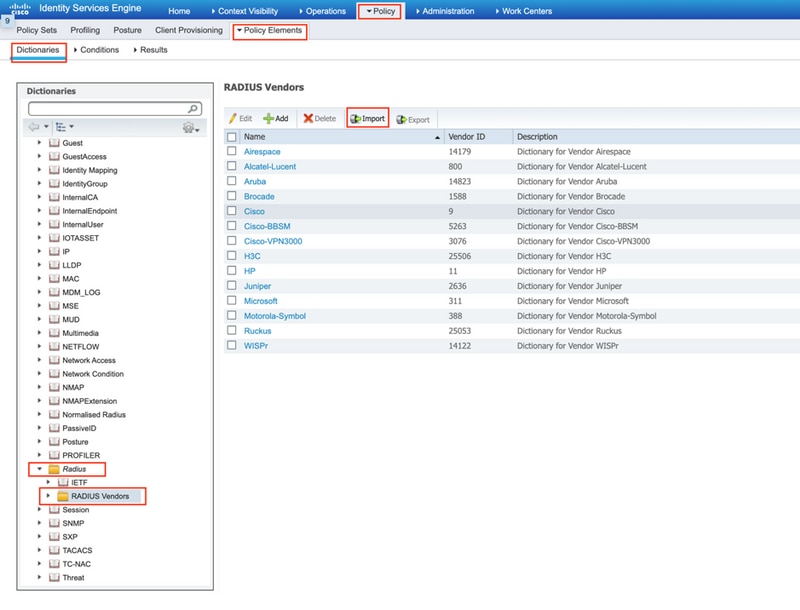

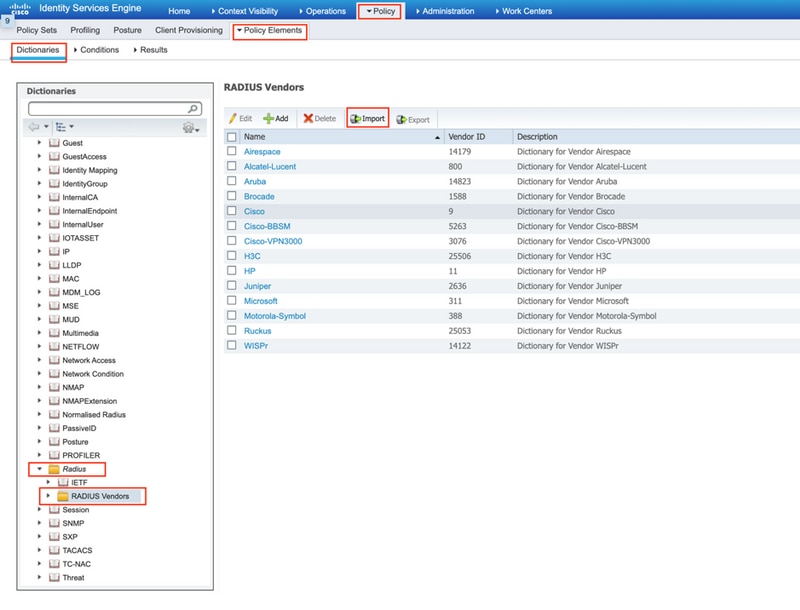

Schritt 2: Wörterbuch zur ISE hochladen. Navigieren Sie dazu zu Richtlinie > Richtlinienelemente > Wörterbücher. Navigieren Sie in der Liste der Wörterbücher zu Radius > Radius Vendors, und klicken Sie dann wie dargestellt auf Importieren.

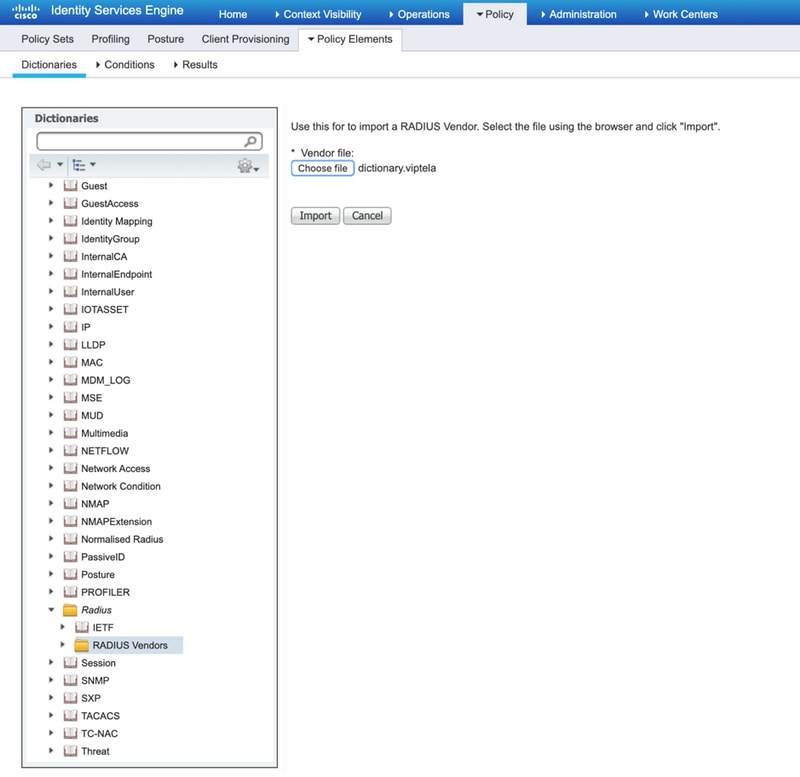

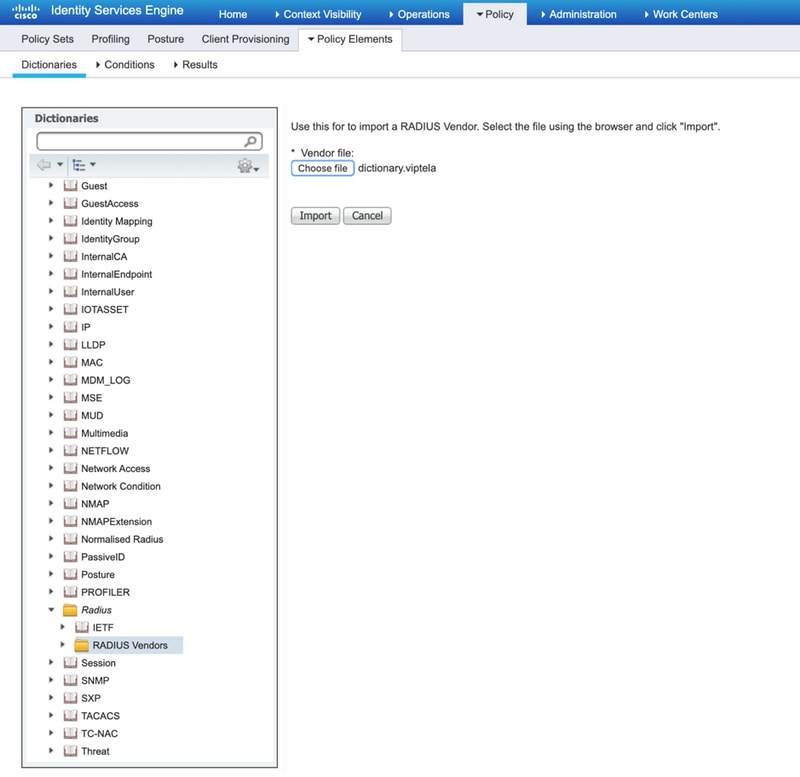

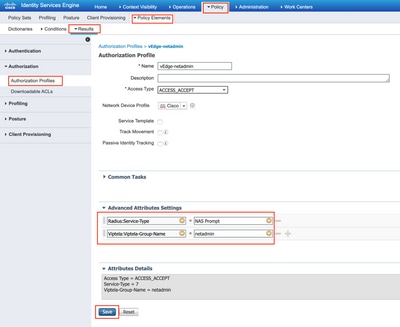

Laden Sie die in Schritt 1 erstellte Datei hoch.

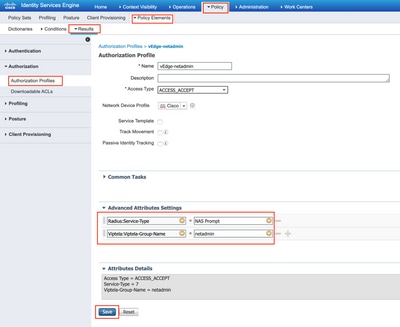

Schritt 3: Erstellen Sie ein Autorisierungsprofil. In diesem Schritt weist das Radius-Autorisierungsprofil einem authentifizierten Benutzer z. B. die Privilegstufe netadmin zu. Navigieren Sie dazu zu Policy > Policy Elements > Authorization Profiles (Richtlinie > Richtlinienelemente > Autorisierungsprofile), und geben Sie zwei erweiterte Attribute an, wie im Bild dargestellt.

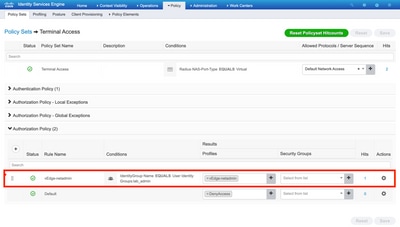

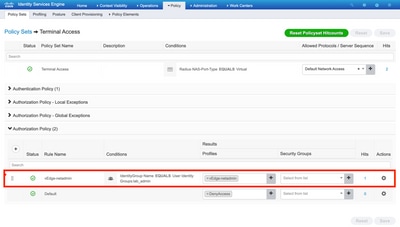

Schritt 4: Abhängig von Ihrer aktuellen Konfiguration sieht Ihr Policy Set möglicherweise anders aus. Für die Zwecke der Demonstration in diesem Artikel wird der Richtlinieneintrag mit dem Namen Terminalzugriff wie im Bild dargestellt erstellt.

Klicken Sie auf >, um den nächsten Bildschirm anzuzeigen.

Diese Richtlinie wird auf Grundlage der Benutzergruppe lab_admin zugeordnet und weist ein Autorisierungsprofil zu, das in Schritt 3 erstellt wurde.

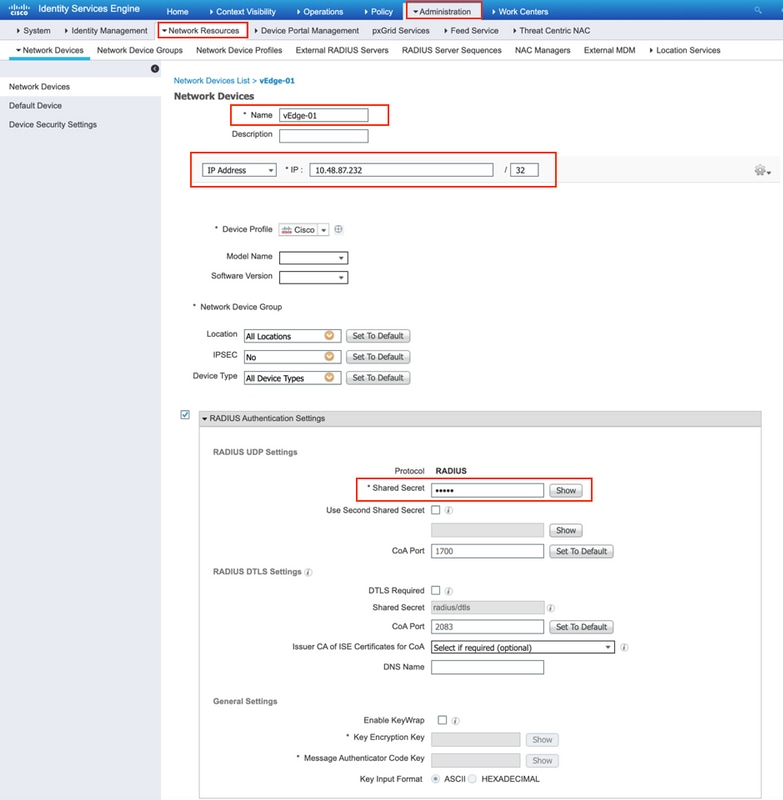

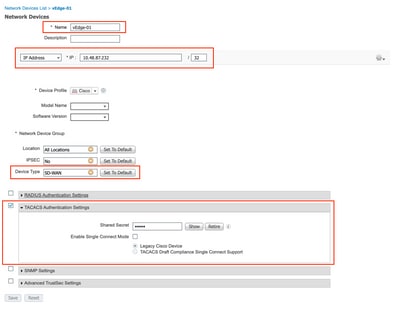

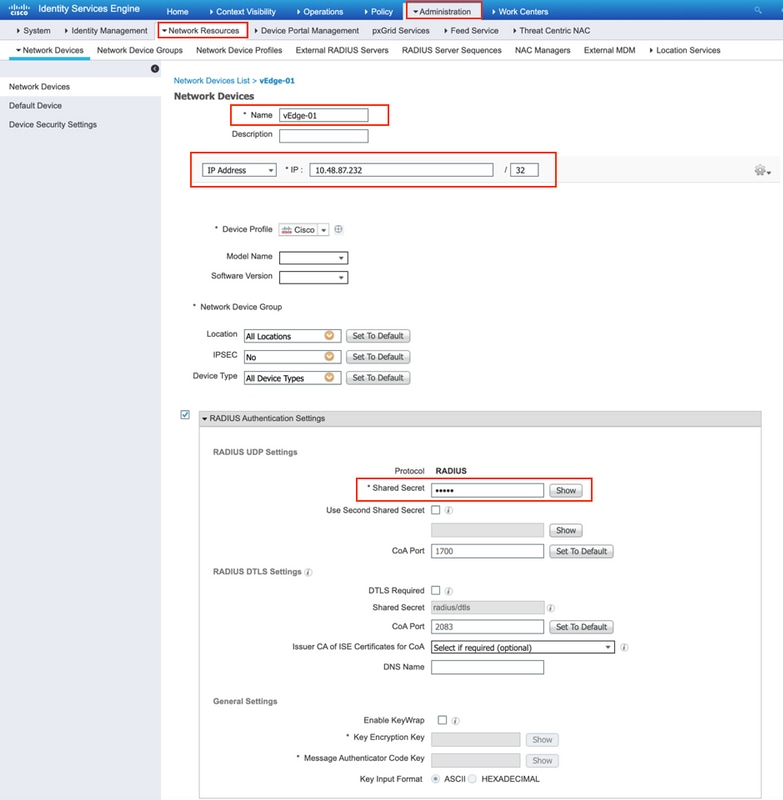

Schritt 5: Definieren Sie NAS (vEdge-Router oder -Controller) wie im Bild dargestellt.

Schritt 6: Konfigurieren Sie vEdge/Controller.

system

aaa

auth-order radius local

radius

server 10.48.87.210

vpn 512

key cisco

exit

!

!

Schritt 7. Bestätigung. Melden Sie sich bei vEdge an, und stellen Sie sicher, dass die dem Remote-Benutzer zugewiesene Netadmin-Gruppe aktiviert ist.

vEdgeCloud1# show users

AUTH

SESSION USER CONTEXT FROM PROTO GROUP LOGIN TIME

---------------------------------------------------------------------------------------

33472 ekhabaro cli 10.149.4.155 ssh netadmin 2020-03-09T18:39:40+00:00

TACACS-basierte Benutzerauthentifizierung und -autorisierung für vEdge und Controller

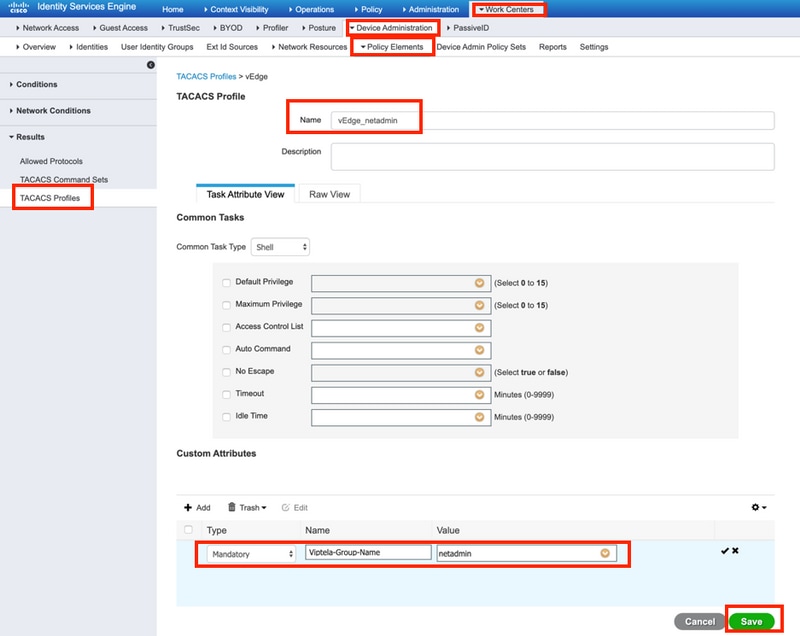

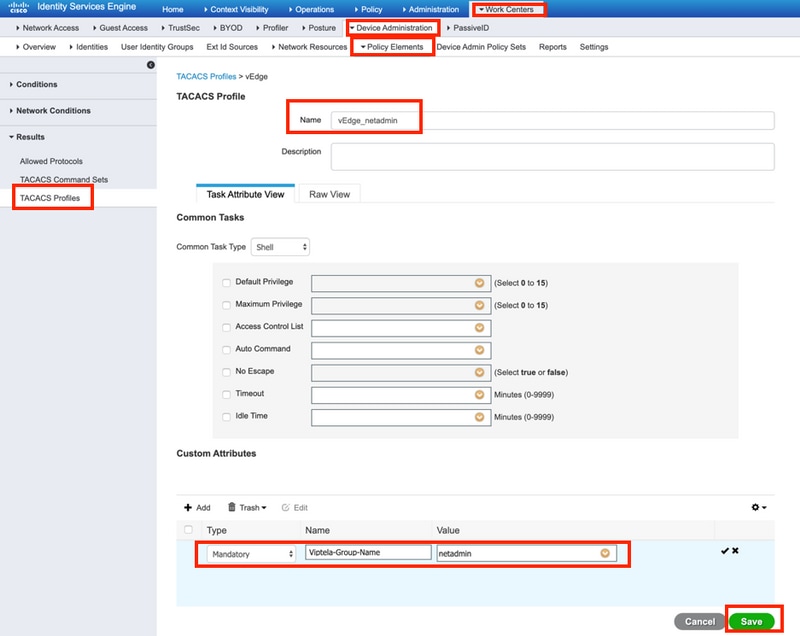

Schritt 1: Erstellen Sie ein TACACS-Profil. In diesem Schritt wird das erstellte TACACS-Profil einem authentifizierten Benutzer z. B. die Berechtigungsebene "netadmin" zugewiesen.

- Wählen Sie Obligatorisch im Abschnitt Benutzerdefiniertes Attribut aus, um das Attribut hinzuzufügen als:

| Typ |

Name |

Wert |

| Mandatory (Obligatorisch) |

Viptela-Gruppenname |

Netadmin |

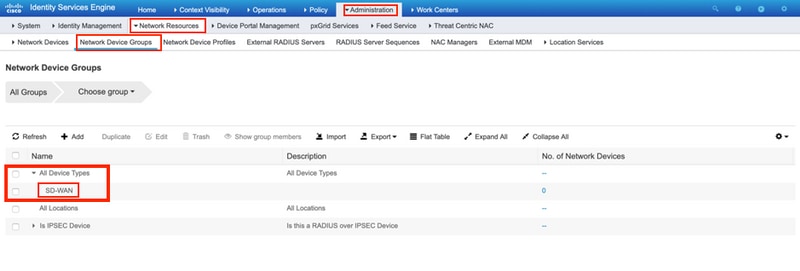

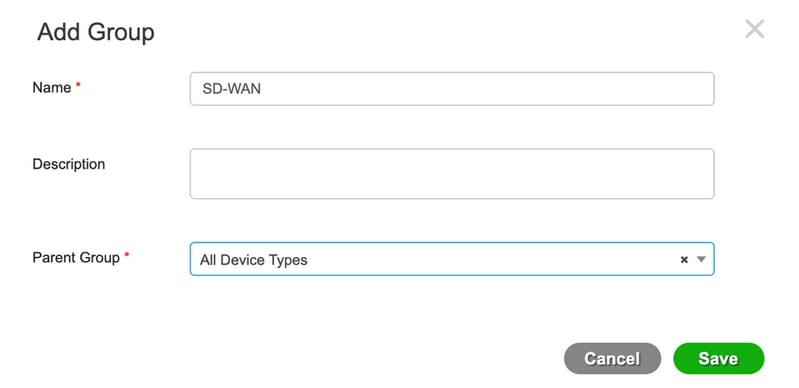

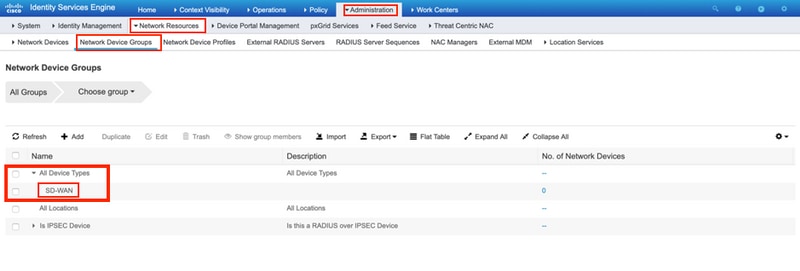

Schritt 2: Erstellen einer Gerätegruppe für das SD-WAN

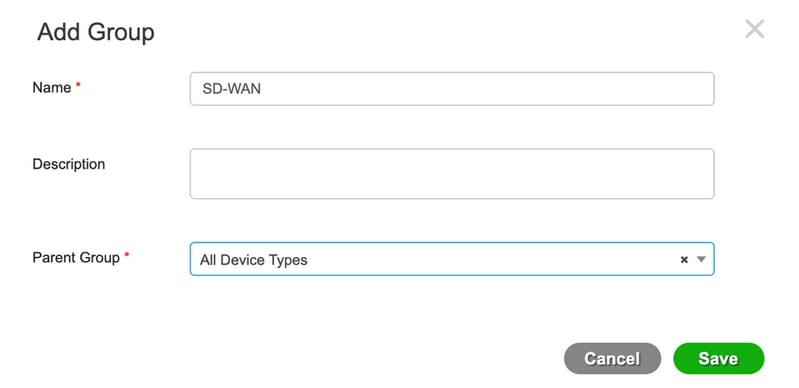

Schritt 3: Konfigurieren Sie das Gerät, und weisen Sie es der SD-WAN-Gerätegruppe zu:

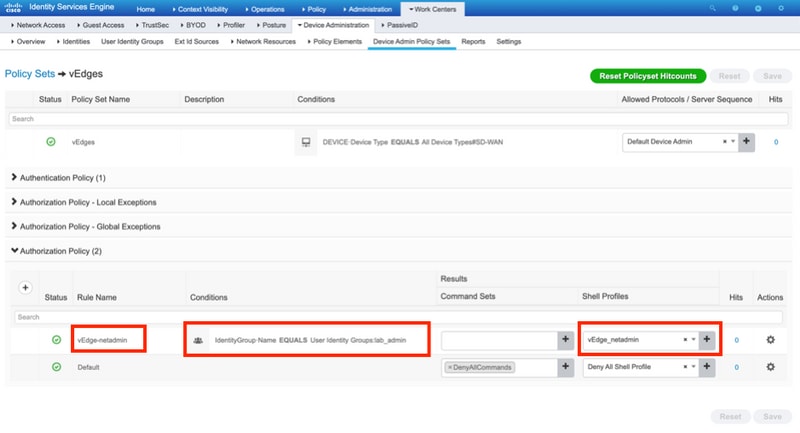

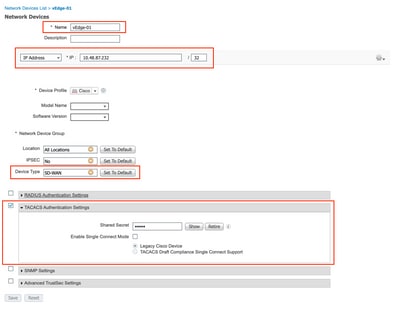

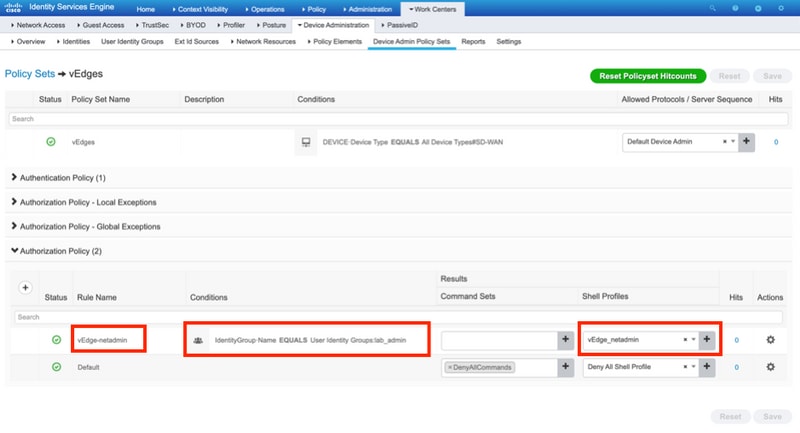

Schritt 4: Definieren der Richtlinie für die Geräteadministration

Abhängig von Ihrer aktuellen Konfiguration sieht Ihr Policy Set möglicherweise anders aus. Für die Zwecke der Demonstration in diesem Dokument wird die Richtlinie erstellt.

Klicken Sie auf >, um den nächsten Bildschirm anzuzeigen. Diese Richtlinie stimmt auf der Grundlage des Gerätetyps SD-WAN überein und weist das in Schritt 1 erstellte Shell-Profil zu.

Schritt 5: Konfigurieren von vEdge:

system

aaa

auth-order tacacs local

!

tacacs

server 10.48.87.210

vpn 512

key cisco

exit

!

!

Schritt 6: Bestätigung. Melden Sie sich bei vEdge an, und stellen Sie sicher, dass die dem Remote-Benutzer zugewiesene Netadmin-Gruppe:

vEdgeCloud1# show users

AUTH

SESSION USER CONTEXT FROM PROTO GROUP LOGIN TIME

---------------------------------------------------------------------------------------

33472 ekhabaro cli 10.149.4.155 ssh netadmin 2020-03-09T18:39:40+00:00

Schritt 5: Konfigurieren von vEdge:

Schritt 5: Konfigurieren von vEdge:

Schritt 5: Konfigurieren von vEdge:

Zugehörige Informationen

Feedback

Feedback